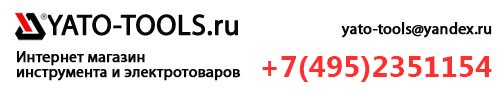

Вес, диаметры ВВГнг 3х1,5

Конструкция

Силовой кабель ВВГнг 3х1,5 с ПВХ изоляцией отличается виниловой изоляцией, которая устойчива к щелочным, кислотным, минеральным и химическим воздействиям, низкой степени горючести. Силовой кабель представляет следующую структуру: медные однопроволочные или многопроволочные токопроводящие круглые или секторной формы жилы, которые изолируются цветным поливинилхлоридным пластикатом (голубой цвет у нулевых жил, желто-зеленый цвет у жилы заземления) и скручиваются (для 2ух-, 3х-, 4х-, 5ти-жильных кабелей). Двужильные кабели имеют жилы с одинаковым сечением. А в кабелях 3х-, 4х-, 5ти-жильных одна из жил имеет меньшее сечения (жила заземления или нулевая), в отличии от всех остальные жилы с одинаковым сечением. Сверху кабель покрывается поясной изоляцией из поливинилхлоридного пластиката низкой горючести и специальным заполнителем свободного межжильного пространства. Защитная бронь из стальных лент накладывается таким образом, чтобы ленты перекрывали друг друга, исключая свободные промежутки.

Область применения

Силовой кабель ВВГнг 3х1,5 применяется в районах умеренного, холодного климата, при электромонтажных работах. Кабель прокладывается внутри и снаружи зданий (торгово-развлекательные гиперцентры, бизнес-центры, общественно-административные здания, эстакады мосты), благодаря высокой степени пожаро-взрыво-безопасности и негорючести возможна прокладка в пучках, потому что в случае возгорания, горение не переходит на соседние кабели, не рекомендуется прокладывать в земле. Кабель предназначен для передачи электрических сигналов при номинальном переменном и постоянном напряжении до 1000 В, номинальной частоте до 100 Гц. Температурный режим эксплуатации -50 до +50 °C и относительная влажность воздуха 98%. Срок годности провода около 30 лет. Широкий ассортимент кабельной продукции представлен на сайте www.кабель-м.рф

Купить

Для того, чтобы купить силовой кабель ВВГнг 3х1,5 воспользуйтесь услугой Он-лайн заявка, нажмите кнопку “В корзину”, далее менеджеры свяжутся с Вами, предложат систему скидок, таким образом, цена на кабель может стать еще ниже. Или позвоните по телефону и закажите кабель. Цена на кабель низкая для постоянных клиентов и крупных заказчиков.

Или позвоните по телефону и закажите кабель. Цена на кабель низкая для постоянных клиентов и крупных заказчиков.

ВВГ 3х2,5 — все технические характеристики силового медного кабеля

Кабели ВВГ других конструкций смотрите здесь!Сечение медного кабеля ВВГ 3х2,5Кабель марки ВВГ 3х2,5 является силовым медножильным кабелем, который часто используется в ремонтных и строительных работах. В соответствии с требованиями действующих норм и правил, применение кабеля ВВГ невозможно внутри зданий. Такое ограничение введено с целью повышения пожарной безопасности жилых и нежилых помещений.

Кабель ВВГ 3х2,5 имеет поливинилхлоридный изоляционный слой и наружную оболочку и применяется для цепей, соответствующих следующим условиям:

- напряжение сети не более 1000 В;

- частота сети не более 50 Гц.

Расшифровка обозначения кабеля ВВГ 3х2,5

- В — «винил», изоляция выполнена из пластиката поливинилхлорида;

- В — «винил», оболочка выполнена из пластиката поливинилхлорида;

- Г — «голый», в кабеле отсутствует броня;

- 3 — количество жил;

- 2,5 — площадь сечение одной медной жилы, мм2.

Основные технические характеристики кабеля ВВГ 3х2,5

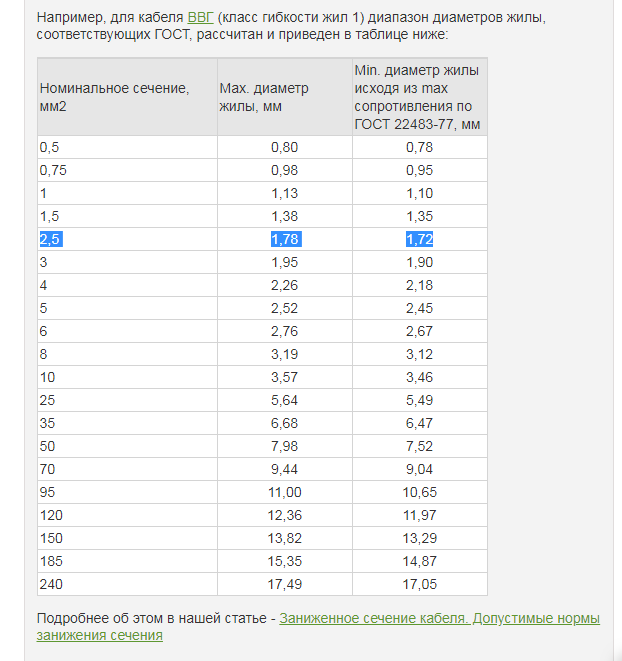

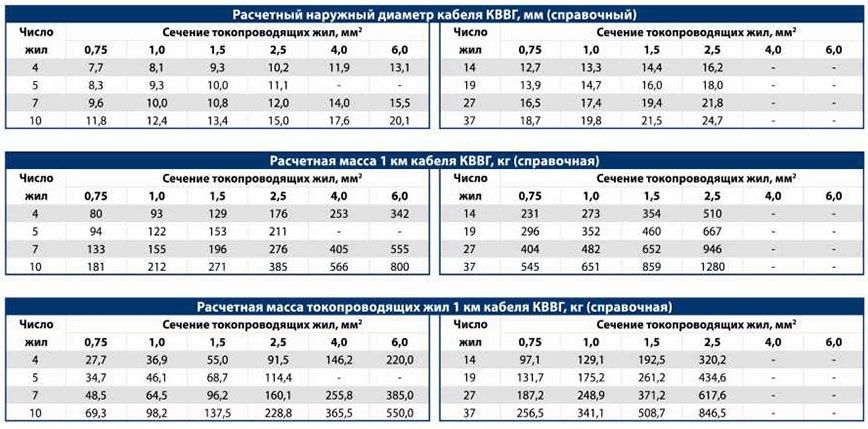

Все характеристики кабеля, необходимые для заказа и расчета, мы представили в виде таблицы.

| Наименование характеристики | Ед. изм. | Значение |

|---|---|---|

| ГОСТ | — | ГОСТ 31996-2012 ГОСТ 31565-2012 |

| Код ОКП | — | 35 3371 35 2122 |

| Класс пожарной опасности | — | О1.8.2.5.4 |

| Диапазон температур эксплуатации | °С | от -50 до +50 |

| Минимальная температура монтажа | °С | -15 |

| Допустимая влажность | % | до 98 |

| Продолжительность эксплуатации | лет | 30 |

| Напряжение сети | В | до 1000 |

| Частота переменного тока в сети | Гц | 50 Гц |

| Допустимое растягивающее усилие | даН | 37,5 |

| Максимально допустимая температура нагрева жил при КЗ | °С | +150 |

| Продолжительность короткого замыкания, не более | с | 5 |

| Расчетная масса (вес) кабеля, 0,66 кВ | кг/км | 170 |

| Расчетная масса (вес) одного метра кабеля, 0,66 кВ | кг/м | 0,17 |

| Расчетная масса (вес) кабеля, 1 кВ | кг/км | 191 |

| Расчетная масса (вес) одного метра кабеля, 1 кВ | кг/м | 0,191 |

| Допустимый радиус изгиба | мм | 111 |

| Допустимая токовая нагрузка при прокладке на воздухе | А | 27 |

| Допустимая токовая нагрузка при прокладке в земле | А | 36 |

| Допустимый ток односекундного короткого замыкания | А | 0,27 |

| Объем горючей массы | л/км | 129 |

| Сопротивление изоляции жил | МОм/км | 10 |

| Толщина изоляции жил, 1 кВ | мм | 0,8 |

| Толщина изоляции жил, 0,66 кВ | мм | 0,6 |

| Масса цветного металла | г/м | 66,75 |

| Максимальная мощность при прокладке в воздухе, 220 В | кВт | 7,92 |

| Максимальная мощность при прокладке в земле, 220 В | кВт | 10,56 |

| Максимальная мощность при прокладке в воздухе, 380 В | кВт | 17,77 |

| Максимальная мощность при прокладке в земле, 380 В | кВт | 23,69 |

| Температура нагрева жил по условию невозгорания | °С | 350 |

Мнение эксперта

Главный редактор LinijaOpory

Александр Новиков — основной автор и вдохновитель нашего сайта. Автор схем и чертежей.

Автор схем и чертежей.

Перед проведением расчетов мы рекомендуем вам дополнительно запросить характеристики кабеля на заводе-изготовителе!

Конструктивные особенности ВВГ 3х2,5

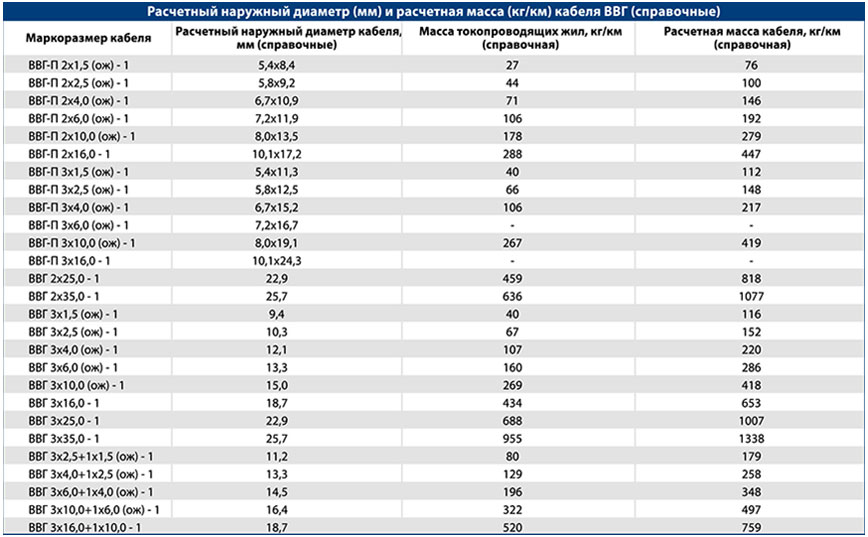

В представленной ниже таблице отражены особенности конструкции кабеля.

| Наименование характеристики | Ед. изм. | Значение |

|---|---|---|

| Количество жил | шт. | 3 |

| Расчетный диаметр жилы | мм | 1,78 |

| Максимальный диаметр жилы | мм | 1,9 |

| Сечение жилы | мм2 | 2,5 |

| Наружный диаметр кабеля, 0,66кВ | мм | 10,2 |

| Наружный диаметр кабеля, 1 кВ | мм | 11,1 |

| Материал жилы | — | Медь |

| Материал изоляции | — | ПВХ |

| Материал оболочки | — | ПВХ |

Скачать чертеж кабеля ВВГ 3х2,5 в формате DWG (Autocad)

У нас Вы можете скачать чертеж сечения и проекции кабеля ВВГ 3х2,5 в редактируемом формате программы Autocad.

Таблицы соответствия размеров кабеля и гофро-трубы, трубы жесткой, металлорукава. Новости

Название:

Код товара:

Текст:

Выберите категорию:

Все

Всё для электромонтажа

» Изоляционные материалы

» Клеммы, колодки и сжимы

» Лента сигнальная

» Маркировки, жгуты и спирали

» Наконечники кабельные, гильзы

» Скоба пластиковая для крепления кабеля

» Термоусадочная трубка

» Хомуты, стяжки

Гофрированные трубы

» Гофр.

выключатели IEK

»»» Авт. выключатели LEGRAND

»»» Авт. выключатели Schneider Electric

»»» Авт. выключатели ABB

»»» Авт. выключатели КЭАЗ

»»» Авт. выключатели DEKraft

»»» Авт. выключатели EKF

»» Автоматические выключатели воздушные

»» Автоматические выключатели дифференциального тока

»»» Авт. выключатели диф. IEK

»»» Авт. выключатели диф. LEGRAND

»»» Авт.

выключатели IEK

»»» Авт. выключатели LEGRAND

»»» Авт. выключатели Schneider Electric

»»» Авт. выключатели ABB

»»» Авт. выключатели КЭАЗ

»»» Авт. выключатели DEKraft

»»» Авт. выключатели EKF

»» Автоматические выключатели воздушные

»» Автоматические выключатели дифференциального тока

»»» Авт. выключатели диф. IEK

»»» Авт. выключатели диф. LEGRAND

»»» Авт. выключатели диф. Schneider Electric

»»» Авт. выключатели диф. ABB

»»» Авт. выключатели диф. DEKraft

»» Автоматические выключатели для защиты электродвигателей

»»» Авт. выключатели защиты эл. дв. ABB

»»» Авт. выключатели защиты эл. дв. DEKraft

»»» Авт. выключатели защиты эл. дв. EATON

»»» Авт. выключатели защиты эл. дв. EKF

»»» Авт. выключатели защиты эл. дв. Schneider Electric

»»» Авт. выключатели защиты эл. дв. SIEMENS

»»» Авт.

выключатели диф. Schneider Electric

»»» Авт. выключатели диф. ABB

»»» Авт. выключатели диф. DEKraft

»» Автоматические выключатели для защиты электродвигателей

»»» Авт. выключатели защиты эл. дв. ABB

»»» Авт. выключатели защиты эл. дв. DEKraft

»»» Авт. выключатели защиты эл. дв. EATON

»»» Авт. выключатели защиты эл. дв. EKF

»»» Авт. выключатели защиты эл. дв. Schneider Electric

»»» Авт. выключатели защиты эл. дв. SIEMENS

»»» Авт. выключатели защиты эл. дв. КЭАЗ

»» Блоки защиты дифференциального тока

»» Выключатели дифференциального тока (УЗО)

»»» УЗО IEK

»»» УЗО LEGRAND

»»» УЗО Schneider Electric

»»» УЗО ABB

»»» УЗО EKF

»»» УЗО DEKraft

»» Доп. устройства и элементы

»» Ограничители импульсного напряжения

»» Предохранители и плавкие вставки

»» Силовые автоматические выключатели

»» Устройства молниезащиты

» Аппараты сигнализации и контроля

»» Концевые выключатели

»» Ограничители мощности

»» Реле напряжения

»» Реле времени

»» Реле импульсные

»» Реле контроля тока

»» Реле контроля фаз

»» Реле промежуточные

»» Реле специального назначения

»» Таймеры

»» Фотореле и фотодатчики

» Контакторы и пускатели

»» Доп.

выключатели защиты эл. дв. КЭАЗ

»» Блоки защиты дифференциального тока

»» Выключатели дифференциального тока (УЗО)

»»» УЗО IEK

»»» УЗО LEGRAND

»»» УЗО Schneider Electric

»»» УЗО ABB

»»» УЗО EKF

»»» УЗО DEKraft

»» Доп. устройства и элементы

»» Ограничители импульсного напряжения

»» Предохранители и плавкие вставки

»» Силовые автоматические выключатели

»» Устройства молниезащиты

» Аппараты сигнализации и контроля

»» Концевые выключатели

»» Ограничители мощности

»» Реле напряжения

»» Реле времени

»» Реле импульсные

»» Реле контроля тока

»» Реле контроля фаз

»» Реле промежуточные

»» Реле специального назначения

»» Таймеры

»» Фотореле и фотодатчики

» Контакторы и пускатели

»» Доп. устройства

»» Контакторы модульные

»» Контакторы вакуумные

»» Контакторы малогабаритные

»» Контакторы тяговые

»» Контакторы и пускатели магнитные

»» Реле для контакторов

» Рубильники и разъединители

»» Аппараты АВР

»» Кулачковые переключатели

»» Рубильники, выключатели нагрузки

»» Разъединители

» Светосигнальная аппаратура

»» Кнопочные выключатели

»» Кнопочные посты

»» Лампы

»» Переключатели и кнопки модульные

»» Переключатели и джойстики

»» Потенциометры

НКУ (щиты в сборе)

» Щиты передвижные в сборе

» Щиты распределительные в сборе

» Щиты освещения

» Ящики силовые с рубильниками

Муфты кабельные

» Муфты концевые

» Муфты соединительные

» Кабельная арматура Tyco Electronics Raychem

»» Концевые муфты на напряжение до 35 кВ (GUST, POLT, EPKT)

»» Система подключения к ячейкам распределительных устройств с газовой изоляцией (RICS, RCAB)

»» Термоусаживаемые муфты на напряжение до 1 кВ (POLJ, GUSJ, TRAJ)

»» Соединительные муфты на напряжение до 35 кВ (GUSJ, EPKJ, SMOE)

»» Системы герметизации кабельных проходов (EPAF, RDSS, 102L , LTEC/LTCP)

»» Ремонтные термоусаживаемые манжеты и трубки (CRSM, MRSM, RFSM, WCSM)

»» Инструмент и принадлежности для монтажа (FH 1630, Ligarex, IT, EXRM, KR, EPPA)

Оборудование 6-10кВ

» Блоки релейной защиты

» Выключатели нагрузки (ВНА)

» Предохранители ПТ, ВВ ПКТ, ПКН, ПКТ

» Разъединители

» Разрядники РВО и ограничители ОПНП

» УКМ, КРМ, АУКРМ

» Комплектация УКРМ

Опоры освещения

» Стойки Ж/Б типа СВ

» Опоры Металл типа ОГК

Розетки-выключатели

» Розетки и выключатели ABB

»» Серия Basic 55

»» Серия IMPULS

»» Серия OLAS

»» Серия REFLEX

»» Серия TACTO

»» Серия Zenit

» Розетки и выключатели DKC

»» Серия Brava

»» Серия Viva

» Розетки и выключатели EKF

»» Серия Венеция

»» Серия Лондон

»» Серия Мадрид

»» Серия Милан

»» Серия Минск

»» Серия Прага

»» Серия Рим

» Розетки и выключатели HEGEL

»» Серия ALFA

»» Серия ALFA IP44

»» Серия MASTER

» Розетки и выключатели IEK

»» Серия Брикс

»» Серия Гермес

»» Серия Кварта

»» Серия Октава

»» Серия Форс

» Розетки и выключатели Legrand

»» Серия Cariva

»» Серия Celiane

»» Серия Etika

»» Серия Galea Life

»» Серия Helium

»» Серия Kaptika

»» Серия Mosaic

»» Серия Plexo

»» Серия Soliroc

»» Серия Qteo

»» Серия Valena

»» Серия Valena ALLURE

»» Серия Valena LIFE

» Розетки и выключатели Lezard

»» Серия DEMET

»» Серия DERIY

»» Серия MIRA

»» Серия Nata

»» Серия RAIN

»» Серия МИРА

» Розетки и выключатели Makel

» Розетки и выключатели Powerman

»» Серия Classic

»» Серия Fazenda

»» Серия Oval

»» Серия Sunny

устройства

»» Контакторы модульные

»» Контакторы вакуумные

»» Контакторы малогабаритные

»» Контакторы тяговые

»» Контакторы и пускатели магнитные

»» Реле для контакторов

» Рубильники и разъединители

»» Аппараты АВР

»» Кулачковые переключатели

»» Рубильники, выключатели нагрузки

»» Разъединители

» Светосигнальная аппаратура

»» Кнопочные выключатели

»» Кнопочные посты

»» Лампы

»» Переключатели и кнопки модульные

»» Переключатели и джойстики

»» Потенциометры

НКУ (щиты в сборе)

» Щиты передвижные в сборе

» Щиты распределительные в сборе

» Щиты освещения

» Ящики силовые с рубильниками

Муфты кабельные

» Муфты концевые

» Муфты соединительные

» Кабельная арматура Tyco Electronics Raychem

»» Концевые муфты на напряжение до 35 кВ (GUST, POLT, EPKT)

»» Система подключения к ячейкам распределительных устройств с газовой изоляцией (RICS, RCAB)

»» Термоусаживаемые муфты на напряжение до 1 кВ (POLJ, GUSJ, TRAJ)

»» Соединительные муфты на напряжение до 35 кВ (GUSJ, EPKJ, SMOE)

»» Системы герметизации кабельных проходов (EPAF, RDSS, 102L , LTEC/LTCP)

»» Ремонтные термоусаживаемые манжеты и трубки (CRSM, MRSM, RFSM, WCSM)

»» Инструмент и принадлежности для монтажа (FH 1630, Ligarex, IT, EXRM, KR, EPPA)

Оборудование 6-10кВ

» Блоки релейной защиты

» Выключатели нагрузки (ВНА)

» Предохранители ПТ, ВВ ПКТ, ПКН, ПКТ

» Разъединители

» Разрядники РВО и ограничители ОПНП

» УКМ, КРМ, АУКРМ

» Комплектация УКРМ

Опоры освещения

» Стойки Ж/Б типа СВ

» Опоры Металл типа ОГК

Розетки-выключатели

» Розетки и выключатели ABB

»» Серия Basic 55

»» Серия IMPULS

»» Серия OLAS

»» Серия REFLEX

»» Серия TACTO

»» Серия Zenit

» Розетки и выключатели DKC

»» Серия Brava

»» Серия Viva

» Розетки и выключатели EKF

»» Серия Венеция

»» Серия Лондон

»» Серия Мадрид

»» Серия Милан

»» Серия Минск

»» Серия Прага

»» Серия Рим

» Розетки и выключатели HEGEL

»» Серия ALFA

»» Серия ALFA IP44

»» Серия MASTER

» Розетки и выключатели IEK

»» Серия Брикс

»» Серия Гермес

»» Серия Кварта

»» Серия Октава

»» Серия Форс

» Розетки и выключатели Legrand

»» Серия Cariva

»» Серия Celiane

»» Серия Etika

»» Серия Galea Life

»» Серия Helium

»» Серия Kaptika

»» Серия Mosaic

»» Серия Plexo

»» Серия Soliroc

»» Серия Qteo

»» Серия Valena

»» Серия Valena ALLURE

»» Серия Valena LIFE

» Розетки и выключатели Lezard

»» Серия DEMET

»» Серия DERIY

»» Серия MIRA

»» Серия Nata

»» Серия RAIN

»» Серия МИРА

» Розетки и выключатели Makel

» Розетки и выключатели Powerman

»» Серия Classic

»» Серия Fazenda

»» Серия Oval

»» Серия SunnyГидравлический диаметр

Гидравлический диаметр — d h — это «характеристическая длина», используемая для расчета безразмерного числа Рейнольдса, чтобы определить, является ли поток турбулентным или ламинарным. Поток равен

Поток равен

- ламинарным, если Re <2300

- переходным для 2300

- турбулентным, если Re> 4000

Обратите внимание, что скорость в уравнении Рейнольдса основана на фактической площади поперечного сечения канала или трубы.

Гидравлический диаметр используется по уравнению Дарси-Вейсбаха для расчета потерь давления в каналах или трубах.

Примечание! — гидравлический диаметр не совпадает с геометрическим эквивалентным диаметром некруглых каналов или труб.

Гидравлический диаметр можно рассчитать по общему уравнению

d h = 4 A / p (1)

где

d h = гидравлический диаметр (м, футы)

A = площадь сечения воздуховода или трубы (м 2 , футы 2 )

p = периметр воздуховода или трубы «смачиваемый» (м, футы)

Примечание! — дюймы обычно используются в британской системе единиц.

Гидравлический диаметр круглой трубы или воздуховода

На основании уравнения (1) гидравлический диаметр круглого воздуховода может быть выражен как:

d h = 4 π r 2 / 2 π r

= 2 r

= d (2)

, где

r = внутренний радиус трубы или воздуховода

d = Внутренний диаметр трубы или воздуховода (м, футы)

Как и следовало ожидать, гидравлический диаметр стандартной круглой трубы или воздуховода равен внутреннему диаметру или двукратному внутреннему радиусу.

Гидравлический диаметр круглой трубы с круглой трубкой внутри

Поток находится в объеме между внутренней и внешней трубой.

На основе уравнения (1) гидравлический диаметр круглого воздуховода или трубы с внутренним воздуховодом или трубкой может быть выражен как

d h = 4 (π r o 2 — π r i 2 ) / (2 π r o + 2 π r i )

= 2 (r o — r i ) ( 3)

, где

r o = внутренний радиус внешней трубы (м, фут)

r i = внешний радиус внутренней трубы (м, фут) )

Гидравлический диаметр прямоугольных труб или воздуховодов

На основе уравнения (1) гидравлический диаметр прямоугольного воздуховода или трубы можно рассчитать как

d h 900 06 = 4 ab / (2 (a + b))

= 2 ab / (a + b) (4)

, где

a = ширина / высота длины воздуховода (м, футы)

b = высота / ширина воздуховода (м, футы)

Связанные мобильные приложения от EngineeringToolBox

— бесплатные приложения для автономного использования на мобильных устройствах.

Калькулятор гидравлического диаметра прямоугольного воздуховода / трубы для циркуляции

Калькулятор ниже основан на формуле (4) и может использоваться для расчета гидравлического диаметра прямоугольного воздуховода или трубы. Формула является общей, и можно использовать любую единицу.

Эквивалентный диаметр

Примечание! Гидравлический диаметр отличается от эквивалентного диаметра. Эквивалентный диаметр — это диаметр круглого воздуховода или трубы, который дает такую же потерю давления, как прямоугольный воздуховод или труба.

Расчет размера кабелепровода для проводов / кабелей

Пример: Расчет размера кабелепровода (вытяжной трубы) для кабелей следующего размера

- 5 шт. 3,5-жильных кабелей с изоляцией из сшитого полиэтилена 50 кв. Мм. Диаметр кабеля 28мм

- 3 штуки 3,5-жильного кабеля с изоляцией из сшитого полиэтилена 185 кв. Диаметр кабеля 54мм

% Зона заполнения кабелепровода | |

| Кол-во кабелей | % Зона заполнения кабелепровода |

| До 2 номеров | 53% |

| 2 № | 31% |

| Более 2 Нет | 40% |

Расчеты:

- Площадь кабеля = 3.

14 X (Диаметр / 2) 2

14 X (Диаметр / 2) 2 - Площадь 50 кабелей = 3,14X (28/2) 2 = 615,44 кв. Мм

- Общая площадь 50 кабелей = Кол-во кабелей X Площадь каждого кабеля

- Общая площадь 50 кабелей = 5X615,44 = 3077,2

- Площадь 185 кабеля = 3,14X (54/2) 2 = 2289 кв. Мм

- Общая площадь 185 кабелей = Кол-во кабелей X Площадь каждого кабеля

- Общая площадь 185 кабелей = 3X2289 = 6867,18

- Общая площадь проводника = Общая площадь 50 кабелей + Общая площадь 185 кабелей

- Общая площадь проводника = 3077.2 + 6867.18

- Общая площадь проводника = 9944 кв. Мм

- Предположим, мы выберем вытяжную трубу диаметром 150 мм

- Общая площадь вытяжной трубы диаметром 150 мм = 3,14 X (диаметр / 2) 2 = 3,14X (150/2) 2.

- Общая площадь вытяжной трубы диаметром 150 мм = 17662 кв. Мм.

- % Заполнение площади кабелепровода кабелями согласно приведенной выше таблице составляет 40%

- Фактическая площадь заполнения вытяжной трубы = 40% X площадь кабелепровода = 40% X 17662

- Фактическая площадь заполнения вытяжной трубы = 7065 кв.

мм

мм - Требуемое количество кабелепровода = общая площадь кабелей / фактическая площадь заполнения кабелепровода

- Требуемый номер кабелепровода = 9944/7065

- Требуемый номер кабельного ввода = 2 номера

- Предположим, мы выберем вытяжную трубу диаметром 3000 мм

- Общая площадь вытяжной трубы диаметром 300 мм = 3,14 X (диаметр / 2) 2 = 3,14X (300/2) 2.

- Общая площадь вытяжной трубы диаметром 150 мм = 70650 кв. Мм.

- Фактическая площадь заполнения вытяжной трубы = 40% X площадь кабелепровода = 40% X 70650

- Фактическая площадь заполнения вытяжной трубы = 28260 кв.мм

- Требуемое количество кабелепровода = общая площадь кабелей / фактическая площадь заполнения кабелепровода

- Требуемый номер кабелепровода = 9944/28260

- Требуемый номер кабельного ввода = 1 номер

Результатов:

- Либо выберем

- 2 штуки кабелепровода / вытяжной трубы диаметром 150 мм или

- 1 шт.

Диаметр воздуховода / вытяжной трубы 300 мм

Диаметр воздуховода / вытяжной трубы 300 мм

Нравится:

Нравится Загрузка…

Связанные

О компании Jignesh.Parmar (B.E, Mtech, MIE, FIE, CEng)

Джигнеш Пармар завершил M.Tech (Power System Control), B.E (Electric). Он является членом Института инженеров (MIE) и CEng, Индия. Членский номер: M-1473586. Он имеет более чем 16-летний опыт работы в сфере передачи, распределения, обнаружения кражи электроэнергии, технического обслуживания и электротехнических проектов (планирование-проектирование-технический обзор-координация-выполнение).В настоящее время он является сотрудником одной из ведущих бизнес-групп в качестве заместителя менеджера в Ахмедабаде, Индия. Он опубликовал ряд технических статей в журналах «Электрическое зеркало», «Электрическая Индия», «Освещение Индии», «Умная энергия», «Industrial Electrix» (Австралийские публикации в области энергетики). Он является внештатным программистом Advance Excel и разрабатывает полезные базовые электрические программы Excel в соответствии с кодами IS, NEC, IEC, IEEE. Он технический блоггер и знает английский, хинди, гуджарати, французский языки.Он хочет поделиться своим опытом и знаниями и помочь техническим энтузиастам найти подходящие решения и обновиться по различным инженерным темам.

Он технический блоггер и знает английский, хинди, гуджарати, французский языки.Он хочет поделиться своим опытом и знаниями и помочь техническим энтузиастам найти подходящие решения и обновиться по различным инженерным темам.

RFC 3588 — базовый протокол диаметра

[Docs] [txt | pdf] [draft-ietf-aaa -…] [Tracker] [Diff1] [Diff2] [IPR] [Errata]Устарело: 6733 ПРЕДЛАГАЕМЫЙ СТАНДАРТ

Обновлено: 5729, 5719, 6408 Есть исправления

Сетевая рабочая группа П.Калхун

Запрос комментариев: 3588 Airespace, Inc.

Категория: Стандарты Track J. Loughney

Nokia

Э. Гуттман

Sun Microsystems, Inc.

Г. Цорн

Cisco Systems, Inc.Дж. Аркко

Ericsson

Сентябрь 2003 г. Базовый протокол диаметра

Статус этой памятки

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения. Пожалуйста, обратитесь к текущему выпуску "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола.Распространение памятки не ограничено.

Уведомление об авторских правах

Авторские права (C) The Internet Society (2003). Все права защищены.

Аннотация

Базовый протокол Diameter предназначен для аутентификации,

Структура авторизации и учета (AAA) для таких приложений, как

сетевой доступ или IP-мобильность. Диаметр также предназначен для работы в

как локальная аутентификация, авторизация и учет, так и роуминг

ситуации. Этот документ определяет формат сообщения, транспорт,

отчеты об ошибках, бухгалтерский учет и службы безопасности, которые могут использовать все

Применения диаметра.Базовое приложение Diameter должно быть

поддерживается всеми реализациями Diameter.

Базовый протокол диаметра

Статус этой памятки

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения. Пожалуйста, обратитесь к текущему выпуску "Интернет

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола.Распространение памятки не ограничено.

Уведомление об авторских правах

Авторские права (C) The Internet Society (2003). Все права защищены.

Аннотация

Базовый протокол Diameter предназначен для аутентификации,

Структура авторизации и учета (AAA) для таких приложений, как

сетевой доступ или IP-мобильность. Диаметр также предназначен для работы в

как локальная аутентификация, авторизация и учет, так и роуминг

ситуации. Этот документ определяет формат сообщения, транспорт,

отчеты об ошибках, бухгалтерский учет и службы безопасности, которые могут использовать все

Применения диаметра.Базовое приложение Diameter должно быть

поддерживается всеми реализациями Diameter. Условные обозначения, используемые в этом документе

Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ»,

«ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом

документ следует интерпретировать, как описано в BCP 14, RFC 2119

[КЛЮЧЕВОЕ СЛОВО].

Калхун и др. Стандарты Track [Страница 1]

Условные обозначения, используемые в этом документе

Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ»,

«ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом

документ следует интерпретировать, как описано в BCP 14, RFC 2119

[КЛЮЧЕВОЕ СЛОВО].

Калхун и др. Стандарты Track [Страница 1]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

Содержание

1.Введение................................................. 6

1.1. Протокол диаметра ..................................... 9

1.1.1. Описание комплекта документов .............. 10

1.2. Подход к расширяемости ............................. 11

1.2.1. Определение новых значений AVP ..................... 11

1.2.2. Создание новых AVP ............................ 11

1.2.3. Создание новых приложений для аутентификации .....11

1.2.4. Создание новых бухгалтерских приложений . ........ 12

1.2.5. Процедуры аутентификации приложения ........ 14

1.3. Терминология ........................................... 14

2. Обзор протокола ........................................... 18

2.1. Транспорт ............................................. 20

2.1.1. Рекомендации по SCTP .............................. 21

2.2. Защита сообщений о диаметре ............................ 21

2.3. Соответствие диаметру приложения ....................... 21

2.4. Идентификаторы приложений ............................... 22

2.5. Соединения и сеансы .............................. 22

2.6. Таблица сверстников ............................................ 23

2.7. Таблица маршрутизации на основе области ............................. 24

2.8. Роль агентов диаметра ............................... 25

2.8.1. Релейные агенты ................................. 26

2.8.2. Прокси-агенты ......

........ 12

1.2.5. Процедуры аутентификации приложения ........ 14

1.3. Терминология ........................................... 14

2. Обзор протокола ........................................... 18

2.1. Транспорт ............................................. 20

2.1.1. Рекомендации по SCTP .............................. 21

2.2. Защита сообщений о диаметре ............................ 21

2.3. Соответствие диаметру приложения ....................... 21

2.4. Идентификаторы приложений ............................... 22

2.5. Соединения и сеансы .............................. 22

2.6. Таблица сверстников ............................................ 23

2.7. Таблица маршрутизации на основе области ............................. 24

2.8. Роль агентов диаметра ............................... 25

2.8.1. Релейные агенты ................................. 26

2.8.2. Прокси-агенты ...... ........................... 27

2.8.3. Агенты перенаправления .............................. 28

2.8.4. Бюро переводов ........................... 29

2.9. Структура сквозной безопасности ......................... 30

2.10. Авторизация по диаметру пути ........................... 30

3. Диаметр заголовка .............................................. 32

3.1. Коды команд ......................................... 35

3.2. Код команды Спецификация ABNF ....................... 36

3.3. Соглашения об именах команд Diameter .......................

4. Диаметр AVP .............................................. .. 38

4.1. Заголовок AVP ............................................ 39

4.1.1. Дополнительные элементы заголовка ..................... 41

4.2. Основные форматы данных AVP ................................ 41

4.3. Производные форматы данных AVP.............................. 42

4.4. Сгруппированные значения AVP .

........................... 27

2.8.3. Агенты перенаправления .............................. 28

2.8.4. Бюро переводов ........................... 29

2.9. Структура сквозной безопасности ......................... 30

2.10. Авторизация по диаметру пути ........................... 30

3. Диаметр заголовка .............................................. 32

3.1. Коды команд ......................................... 35

3.2. Код команды Спецификация ABNF ....................... 36

3.3. Соглашения об именах команд Diameter .......................

4. Диаметр AVP .............................................. .. 38

4.1. Заголовок AVP ............................................ 39

4.1.1. Дополнительные элементы заголовка ..................... 41

4.2. Основные форматы данных AVP ................................ 41

4.3. Производные форматы данных AVP.............................. 42

4.4. Сгруппированные значения AVP . ................................... 49

4.4.1. Пример AVP с сгруппированным типом данных ......... 50

4.5. AVP для базового протокола диаметра ........................... 53

5. Пары диаметра .............................................. 56

5.1. Одноранговые соединения ...................................... 56

5.2. Диаметр равноправного узла ............................... 56

5.3. Обмен возможностями................................. 59

5.3.1. Возможности-Обмен-Запрос ................ 60

5.3.2. Возможности-Обмен-Ответ ................. 60

5.3.3. Vendor-Id AVP ................................ 61

5.3.4. Версия прошивки AVP ........................ 61

Калхун и др. Стандарты Track [Страница 2]

................................... 49

4.4.1. Пример AVP с сгруппированным типом данных ......... 50

4.5. AVP для базового протокола диаметра ........................... 53

5. Пары диаметра .............................................. 56

5.1. Одноранговые соединения ...................................... 56

5.2. Диаметр равноправного узла ............................... 56

5.3. Обмен возможностями................................. 59

5.3.1. Возможности-Обмен-Запрос ................ 60

5.3.2. Возможности-Обмен-Ответ ................. 60

5.3.3. Vendor-Id AVP ................................ 61

5.3.4. Версия прошивки AVP ........................ 61

Калхун и др. Стандарты Track [Страница 2]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

5.3.5. Host-IP-Address AVP .......................... 62

5.3.6. Поддерживаемый идентификатор поставщика AVP . .................... 62

5.3.7. Название продукта AVP ............................. 62

5.4. Отключение одноранговых соединений ........................ 62

5.4.1. Disconnect-Peer-Request ...................... 63

5.4.2. Disconnect-Peer-Answer ....................... 63

5.4.3. Отключение-причина AVP ......................... 63

5.5. Обнаружение сбоев транспорта ........................... 64

5.5.1. Device-Watchdog-Request ...................... 64

5.5.2. Ответ устройства-сторожевого пса ....................... 64

5.5.3. Алгоритм отказа транспорта .................. 65

5.5.4. Процедуры аварийного переключения и восстановления после сбоя ............. 65

5.6. Конечный автомат узла .................................... 66

5.6.1. Входящие соединения ......................... 68

5.6.2. События ....................................... 69

5.

.................... 62

5.3.7. Название продукта AVP ............................. 62

5.4. Отключение одноранговых соединений ........................ 62

5.4.1. Disconnect-Peer-Request ...................... 63

5.4.2. Disconnect-Peer-Answer ....................... 63

5.4.3. Отключение-причина AVP ......................... 63

5.5. Обнаружение сбоев транспорта ........................... 64

5.5.1. Device-Watchdog-Request ...................... 64

5.5.2. Ответ устройства-сторожевого пса ....................... 64

5.5.3. Алгоритм отказа транспорта .................. 65

5.5.4. Процедуры аварийного переключения и восстановления после сбоя ............. 65

5.6. Конечный автомат узла .................................... 66

5.6.1. Входящие соединения ......................... 68

5.6.2. События ....................................... 69

5. 6.3. Действия ...................................... 70

5.6.4. Избирательный процесс ......................... 71

6. Обработка сообщения Diameter .................................. 71

6.1. Обзор маршрутизации запроса диаметра ..................... 71

6.1.1. Отправка запроса ........................ 73

6.1.2. Отправка запроса ............................ 73

6.1.3. Прием запросов ........................... 73

6.1.4. Обработка локальных запросов .................... 73

6.1.5. Пересылка запросов ........................... 74

6.1.6. Маршрутизация запросов .............................. 74

6.1.7. Перенаправление запросов ......................... 74

6.1.8. Ретрансляция и проксирование запросов ............... 75

6.2. Обработка ответа Diameter ............................ 76

6.2.1. Обработка полученных ответов .................. 77

6.

6.3. Действия ...................................... 70

5.6.4. Избирательный процесс ......................... 71

6. Обработка сообщения Diameter .................................. 71

6.1. Обзор маршрутизации запроса диаметра ..................... 71

6.1.1. Отправка запроса ........................ 73

6.1.2. Отправка запроса ............................ 73

6.1.3. Прием запросов ........................... 73

6.1.4. Обработка локальных запросов .................... 73

6.1.5. Пересылка запросов ........................... 74

6.1.6. Маршрутизация запросов .............................. 74

6.1.7. Перенаправление запросов ......................... 74

6.1.8. Ретрансляция и проксирование запросов ............... 75

6.2. Обработка ответа Diameter ............................ 76

6.2.1. Обработка полученных ответов .................. 77

6. 2.2. Ретрансляция и проксирование ответов ................ 77

6.3. Исходный хост AVP ....................................... 77

6.4. Исходное царство AVP ...................................... 78

6.5. AVP назначения-хоста .................................. 78

6.6. Целевая область AVP ................................. 78

6.7. Маршрутизация AVP .......................................... 78

6.7.1. Маршрут-запись AVP ............................. 79

6.7.2. Прокси-информация AVP ............................... 79

6.7.3. Прокси-хост AVP ............................... 79

6.7.4. Прокси-состояние AVP .............................. 79

6.8. Auth-Application-Id AVP ............................... 79

6.9. Acct-Application-Id AVP ............................... 79

6.10. Внутренний идентификатор безопасности AVP ................................ 79

6.11. AVP с идентификатором приложения, зависящим от поставщика .

2.2. Ретрансляция и проксирование ответов ................ 77

6.3. Исходный хост AVP ....................................... 77

6.4. Исходное царство AVP ...................................... 78

6.5. AVP назначения-хоста .................................. 78

6.6. Целевая область AVP ................................. 78

6.7. Маршрутизация AVP .......................................... 78

6.7.1. Маршрут-запись AVP ............................. 79

6.7.2. Прокси-информация AVP ............................... 79

6.7.3. Прокси-хост AVP ............................... 79

6.7.4. Прокси-состояние AVP .............................. 79

6.8. Auth-Application-Id AVP ............................... 79

6.9. Acct-Application-Id AVP ............................... 79

6.10. Внутренний идентификатор безопасности AVP ................................ 79

6.11. AVP с идентификатором приложения, зависящим от поставщика . ................... 80

6.12. Перенаправление хоста AVP ..................................... 80

6.13. Перенаправление-использование хоста AVP ............................... 80

6.14. Перенаправление-максимальное время кэширования AVP ........................... 81

6.15. E2E-последовательность AVP ...................................... 82

Калхун и др. Стандарты Track [Страница 3]

................... 80

6.12. Перенаправление хоста AVP ..................................... 80

6.13. Перенаправление-использование хоста AVP ............................... 80

6.14. Перенаправление-максимальное время кэширования AVP ........................... 81

6.15. E2E-последовательность AVP ...................................... 82

Калхун и др. Стандарты Track [Страница 3]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

7.Обработка ошибок ............................................... 82

7.1. Код результата AVP ....................................... 84

7.1.1. Информационная ................................ 84

7.1.2. Успех ...................................... 84

7.1.3. Ошибки протокола .............................. 85

7.1.4. Переходные отказы ........................... 86

7.1.5. Постоянные отказы ...........................86

7. 2. Бит ошибки ............................................. 88

7.3. Сообщение об ошибке AVP ..................................... 89

7.4. Отчеты об ошибках - хост AVP .............................. 89

7.5. Failed-AVP AVP ........................................ 89

7.6. AVP экспериментального результата ............................... 90

7.7. AVP с кодом результата эксперимента .......................... 90

8. Сеансы пользователей Diameter ....................................... 90

8.1. Конечный автомат сеанса авторизации ................... 92

8.2. Конечный автомат сеанса учета ...................... 96

8.3. Повторная аутентификация, инициированная сервером .............................. 101

8.3.1. Re-Auth-Request .............................. 102

8.3.2. Повторная авторизация-ответ ............................... 102

8.4. Завершение сеанса ................................... 103

8.

2. Бит ошибки ............................................. 88

7.3. Сообщение об ошибке AVP ..................................... 89

7.4. Отчеты об ошибках - хост AVP .............................. 89

7.5. Failed-AVP AVP ........................................ 89

7.6. AVP экспериментального результата ............................... 90

7.7. AVP с кодом результата эксперимента .......................... 90

8. Сеансы пользователей Diameter ....................................... 90

8.1. Конечный автомат сеанса авторизации ................... 92

8.2. Конечный автомат сеанса учета ...................... 96

8.3. Повторная аутентификация, инициированная сервером .............................. 101

8.3.1. Re-Auth-Request .............................. 102

8.3.2. Повторная авторизация-ответ ............................... 102

8.4. Завершение сеанса ................................... 103

8. 4.1. Запрос-прекращение сеанса.................. 104

8.4.2. Ответ о завершении сеанса ................... 105

8.5. Прерывание сеанса .................................... 105

8.5.1. Запрос на прерывание сеанса ........................ 106

8.5.2. Ответ на прерывание сеанса ......................... 106

8.6. Вывод о завершении сеанса по идентификатору исходного состояния .... 107

8.7. AVP типа запроса аутентификации ................................. 108

8.8. Идентификатор сеанса AVP ........................................ 108

8.9. Авторизация-пожизненная AVP ............................ 109

8.10. Auth-Grace-Period AVP ................................. 110

8.11. Авторизация-состояние сеанса AVP ................................ 110

8.12. AVP типа запроса повторной аутентификации .............................. 110

8.13. AVP тайм-аута сеанса ................................... 111

8.

4.1. Запрос-прекращение сеанса.................. 104

8.4.2. Ответ о завершении сеанса ................... 105

8.5. Прерывание сеанса .................................... 105

8.5.1. Запрос на прерывание сеанса ........................ 106

8.5.2. Ответ на прерывание сеанса ......................... 106

8.6. Вывод о завершении сеанса по идентификатору исходного состояния .... 107

8.7. AVP типа запроса аутентификации ................................. 108

8.8. Идентификатор сеанса AVP ........................................ 108

8.9. Авторизация-пожизненная AVP ............................ 109

8.10. Auth-Grace-Period AVP ................................. 110

8.11. Авторизация-состояние сеанса AVP ................................ 110

8.12. AVP типа запроса повторной аутентификации .............................. 110

8.13. AVP тайм-аута сеанса ................................... 111

8. 14. Имя пользователя AVP ......................................... 111

8.15. Причина прекращения AVP................................. 111

8.16. AVP с идентификатором исходного состояния ................................... 112

8.17. AVP с привязкой к сеансу ................................... 113

8.18. Сеанс-сервер-отказоустойчивый AVP ........................... 113

8.19. AVP с тайм-аутом нескольких раундов .............................. 114

8.20. Класс AVP ............................................. 114

8.21. Событие-временная метка AVP ................................... 115

9. Бухгалтерский учет ................................................... 115

9.1. Модель, ориентированная на сервер ................................. 115

9.2. Сообщения протокола ..................................... 116

9.3. Требования к заявочной документации ..................... 116

9.4. Устойчивость к сбоям ....................

14. Имя пользователя AVP ......................................... 111

8.15. Причина прекращения AVP................................. 111

8.16. AVP с идентификатором исходного состояния ................................... 112

8.17. AVP с привязкой к сеансу ................................... 113

8.18. Сеанс-сервер-отказоустойчивый AVP ........................... 113

8.19. AVP с тайм-аутом нескольких раундов .............................. 114

8.20. Класс AVP ............................................. 114

8.21. Событие-временная метка AVP ................................... 115

9. Бухгалтерский учет ................................................... 115

9.1. Модель, ориентированная на сервер ................................. 115

9.2. Сообщения протокола ..................................... 116

9.3. Требования к заявочной документации ..................... 116

9.4. Устойчивость к сбоям .................... .................. 116

9.5. Бухгалтерские записи .................................... 117

9.6. Корреляция бухгалтерских записей ..................... 118

Калхун и др.Стандарты Track [Страница 4]

.................. 116

9.5. Бухгалтерские записи .................................... 117

9.6. Корреляция бухгалтерских записей ..................... 118

Калхун и др.Стандарты Track [Страница 4]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

9.7. Коды команд учета .............................. 119

9.7.1. Бухгалтерия-Запрос ........................... 119

9.7.2. Бухгалтерия-Ответ ............................ 120

9.8. Бухгалтерские AVP ....................................... 121

9.8.1. Учетная запись типа AVP ................... 121

9.8.2. Acct-Interim-Interval AVP .................... 122

9.8.3. Учетная запись-номер AVP ................. 123

9.8.4. Acct-Session-Id AVP .......................... 123

9.8.5. Acct-Multi-Session-Id AVP .................... 123

9.8.6. Учет-идентификатор подсессии AVP ......... ....... 123

9.8.7. AVP для учета в реальном времени ............. 123

10. Таблица встречаемости AVP ......................................... 124

10.1. Таблица AVP команд основного протокола ....................... 124

10.2. Учетная таблица AVP .................................. 126

11. Вопросы IANA ......................................... 127

11.1. Заголовок AVP ............................................ 127

11.1.1. Код AVP ..................................... 127

11.1.2. Флаги AVP .................................... 128

11.2. Заголовок диаметра ....................................... 128

11.2.1. Коды команд ................................ 128

11.2.2. Флаги команд ................................ 129

11.3. Идентификаторы приложений ............................... 129

11.4. Значения AVP ............................................ 129

11.4.1. Значения AVP кода результата .

....... 123

9.8.7. AVP для учета в реальном времени ............. 123

10. Таблица встречаемости AVP ......................................... 124

10.1. Таблица AVP команд основного протокола ....................... 124

10.2. Учетная таблица AVP .................................. 126

11. Вопросы IANA ......................................... 127

11.1. Заголовок AVP ............................................ 127

11.1.1. Код AVP ..................................... 127

11.1.2. Флаги AVP .................................... 128

11.2. Заголовок диаметра ....................................... 128

11.2.1. Коды команд ................................ 128

11.2.2. Флаги команд ................................ 129

11.3. Идентификаторы приложений ............................... 129

11.4. Значения AVP ............................................ 129

11.4.1. Значения AVP кода результата . ...................... 129

11.4.2. Значения AVP типа бухгалтерской записи ............ 130

11.4.3. Значения AVP причины прекращения................. 130

11.4.4. Значения AVP Redirect-Host-Usage ............... 130

11.4.5. Значения AVP сеанса-сервера-аварийного переключения ........... 130

11.4.6. Значения AVP, привязанные к сеансу ................... 130

11.4.7. Значения AVP причины отключения .................. 130

11.4.8. Значения AVP типа запроса аутентификации ................. 130

11.4.9. Значения AVP Auth-Session-State ................ 130

11.4.10. Значения AVP типа Re-Auth-Request.............. 131

11.4.11. Значения AVP, требуемые для учета в реальном времени ...... 131

11.5. Номера портов TCP / SCTP диаметра ........................ 131

11.6. Сфера обслуживания НАПТР .................................. 131

12. Настраиваемые параметры, относящиеся к протоколу диаметра .

...................... 129

11.4.2. Значения AVP типа бухгалтерской записи ............ 130

11.4.3. Значения AVP причины прекращения................. 130

11.4.4. Значения AVP Redirect-Host-Usage ............... 130

11.4.5. Значения AVP сеанса-сервера-аварийного переключения ........... 130

11.4.6. Значения AVP, привязанные к сеансу ................... 130

11.4.7. Значения AVP причины отключения .................. 130

11.4.8. Значения AVP типа запроса аутентификации ................. 130

11.4.9. Значения AVP Auth-Session-State ................ 130

11.4.10. Значения AVP типа Re-Auth-Request.............. 131

11.4.11. Значения AVP, требуемые для учета в реальном времени ...... 131

11.5. Номера портов TCP / SCTP диаметра ........................ 131

11.6. Сфера обслуживания НАПТР .................................. 131

12. Настраиваемые параметры, относящиеся к протоколу диаметра . ........... 131

13. Соображения безопасности ...................................... 132

13.1. Использование IPsec ........................................... 133

13.2. Использование TLS ............................................. 134

13.3. Рекомендации по одноранговой сети ........................... 134

14. Список литературы ............................................... .... 136

14.1. Нормативные ссылки .................................. 136

14.2. Информационные ссылки ................................ 138

15. Благодарности ............................................. 140

Приложение A. Шаблон обслуживания по диаметру ........................... 141

Приложение Б. Пример NAPTR ....................................... 142

Приложение C. Обнаружение дубликатов ................................. 143

Калхун и др. Стандарты Track [Страница 5]

........... 131

13. Соображения безопасности ...................................... 132

13.1. Использование IPsec ........................................... 133

13.2. Использование TLS ............................................. 134

13.3. Рекомендации по одноранговой сети ........................... 134

14. Список литературы ............................................... .... 136

14.1. Нормативные ссылки .................................. 136

14.2. Информационные ссылки ................................ 138

15. Благодарности ............................................. 140

Приложение A. Шаблон обслуживания по диаметру ........................... 141

Приложение Б. Пример NAPTR ....................................... 142

Приложение C. Обнаружение дубликатов ................................. 143

Калхун и др. Стандарты Track [Страница 5] RFC 3588 Протокол на основе диаметра Сентябрь 2003 г. Приложение D.Заявление об интеллектуальной собственности ..................... 145 Адреса авторов ............................................... 146 Полное заявление об авторских правах ......................................... 147 1.Введение Протоколы аутентификации, авторизации и учета (AAA), такие как TACACS [TACACS] и RADIUS [RADIUS] изначально были развернуты в обеспечивают коммутируемый PPP [PPP] и доступ к терминальному серверу. Через некоторое время, с ростом Интернета и введением нового доступа технологии, включая беспроводную связь, DSL, Mobile IP и Ethernet, маршрутизаторы и серверы доступа к сети (NAS) стали более сложными и плотность, что предъявляет новые требования к протоколам AAA. Требования к сетевому доступу для протоколов AAA кратко изложены в [AAAREQ].К ним относятся: Отказоустойчивый [RADIUS] не определяет механизмы переключения при отказе, и, как следствие, Поведение при отказе зависит от реализации. Чтобы обеспечивают четко определенное поведение при отказе, поддерживает Diameter подтверждения на уровне приложений и определяет аварийное переключение алгоритмы и связанный с ними конечный автомат.

Это описано в Раздел 5.5 и [AAATRANS]. Безопасность на уровне передачи [RADIUS] определяет аутентификацию и целостность на уровне приложений. схема, которая требуется только для использования с ответными пакетами.В то время как [RADEXT] определяет дополнительную аутентификацию и целостность механизм, использование требуется только во время расширяемой аутентификации Сеансы протокола (EAP). Хотя скрытие атрибутов поддерживается, [RADIUS] не обеспечивает поддержку конфиденциальности каждого пакета. В бухгалтерском учете [RADACCT] предполагает, что защита от воспроизведения предоставляется внутренним сервером выставления счетов, а не внутри сам протокол. Хотя [RFC3162] определяет использование IPsec с RADIUS, поддержка IPsec не требуется.Поскольку в [IKE] происходит аутентификация только в рамках Фазы 1 до создания IPsec SA в Фаза 2, как правило, невозможно определить отдельное доверие или схемы авторизации для каждого приложения.

Это ограничивает полезность IPsec в междоменных приложениях AAA (например, роуминг), где может быть желательно определить отдельный иерархия сертификатов для использования в развертывании AAA. Чтобы обеспечить универсальную поддержку безопасности на уровне передачи и включение как внутри-, так и междоменного развертывания AAA, поддержка IPsec является обязательным в Diameter, а поддержка TLS необязательна.Безопасность обсуждается в разделе 13. Калхун и др. Стандарты Track [Страница 6]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

Надежный транспорт

RADIUS работает через UDP и не определяет поведение повторной передачи;

в результате надежность варьируется в зависимости от реализации. В виде

описано в [ACCMGMT], это серьезная проблема в бухгалтерском учете, где

потеря пакетов может привести непосредственно к потере дохода.Чтобы

обеспечивают четко определенное транспортное поведение, диаметр превышает

надежные транспортные механизмы (TCP, SCTP), как определено в

[AAATRANS]. Агентская поддержка

[RADIUS] не предоставляет явной поддержки агентов,

включая прокси, перенаправления и реле. Поскольку ожидаемый

поведение не определено, оно варьируется в зависимости от реализации.

Диаметр явно определяет поведение агента; это описано в

Раздел 2.8.

Сообщения, инициированные сервером

Хотя сообщения, инициированные сервером RADIUS, определены в [DYNAUTH],

поддержка не обязательна.Это затрудняет реализацию

такие функции, как незапрошенное отключение или

повторная аутентификация / повторная авторизация по запросу в разнородной

развертывание. Поддержка сообщений, инициированных сервером, обязательна в

Диаметр и описан в разделе 8.

Возможность аудита

RADIUS не определяет механизмы безопасности объектов данных, и как

в результате ненадежные прокси могут изменять атрибуты или даже пакеты

заголовки не обнаруживаются. В сочетании с отсутствием поддержки

переговоры о возможностях, это очень затрудняет

определить, что произошло в случае спора.

Агентская поддержка

[RADIUS] не предоставляет явной поддержки агентов,

включая прокси, перенаправления и реле. Поскольку ожидаемый

поведение не определено, оно варьируется в зависимости от реализации.

Диаметр явно определяет поведение агента; это описано в

Раздел 2.8.

Сообщения, инициированные сервером

Хотя сообщения, инициированные сервером RADIUS, определены в [DYNAUTH],

поддержка не обязательна.Это затрудняет реализацию

такие функции, как незапрошенное отключение или

повторная аутентификация / повторная авторизация по запросу в разнородной

развертывание. Поддержка сообщений, инициированных сервером, обязательна в

Диаметр и описан в разделе 8.

Возможность аудита

RADIUS не определяет механизмы безопасности объектов данных, и как

в результате ненадежные прокси могут изменять атрибуты или даже пакеты

заголовки не обнаруживаются. В сочетании с отсутствием поддержки

переговоры о возможностях, это очень затрудняет

определить, что произошло в случае спора. В то время как

реализация защиты объекта данных не является обязательной в пределах

Диаметр, эти возможности поддерживаются и описаны в

[AAACMS].

Переходная поддержка

В то время как Diameter не использует общий блок данных протокола (PDU)

с RADIUS были приложены значительные усилия для обеспечения

обратная совместимость с RADIUS, так что два протокола могут

быть развернутыми в той же сети. Первоначально ожидается, что

Диаметр будет развернут в новых сетевых устройствах, а также

внутри шлюзов, обеспечивающих связь между устаревшими RADIUS

устройств и агентов Diameter.Эта возможность, описанная в

[NASREQ], позволяет добавлять поддержку Diameter в устаревшие сети,

добавлением шлюза или сервера, говорящего как на RADIUS, так и на

Диаметр.

Калхун и др. Стандарты Track [Страница 7]

В то время как

реализация защиты объекта данных не является обязательной в пределах

Диаметр, эти возможности поддерживаются и описаны в

[AAACMS].

Переходная поддержка

В то время как Diameter не использует общий блок данных протокола (PDU)

с RADIUS были приложены значительные усилия для обеспечения

обратная совместимость с RADIUS, так что два протокола могут

быть развернутыми в той же сети. Первоначально ожидается, что

Диаметр будет развернут в новых сетевых устройствах, а также

внутри шлюзов, обеспечивающих связь между устаревшими RADIUS

устройств и агентов Diameter.Эта возможность, описанная в

[NASREQ], позволяет добавлять поддержку Diameter в устаревшие сети,

добавлением шлюза или сервера, говорящего как на RADIUS, так и на

Диаметр.

Калхун и др. Стандарты Track [Страница 7]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

Помимо выполнения вышеуказанных требований, Diameter также

обеспечивает поддержку для следующего:

Возможность переговоров

RADIUS не поддерживает сообщения об ошибках, согласование возможностей или

обязательный / необязательный флаг для атрибутов. С RADIUS

клиенты и серверы не осведомлены о возможностях друг друга,

они не смогут успешно вести переговоры о взаимных

приемлемый сервис, а в некоторых случаях даже знать, что

услуга реализована. Диаметр включает поддержку ошибок

обработка (раздел 7), согласование возможностей (раздел 5.3) и

обязательные / необязательные пары атрибут-значение (AVP) (Раздел

4.1).

Обнаружение и настройка пира

Реализации RADIUS обычно требуют, чтобы имя или адрес

серверов или клиентов можно настроить вручную, а также

соответствующие общие секреты.Это приводит к большому

административное бремя, и создает соблазн повторно использовать

Общий секрет RADIUS, что может привести к серьезной безопасности

уязвимости, если аутентификатор запроса не глобально и

уникальный во времени, как требуется в [RADIUS]. Через DNS, Диаметр

позволяет динамическое обнаружение пиров. Вывод динамической сессии

ключи активируются через безопасность на уровне передачи.

С RADIUS

клиенты и серверы не осведомлены о возможностях друг друга,

они не смогут успешно вести переговоры о взаимных

приемлемый сервис, а в некоторых случаях даже знать, что

услуга реализована. Диаметр включает поддержку ошибок

обработка (раздел 7), согласование возможностей (раздел 5.3) и

обязательные / необязательные пары атрибут-значение (AVP) (Раздел

4.1).

Обнаружение и настройка пира

Реализации RADIUS обычно требуют, чтобы имя или адрес

серверов или клиентов можно настроить вручную, а также

соответствующие общие секреты.Это приводит к большому

административное бремя, и создает соблазн повторно использовать

Общий секрет RADIUS, что может привести к серьезной безопасности

уязвимости, если аутентификатор запроса не глобально и

уникальный во времени, как требуется в [RADIUS]. Через DNS, Диаметр

позволяет динамическое обнаружение пиров. Вывод динамической сессии

ключи активируются через безопасность на уровне передачи. Поддержка роуминга

Рабочая группа ROAMOPS провела обзор реализации роуминга.

[ROAMREV], подробные требования к роумингу [ROAMCRIT], определяют

Идентификатор доступа к сети (NAI) [NAI] и задокументированные существующие

реализации (и имитации) роуминга на основе RADIUS

[PROXYCHAIN].Чтобы улучшить масштабируемость, [PROXYCHAIN]

представил концепцию цепочки прокси через промежуточный

сервер, облегчающий роуминг между провайдерами. Однако, поскольку

RADIUS не предоставляет явной поддержки прокси и не имеет

возможности проверки и безопасности на уровне передачи, RADIUS-

роуминг уязвим для атак со стороны внешних сторон, так как

а также подвержены мошенничеству со стороны роуминговых партнеров

самих себя. В результате он не подходит для крупномасштабных

развертывание в Интернете [PROXYCHAIN].Предоставляя явные

поддержка междоменного роуминга и маршрутизации сообщений (разделы 2.7

и 6) возможность аудита [AAACMS] и безопасность на уровне передачи.

Поддержка роуминга

Рабочая группа ROAMOPS провела обзор реализации роуминга.

[ROAMREV], подробные требования к роумингу [ROAMCRIT], определяют

Идентификатор доступа к сети (NAI) [NAI] и задокументированные существующие

реализации (и имитации) роуминга на основе RADIUS

[PROXYCHAIN].Чтобы улучшить масштабируемость, [PROXYCHAIN]

представил концепцию цепочки прокси через промежуточный

сервер, облегчающий роуминг между провайдерами. Однако, поскольку

RADIUS не предоставляет явной поддержки прокси и не имеет

возможности проверки и безопасности на уровне передачи, RADIUS-

роуминг уязвим для атак со стороны внешних сторон, так как

а также подвержены мошенничеству со стороны роуминговых партнеров

самих себя. В результате он не подходит для крупномасштабных

развертывание в Интернете [PROXYCHAIN].Предоставляя явные

поддержка междоменного роуминга и маршрутизации сообщений (разделы 2.7

и 6) возможность аудита [AAACMS] и безопасность на уровне передачи. (Раздел 13), Диаметр устраняет эти ограничения и

обеспечивает безопасный и масштабируемый роуминг.

За десятилетие, прошедшее с момента первого внедрения протоколов AAA,

возможности устройств сервера доступа к сети (NAS) увеличились

существенно. В результате диаметр значительно больше

сложный протокол, чем RADIUS, по-прежнему возможно реализовать

Калхун и др.Стандарты Track [Страница 8]

(Раздел 13), Диаметр устраняет эти ограничения и

обеспечивает безопасный и масштабируемый роуминг.

За десятилетие, прошедшее с момента первого внедрения протоколов AAA,

возможности устройств сервера доступа к сети (NAS) увеличились

существенно. В результате диаметр значительно больше

сложный протокол, чем RADIUS, по-прежнему возможно реализовать

Калхун и др.Стандарты Track [Страница 8]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

во встроенных устройствах, учитывая улучшение скорости процессора и

широкая доступность встроенных IPsec и TLS

реализации.

1.1. Протокол диаметра

Базовый протокол Diameter предоставляет следующие возможности:

- Доставка AVP (пары значений атрибутов)

- Возможности переговоров

- Уведомление об ошибке

- Расширяемость за счет добавления новых команд и AVP (обязательно

в [AAAREQ]).- Основные услуги, необходимые для приложений, такие как обработка

пользовательские сеансы или учет

Все данные, передаваемые протоколом, имеют форму AVP. Некоторые из

эти значения AVP используются самим протоколом Diameter, а

другие предоставляют данные, связанные с конкретными приложениями, которые

используйте Диаметр. AVP могут быть добавлены произвольно в сообщения Diameter,

до тех пор, пока включены требуемые AVP и AVP, которые

явно исключены, не включены. AVP используются базой

Протокол Diameter для поддержки следующих необходимых функций:

- Транспортировка информации аутентификации пользователя для целей

включения сервера Diameter для аутентификации пользователя.- передача авторизационной информации для конкретной услуги,

между клиентом и серверами, позволяя партнерам решать,

запрос доступа пользователя должен быть удовлетворен.

- Обмен информацией об использовании ресурсов, которая МОЖЕТ быть использована для

бухгалтерские цели, планирование мощностей и т. д.

- Ретрансляция, проксирование и перенаправление сообщений Diameter через

иерархия серверов.

Базовый протокол Diameter обеспечивает минимальные необходимые требования.

Некоторые из

эти значения AVP используются самим протоколом Diameter, а

другие предоставляют данные, связанные с конкретными приложениями, которые

используйте Диаметр. AVP могут быть добавлены произвольно в сообщения Diameter,

до тех пор, пока включены требуемые AVP и AVP, которые

явно исключены, не включены. AVP используются базой

Протокол Diameter для поддержки следующих необходимых функций:

- Транспортировка информации аутентификации пользователя для целей

включения сервера Diameter для аутентификации пользователя.- передача авторизационной информации для конкретной услуги,

между клиентом и серверами, позволяя партнерам решать,

запрос доступа пользователя должен быть удовлетворен.

- Обмен информацией об использовании ресурсов, которая МОЖЕТ быть использована для

бухгалтерские цели, планирование мощностей и т. д.

- Ретрансляция, проксирование и перенаправление сообщений Diameter через

иерархия серверов.

Базовый протокол Diameter обеспечивает минимальные необходимые требования. для протокола AAA, как того требует [AAAREQ].Базовый протокол может

использоваться отдельно только для целей бухгалтерского учета или может использоваться

с помощью приложения Diameter, например Mobile IPv4 [DIAMMIP], или

доступ к сети [NASREQ]. Также возможно для базового протокола

будет расширен для использования в новых приложениях путем добавления новых

команды или AVP. В настоящее время в центре внимания Diameter

приложения для доступа и учета. Поистине универсальный протокол AAA

используется многими приложениями, может предоставлять функции, не предоставляемые

Диаметр.Поэтому совершенно необходимо, чтобы дизайнеры новых

приложения понимают свои требования перед использованием Diameter.

Калхун и др. Стандарты Track [Страница 9]

для протокола AAA, как того требует [AAAREQ].Базовый протокол может

использоваться отдельно только для целей бухгалтерского учета или может использоваться

с помощью приложения Diameter, например Mobile IPv4 [DIAMMIP], или

доступ к сети [NASREQ]. Также возможно для базового протокола

будет расширен для использования в новых приложениях путем добавления новых

команды или AVP. В настоящее время в центре внимания Diameter

приложения для доступа и учета. Поистине универсальный протокол AAA

используется многими приложениями, может предоставлять функции, не предоставляемые

Диаметр.Поэтому совершенно необходимо, чтобы дизайнеры новых

приложения понимают свои требования перед использованием Diameter.

Калхун и др. Стандарты Track [Страница 9] RFC 3588 Протокол на основе диаметра Сентябрь 2003 г. См. Раздел 2.4 для получения дополнительной информации о приложениях Diameter. Любой узел может инициировать запрос. В этом смысле Diameter является равноправным одноранговый протокол.В этом документе Diameter-клиент - это устройство на край сети, который выполняет контроль доступа, например Сервер доступа к сети (NAS) или внешний агент (FA).Диаметр клиент генерирует сообщения Diameter для запроса аутентификации, авторизация и бухгалтерские услуги для пользователя. Диаметр агент - это узел, который не аутентифицирует и / или не авторизует сообщения локально; агенты включают прокси, перенаправления и ретрансляторы. А Сервер Diameter выполняет аутентификацию и / или авторизацию пользователь. Узел Diameter МОЖЕТ действовать как агент для определенных запросов, пока выступая в качестве сервера для других. Протокол Diameter также поддерживает сообщения, инициированные сервером, такие как как запрос на прерывание обслуживания определенного пользователя.1.1.1. Описание комплекта документов В настоящее время спецификация диаметра состоит из базовой спецификация (этот документ), Транспортный профиль [AAATRANS] и приложения: мобильный IPv4 [DIAMMIP] и NASREQ [NASREQ]. В документе транспортного профиля [AAATRANS] обсуждается транспортный уровень. проблемы, которые возникают с протоколами AAA, и рекомендации о том, как преодолеть эти проблемы. Этот документ также определяет диаметр алгоритм аварийного переключения и конечный автомат. Приложение Mobile IPv4 [DIAMMIP] определяет приложение Diameter что позволяет Diameter-серверу выполнять функции AAA для мобильных устройств. Услуги IPv4 для мобильного узла.Приложение NASREQ [NASREQ] определяет приложение Diameter, которое позволяет использовать сервер Diameter в коммутируемом соединении PPP / SLIP и Среда доступа к серверу терминалов. Рассмотрены серверы, которым необходимо выполнить преобразование протокола между Diameter и РАДИУС. Таким образом, этот документ определяет спецификацию базового протокола для AAA, который включает поддержку бухгалтерского учета. Мобильный IPv4 и Документы NASREQ описывают приложения, которые используют эту базу спецификация для аутентификации, авторизации и учета.Калхун и др. Стандарты Track [Страница 10]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

1.2. Подход к расширяемости

Протокол Diameter предназначен для расширения за счет использования нескольких

механизмы, в том числе:

- Определение новых значений AVP

- Создание новых AVP

- Создание новых приложений аутентификации / авторизации

- Создание новых бухгалтерских приложений

- Процедуры аутентификации приложений

Повторное использование существующих значений AVP, AVP и приложений Diameter.

настоятельно рекомендуется.Повторное использование упрощает стандартизацию и

реализация и позволяет избежать потенциальных проблем совместимости. это

ожидается, что коды команд будут повторно использованы; новые коды команд могут быть только

созданный консенсусом IETF (см. раздел 11.2.1).

1.2.1. Определение новых значений AVP

Новые приложения должны пытаться повторно использовать AVP, определенные в существующих

приложений, когда это возможно, в отличие от создания новых AVP. За

AVP типа Enumerated, приложению может потребоваться новое значение для

передать некоторую информацию о конкретной услуге.Чтобы выделить новое значение AVP, ДОЛЖЕН быть отправлен запрос в IANA.

[IANA] вместе с объяснением нового значения AVP. IANA

особенности диаметра обсуждаются в разделе 11.

1.2.2. Создание новых AVP

Когда нельзя использовать существующую AVP, следует создать новую AVP. В

новая определяемая AVP ДОЛЖНА использовать один из типов данных, перечисленных в

Раздел 4.2.

В случае необходимости логической группировки AVP, и

в данной команде возможно несколько "групп", рекомендуется

использовать сгруппированный AVP (см. раздел 4.4).

Чтобы создать новую AVP, ДОЛЖЕН быть отправлен запрос в IANA с

спецификация для AVP. Запрос ДОЛЖЕН включать команды

это будет использовать AVP.

1.2.3. Создание новых приложений для аутентификации

Каждой спецификации приложения Diameter ДОЛЖЕН быть назначен IANA.

Идентификатор приложения (см. Раздел 2.4) или конкретный поставщик

Идентификатор приложения.

Калхун и др. Стандарты Track [Страница 11]

RFC 3588 Протокол на основе диаметра Сентябрь 2003 г.

Если новый сценарий использования Diameter окажется неспособным вписаться в

существующее приложение, не требующее серьезных изменений в

спецификации, может быть желательно создать новый диаметр

применение.Основные изменения в приложении:

- Добавление в команду новых AVP, у которых установлен бит "M".

- Требование команды, которая имеет другое количество циклических обращений к

удовлетворить запрос (например, в приложении foo есть команда,

требуется одно путешествие туда и обратно, но на новой панели приложения есть команда

для завершения требуется два обхода).

- Добавление поддержки метода аутентификации, требующего определения

новых AVP для использования с приложением. С нового EAP

метод аутентификации может поддерживаться в Diameter без

требуя новых AVP, добавление методов EAP не требует

создание нового приложения для аутентификации.Создание нового приложения следует рассматривать как крайнюю меру. An

реализация МОЖЕТ добавлять произвольные необязательные AVP к любой команде

определены в приложении, включая AVP для конкретных поставщиков без

необходимо определить новое приложение. См. Раздел 11.1.1.

для подробностей.

Чтобы оправдать присвоение нового идентификатора приложения,

Приложения Diameter ДОЛЖНЫ определять один код команды или добавлять новые.

обязательные AVP для ABNF.

Ожидаемые AVP ДОЛЖНЫ быть определены в грамматике ABNF [ABNF] (см.

Раздел 3.2). Если в приложении Diameter есть учет

требований, он ДОЛЖЕН также указывать AVP, которые должны присутствовать в

сообщения учета диаметра (см. раздел 9.3). Однако просто

поскольку требуется новый идентификатор приложения аутентификации, не

подразумевают, что требуется новый идентификатор бухгалтерского приложения.

Когда возможно, новое приложение Diameter ДОЛЖНО повторно использовать существующие

Диаметр AVP, чтобы избежать определения нескольких AVP, которые несут

аналогичная информация.

1.2.4. Создание новых бухгалтерских приложений

Есть службы, для которых требуется только учет диаметра.Такие

сервисам необходимо определить AVP, передаваемые в Accounting-Request.

(ACR) / Account-Answer (ACA), но не нужно определять

новые коды команд. Реализация МОЖЕТ добавлять произвольные необязательные

AVP (AVP с не установленным битом "M") для любой команды, определенной в