Правила DNAT | UserGate Support & Service

Правила DNAT обычно используются для публикации внутренних ресурсов сети в интернет. Для публикации серверов HTTP/HTTPS рекомендуется использовать публикацию с помощью правил reverse-прокси. Более подробно о публикации ресурсов с помощью правил reverse-прокси описано в главе Публикация HTTP/HTTPS-ресурсов с помощью reverse-прокси. Для публикации серверов, работающих по протоколам, отличным от HTTP/HTTPS, необходимо использовать публикацию DNAT.

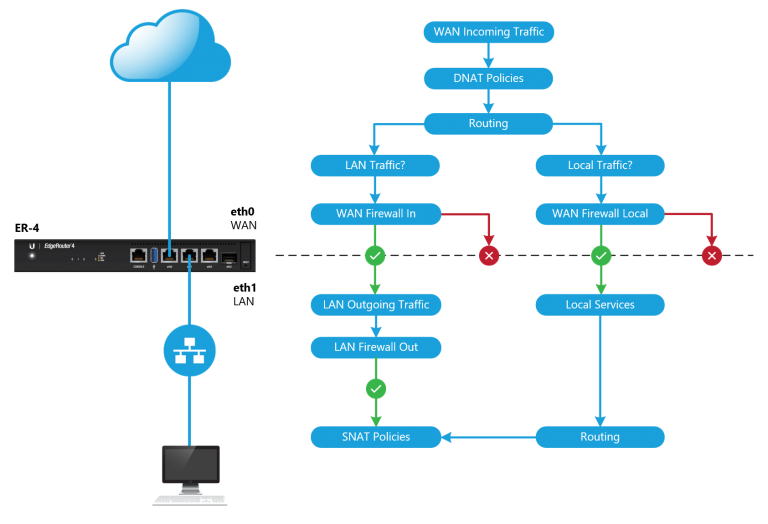

Важно! При наличии публикаций внутренних ресурсов с помощью DNAT/Порт-форвардинга, Reverse-прокси и веб-портала порядок применения правил следующий:

1. Правила DNAT.

2. Правила Reverse-прокси.

3. Правила веб-портала.

Важно! Правила применяются сверху вниз в том порядке, в котором они указаны в консоли. Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Это значит, что более специфические правила должны быть выше в списке, чем более общие правила.

Важно! Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. Чекбокс Инвертировать в условии правила меняет действие условия на противоположное, что аналогично логическому действию отрицание.

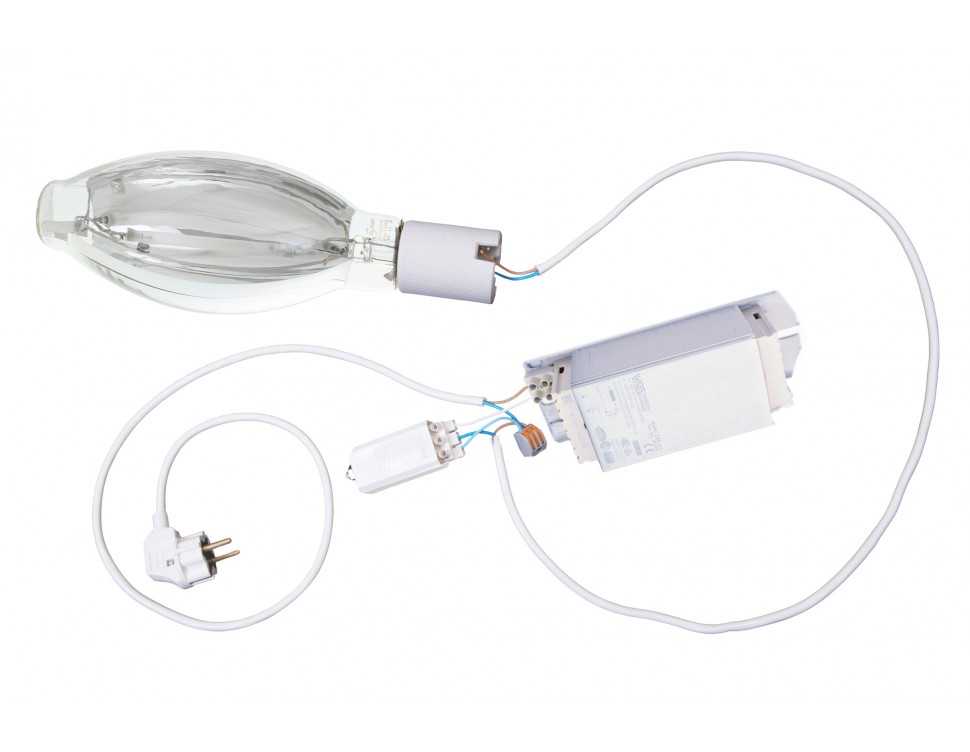

Чтобы создать правило DNAT, необходимо нажать на кнопку Добавить в разделе Политики сети—> NAT и маршрутизация и указать необходимые параметры.

Наименование | Описание | |

Вкл/Выкл | Включает или отключает правило. | |

Название | Название правила. | |

Комментарий | Описание правила. | |

Тип | Выбрать DNAT. | |

Журналирование | Записывает в журнал информацию о трафике при срабатывании правила. Возможны варианты: * Журналировать начало сессии. В этом случае в журнал трафика будет записываться только информация о начале сессии (первый пакет). Это рекомендуемый вариант журналирования. * Журналировать каждый пакет. В этом случае будет записываться информация о каждом передаваемом сетевом пакете. Для данного режима рекомендуется включать лимит журналирования для предотвращения высокой загрузки устройства. | |

Источник | Зона источника трафика и/или списки IP-адресов источника трафика. Более подробно о работе со списками IP-адресов читайте в главе IP-адреса. | |

Назначение | Один из внешних IP-адресов сервера UserGate, доступный из сети интернет, куда адресован трафик внешних клиентов. | |

Сервис | Тип сервиса, который необходимо опубликовать, например, HTTP. | |

Адрес назначения DNAT | IP-адрес компьютера в локальной сети, который публикуется в интернет. | |

Включить SNAT | При включении данной опции UserGate будет изменять адрес источника в пакетах из внешней сети на свой IP-адрес. | |

6.5.2. Действие DNAT. Iptables Tutorial 1.1.19

6.5.2. Действие DNAT

DNAT (Destination Network Address Translation) используется для преобразования адреса места назначения в IP заголовке пакета. Если пакет подпадает под критерий правила, выполняющего DNAT, то этот пакет, и все последующие пакеты из этого же потока, будут подвергнуты преобразованию адреса назначения и переданы на требуемое устройство, хост или сеть. Данное действие может, к примеру, успешно использоваться для предоставления доступа к вашему web-серверу, находящемуся в локальной сети, и не имеющему реального IP адреса. Для этого вы строите правило, которое перехватывает пакеты, идущие на

Данное действие может, к примеру, успешно использоваться для предоставления доступа к вашему web-серверу, находящемуся в локальной сети, и не имеющему реального IP адреса. Для этого вы строите правило, которое перехватывает пакеты, идущие на

Действие DNAT может выполняться только в цепочках PREROUTING и OUTPUT таблицы nat, и во вложенных под-цепочках. Важно запомнить, что вложенные подцепочки, реализующие DNAT не должны вызываться из других цепочек, кроме PREROUTING и OUTPUT.

Таблица 6-16. Действие DNAT

(Ключ – Пример – Описание)

Ключ: –to-destination

Пример: iptables -t nat -A PREROUTING -p tcp -d 15. 45.23.67 –dport 80 -j DNAT –to-destination 192.168.1.1-192.168.1.10

45.23.67 –dport 80 -j DNAT –to-destination 192.168.1.1-192.168.1.10

Описание: Ключ –to-destination указывает, какой IP адрес должен быть подставлен в качестве адреса места назначения. В выше приведенном примере во всех пакетах, пришедших на адрес 15.45.23.67, адрес назначения будет изменен на один из диапазона от 192.168.1.1 до 192.168.1.10. Как уже указывалось выше, все пакеты из одного потока будут направляться на один и тот же адрес, а для каждого нового потока будет выбираться один из адресов в указанном диапазоне случайным образом. Можно также определить единственный IP адрес. Можно дополнительно указать порт или диапазон портов, на который (которые) будет перенаправлен траффик. Для этого после ip адреса через двоеточие укажите порт, например –to-destination 192.168.1.1:80, а указание диапазона портов выглядит так: –to-destination 192.168.1.1:80-100. Как вы можете видеть, синтаксис действий  Не забывайте, что указание портов допускается только при работе с протоколом TCP или UDP, при наличии опции –protocol в критерии.

Не забывайте, что указание портов допускается только при работе с протоколом TCP или UDP, при наличии опции –protocol в критерии.

Действие DNAT достаточно сложно в использовании и требует дополнительного пояснения. Рассмотрим простой пример. У нас есть WEB сервер и мы хотим разрешить доступ к нему из Интернет. Мы имеем только один реальный IP адрес, а WEB-сервер расположен в локальной сети. Реальный IP адрес $INET_IP назначен брандмауэру, HTTP сервер имеет локальный адрес $HTTP_IP и, наконец брандмауэр имеет локальный алрес $LAN_IP. Для начала добавим простое правило в цепочку PREROUTING таблицы nat:

iptables -t nat -A PREROUTING –dst $INET_IP -p tcp –dport 80 -j DNAT –to-destination $HTTP_IP

В соответствии с этим правилом, все пакеты, поступающие на 80-й порт адреса $INET_IP перенаправляются на наш внутренний WEB-сервер. Если теперь обратиться к WEB-серверу из Интернет, то все будет работать прекрасно.

1. Пакет покидает клиентский узел с адресом $EXT_BOX и направляется на $INET_IP

2. Пакет приходит на наш брандмауэр.

3. Брандмауэр, в соответствии с вышеприведенным правилом, подменяет адрес назначения и передает его дальше, в другие цепочки.

4. Пакет передается на $HTTP_IP.

Пакет поступает на HTTP сервер и сервер передает ответ через брандмауэр, если в таблице маршрутизации он обозначен как шлюз для

5. Брандмауэр производит обратную подстановку адреса в пакете, теперь все выглядит так, как будто бы пакет был сформирован на брандмауэре.

6. Пакет передается клиенту $EXT_BOX.

7. А теперь посмотрим, что произойдет, если запрос посылается с узла, расположенного в той же локальной сети. Для простоты изложения примем адрес клиента в локальной сети равным $LAN_BOX.

1. Пакет покидает $LAN_BOX.

2. Поступает на брандмауэр.

3. Производится подстановка адреса назначения, однако адрес отправителя не подменяется, т.е. исходный адрес остается в пакете без изменения.

4. Пакет покидает брандмауэр и отправляется на HTTP сервер.

5. HTTP сервер, готовясь к отправке ответа, обнаруживает, что клиент находится в локальной сети (поскольку пакет запроса содержал оригинальный IP адрес, который теперь превратился в адрес назначения) и поэтому отправляет пакет непосредственно на $LAN_BOX.

6. Пакет поступает на $LAN_BOX. Клиент «путается», поскольку ответ пришел не с того узла, на который отправлялся запрос. Поэтому клиент «сбрасывает» пакет ответа и продолжает ждать «настоящий» ответ.

Поэтому клиент «сбрасывает» пакет ответа и продолжает ждать «настоящий» ответ.

Проблема решается довольно просто с помощью SNAT. Ниже приводится правило, которое выполняет эту функцию. Это правило вынуждает HTTP сервер передавать ответы на наш брандмауэр, которые затем будут переданы клиенту.

iptables -t nat -A POSTROUTING -p tcp –dst $HTTP_IP –dport 80 -j SNAT –to-source $LAN_IP

Запомните, цепочка

Если вы думаете, что на этом можно остановиться, то вы ошибаетесь! Представим себе ситуацию, когда в качестве клиента выступает сам брандмауэр. Тогда, к сожалению, пакеты будут передаваться на локальный порт с номером 80 самого брандмауэра, а не на $HTTP_IP. Чтобы разрешить и эту проблему, добавим правило:

iptables -t nat -A OUTPUT –dst $INET_IP -p tcp –dport 80 -j DNAT –to-destination $HTTP_IP

Теперь никаких проблем, с доступом к нашему WEB-серверу, уже не должно возникать.

ПРИМЕЧАНИЕ: Каждый должен понять, что эти правила предназначены только лишь для корректной обработки адресации пакетов. В дополнение к этим правилам вам может потребоваться написать дополнительные правила для цепочки FORWARD таблицы filter. Не забудьте при этом, что пакеты уже прошли цепочку PREROUTING и поэтому их адреса назначения уже изменены действием DNAT.

Действие

Действие LOCK_MEM_SIZE определяет количество памяти, выделяемый для таблицы блокировок. В случае сервера с архитектурой Classic, указываемый размер используется для начального выделения памяти, а затем таблица блокировок может расширяться во время работы, пока не займет всю

Действие

Действие

В системах, не поддерживающих многопоточную обработку, этот параметр устанавливает число семафоров, доступных InterBase. Количество семафоров по умолчанию зависит от ОС и описывается в следующей таблице:

Операционная система

Количество семафоров по

Количество семафоров по умолчанию зависит от ОС и описывается в следующей таблице:

Операционная система

Количество семафоров по

Действие

Действие Параметр изменяет номер сигнала, используемый для обозначения конфликтов

Действие

Действие Параметр устанавливает начальный размер памяти, выделенной для таблицы событий

Действие

Действие Этот параметр устанавливает число страниц из любой базы данных, которое может одновременно находиться в кеше. Если вы увеличиваете это значение. InterBase поместит больше страниц из каждой базы данных в кеш. По умолчанию SuperServer помещает в кеш 2048 страниц из каждой

Действие

Действие

Устанавливает приоритет для SuperServer на Windows/NT/2000. Значение 2 этого параметра устанавливает высокий приоритет (HIGH_PRIORITY_CLASS) серверному процессу InterBase — ibserver.exe. Все остальные значения будут устанавливать серверному процессу InterBase значения нормального приоритета

Значение 2 этого параметра устанавливает высокий приоритет (HIGH_PRIORITY_CLASS) серверному процессу InterBase — ibserver.exe. Все остальные значения будут устанавливать серверному процессу InterBase значения нормального приоритета

Действие

Действие Этот параметр устанавливает размер области разделяемой памяти, которая используется в Windows-системах для того, чтобы устанавливать связь между сервером и клиентом, запущенным на той же машине (локальное соединение). Размер по умолчанию — 4

Действие

Действие Этот параметр устанавливает ограничения размера рабочей физической памяти (working size), доступно SuperServer на платформе Windows/NT/2000. Параметр измеряется в однокилобайтовых блоках. По умолчанию оба параметра имеют значение 0, что означает «нет

Действие

Действие

Устанавливает состояние блокировки 1 — «Истина», включает сортировку блокировок; 0 — «Ложь», и выключает режим сортировки блокировок. По умолчанию сортировка блокировок

По умолчанию сортировка блокировок

Действие

Действие Этот параметр определяет ширину хэш-таблицы, которая используется для поиска блокировок. По умолчанию значение этого параметра 101. Число должно быть простым, чтобы хэш-алгоритм производил хорошее распределение.Он может быть в диапазоне от 101 до

Действие

Действие Этот параметр определяет число секунд, в течение которых менеджер блокировок будет ожидать разрешения обнаруженного конфликта, а по истечении этого срока конфликт будет рассмотрен как потенциальный deadlock (взаимная

Действие

Действие Для архитектуры SuperServer этот параметр не производит никакого действия В архитекторе Classic только один клиент одновременно может обращаться к таблице блокировок Доступ к таблице блокировок определяется мьютексом Запрос мьютекса может быть либо условным, когда

Действие

Действие

Устанавливает время ожидания (тайм-аут) соединения. По умолчанию— 180

По умолчанию— 180

Действие

Действие Этот параметр определяет, насколько часто будут посылаться фиктивные запросы для проверки тоо, что клиент все еще работaei I lo умолчанию эю 60

Действие

Действие Этот параметр может использоваться в файле ibconfig несколько раз для того, чтобы определить местоположение временных файлов InterBase. Размер временных файлов задается в байтах. Если в ibconfig нет этого параметра, то InterBase проверяем следующие переменные окружения.

Действие

Действие

Этот параметр может быть использован в ibconfig несколько раз, для того чтобы назначить местоположение для библиотек пользовательских функций (UDF). Если этот параметр отсутствует, то InterBase проверяет каталоги 1NTERBASE/UDF и. ж $INTERBASE/intl. Этот параметр доступен только для

ж $INTERBASE/intl. Этот параметр доступен только для

SNAT против DNAT: ключевые отличия

Если это полезно для вас, пожалуйста, прокомментируйте.

Содержание

Что такое SNAT и DNAT?

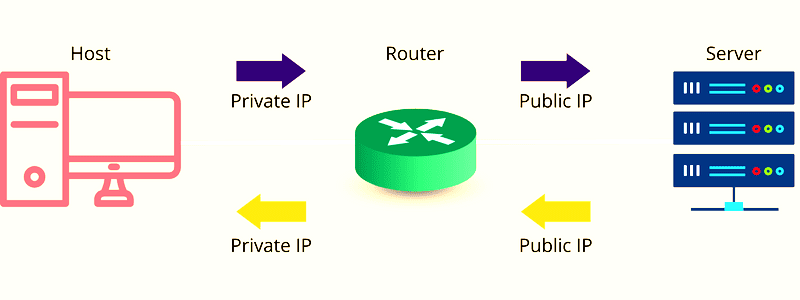

SNAT и DNAT являются типами преобразования сетевых адресов (NAT). NAT — это метод, используемый для переназначения одного пространства IP-адресов в другое. Это позволяет нескольким устройствам в локальной сети использовать один общедоступный IP-адрес.

SNAT используется, когда пакеты исходят из частной сети и должны быть отправлены в общедоступную сеть. Исходный IP-адрес изменяется на общедоступный IP-адрес перед отправкой пакета.

- Пример исходного NAT: Пользователь в частной сети хочет получить доступ к веб-сайту в общедоступном Интернете.

DNAT используется, когда пакеты исходят из общедоступной сети и должны быть отправлены в частную сеть. IP-адрес назначения изменяется на частный IP-адрес перед отправкой пакета.

IP-адрес назначения изменяется на частный IP-адрес перед отправкой пакета.

- Пример назначения NAT: Пользователь общедоступного Интернета хочет получить доступ к веб-сайту, размещенному в частной сети.

NAT источника и NAT назначения можно использовать для обеспечения связи между частной сетью и общедоступной сетью. NAT также можно использовать для повышения безопасности, скрывая внутреннюю структуру сети от посторонних.

SNAT и DNAT: ключевые отличия

Вот основные различия между SNAT и DNAT на основе различных параметров:

| NAT источника (SNAT) | NAT назначения (DNAT) | 0038 | SNAT используется, когда пакеты исходят из частной сети и отправляются в общедоступную сеть | DNAT используется, когда пакеты исходят из общедоступной сети и отправляются в частную сеть |

|---|---|---|

| В SNAT исходный IP-адрес изменяется на общедоступный IP-адрес перед его отправкой | В DNAT IP-адрес получателя изменяется на частный IP-адрес | |

| SNAT используется для обеспечения связи из частной сети в общедоступную сеть | DNAT используется для обеспечения связи из общедоступной сети в частную сеть | |

| Основная цель SNAT — сохранить исходный IP-адрес пакетов | Основная цель DNAT — изменить IP-адрес получателя | |

| SNAT выполняется сетевыми устройствами, расположенными в частной сети | DNAT выполняется сетевыми устройствами, расположенными в публичной сети | |

| Благодаря SNAT обратный трафик от общедоступного к частному может быть правильно маршрутизирован | В DNAT обратный трафик направляется в исходное место назначения без какой-либо трансляции |

Как IP-адрес транслируется с помощью SNAT и DNAT ?

Преобразование сетевых адресов (NAT) — это процесс преобразования IP-адреса из одной формы в другую. NAT используется для сопоставления группы частных IP-адресов с одним общедоступным IP-адресом. Это позволяет нескольким устройствам в локальной сети использовать одно подключение к Интернету.

NAT используется для сопоставления группы частных IP-адресов с одним общедоступным IP-адресом. Это позволяет нескольким устройствам в локальной сети использовать одно подключение к Интернету.

Как DNAT и SNAT работают на маршрутизаторе?

DNAT и SNAT выполняются маршрутизатором. Маршрутизатор отвечает за пересылку пакетов между сетями.

Вот шаги, которые выполняет маршрутизатор для выполнения DNAT:

1. Маршрутизатор получает пакет из сети общего пользования.

2. Маршрутизатор ищет IP-адрес назначения в своей таблице NAT.

3. Маршрутизатор находит частный IP-адрес, связанный с общедоступным IP-адресом.

4. Маршрутизатор изменяет IP-адрес назначения на частный IP-адрес.

5. Маршрутизатор пересылает пакет в частную сеть.

Вот шаги, которые выполняет маршрутизатор для выполнения SNAT:

1. Маршрутизатор получает пакет из частной сети.

2. Маршрутизатор ищет исходный IP-адрес в своей таблице NAT.

3. Маршрутизатор находит общедоступный IP-адрес, связанный с частным IP-адресом.

4. Маршрутизатор меняет исходный IP-адрес на общедоступный IP-адрес.

5. Маршрутизатор пересылает пакет в общедоступную сеть.

Джасприт Сингх

Эй! Меня зовут Джасприт Сингх, и я получил степень бакалавра компьютерных приложений. У меня более 7 лет опыта работы в области сетей и безопасности, а также в области облачной инфраструктуры. Так что я люблю исследовать свои технические знания с вами.

NAT — SNAT, DNAT, PAT и перенаправление портов | Гики много! | Сети и безопасность

В первые годы существования интернета….

В первые годы существования Интернета компьютеры в частной сети подключались к Интернету следующим образом:

- Каждому устройству в сети присваивался уникальный общедоступный IP-адрес. Все они находятся на стороне LAN (локальной сети) шлюза по умолчанию.

- Назначьте IP-адрес ISP (интернет-провайдера) стороне WAN (глобальной сети) шлюза по умолчанию.

- Каждый компьютер знает IP-адрес шлюза по умолчанию.

Все IP-адреса в этой настройке являются общедоступными IP-адресами, и эта система создает 2 большие проблемы:

- Уязвимость безопасности: Поскольку все IP-адреса сети являются общедоступными, любой может получить доступ к этой «частной» сети.

- Исчерпание IP-адресов: По мере роста Интернета IP-адреса становились все менее и менее доступными.

Для решения этих проблем на помощь приходит NAT или Преобразование сетевых адресов . NAT — это метод, при котором маршрутизатор или подобное устройство преобразует один IP-адрес в другой IP-адрес. Чтобы быть более конкретным, маршрутизатор преобразует частный адрес внутреннего хоста в общедоступный IP-адрес для исходящего трафика. И наоборот, роутер тоже транслирует свой публичный IP-адрес в приватный для входящего трафика.

Следует отметить, что частные IP-адреса можно использовать бесплатно, но они не маршрутизируются.

Короче говоря, NAT повышает безопасность, поскольку скрывает IP-адреса внутренних хостов. Преобразование сетевых адресов (NAT) предназначено для сохранения IP-адресов. Он позволяет частным IP-сетям, использующим незарегистрированные IP-адреса, подключаться к Интернету.

Существует 4 типа NAT:

- Статический NAT (SNAT) — Тип сети, в которой один частный адрес сопоставляется с одним общедоступным IP-адресом. Эти IP-адреса никогда не меняются

SNAT позволяет внутренним хостам/серверам иметь частный IP-адрес и при этом иметь доступ к Интернету. Но такая установка расточительна для дорогих общедоступных IP-адресов. SNAT больше работает с входящим трафиком.

- Динамический NAT (DNAT) — сопоставление внутреннего частного IP-адреса с общедоступным IP-адресом маршрутизатора является динамическим. Это также называется маскировкой IP . Исходящий трафик несет « a» общедоступный IP-адрес маршрутизатора .

Если не указан сервис, то будут опубликованы все сервисы.

Если не указан сервис, то будут опубликованы все сервисы.