Соблюдение правил использования охранных зон ЛЭП – основа надежности и стабильности электроснабжения Московской области

06.11.2018

2 ноября 2018 г. в рамках рабочей поездки министр энергетики Московской области Леонид Неганов проинспектировал ход работ по приведению охранной зоны высоковольтной линии электропередачи (ЛЭП) 110 кВ «Донино-ЦАГИ, 1, 2 цепь» в Раменском районе в нормативное состояние.

На месте производства работ по вырубке деревьев в охранной зоне ЛЭП в поселке Кратово в Раменском районе присутствовали энергетики филиала ПАО «МОЭСК» — «Южные электрические сети» и представители администрации муниципального образования.

Дачный поселок Кратово расположен практически в сосновом лесу. Но выросшие за десятки лет деревья по высоте и размаху кроны сопоставимы с размерами высоковольтной линии электропередачи, идущей вдоль поселка (она так и называется — Высоковольтная).

И в этом случае энергетики вынуждены говорить о нарушении охранной зоны линии электропередачи.

Пренебрежение этими правилами может повлечь не только нарушение электроснабжения потребителей электроэнергии, но и создать реальную угрозу жизни и здоровью проживающих на данной территории жителей. Ведь упавшее на провода дерево становится проводником электрического тока и оказавшийся рядом человек, даже если он находится в доме, может пострадать.

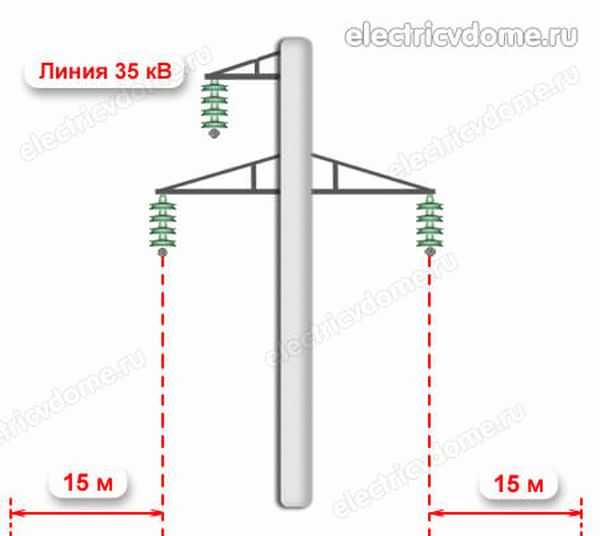

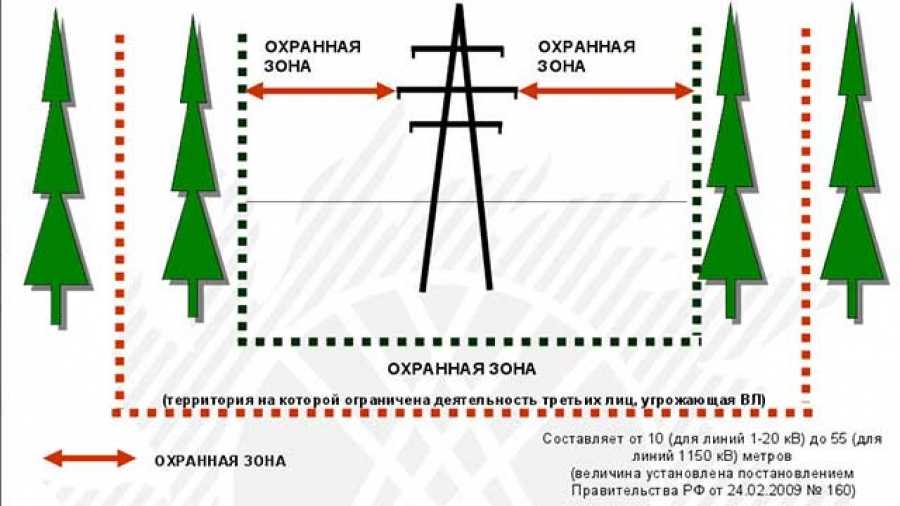

Для понимания – охранная зона высоковольтной линии 110 кВ составляет 20 м в каждую сторону от проекции крайнего провода. Нарушения охранной зоны вдоль застройки пос. Кратово неоднократно зафиксированы энергетиками и должны быть устранены.

К сожалению, ни аварийные ситуации с отключением электроэнергии, ни горящие деревья на проводах не убедили некоторых жителей обеспечить допуск энергетиков для проведения необходимых работ по вырубке угрожающих падением деревьев.

Энергетики МОЭСК уведомили жителей, что с 15 октября 2018 г. по 30 ноября 2018 г. ПАО «МОЭСК» ведет вырубку деревьев и кустарников, произрастающих в охранной зоне ВЛ 110 кВ «Донино — Цаги 1, 2 с отп.», в том числе, и на территории участков, находящихся в непосредственной близости к высоковольтной линии. Вдоль высоковольтной линии общей протяженностью порядка 15 км выявлено свыше 2000 деревьев, находящихся в охранной зоне ЛЭП. Из них уже 350 вырублено.

Как подчеркнул министр энергетики Московской области Леонид Неганов, энергетики настоятельно призывают собственников земельных участков, расположенных вдоль высоковольтной линии, обеспечить доступ для производства работ. Ведь, несмотря на причиненные неудобства, проводимые мероприятия по расчистке трассы линии электропередачи позволят обеспечить надежное и бесперебойное электроснабжение города Раменское, а также обезопасят жителей дачного поселка от угрозы пожаров и других опасных ситуаций, вызванных близостью высоковольтных объектов.

Ведь, несмотря на причиненные неудобства, проводимые мероприятия по расчистке трассы линии электропередачи позволят обеспечить надежное и бесперебойное электроснабжение города Раменское, а также обезопасят жителей дачного поселка от угрозы пожаров и других опасных ситуаций, вызванных близостью высоковольтных объектов.

Справочно:

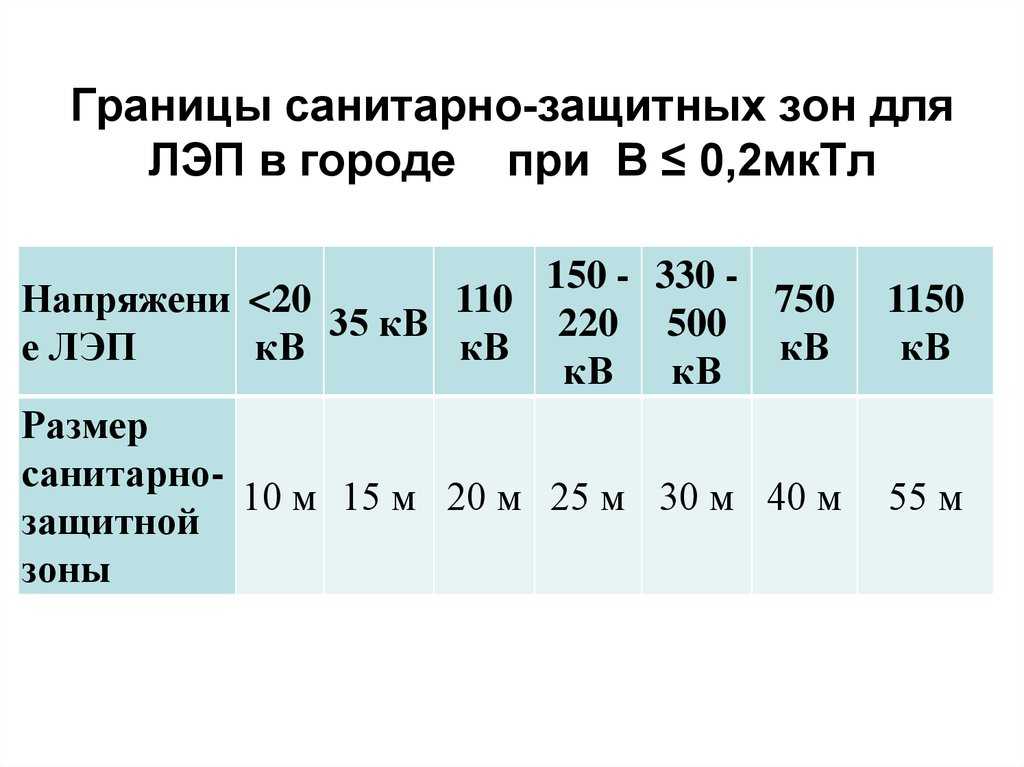

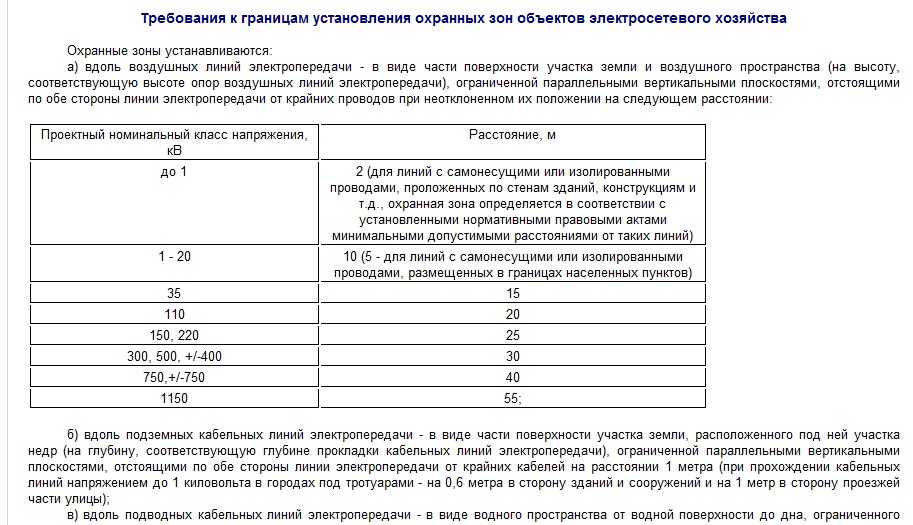

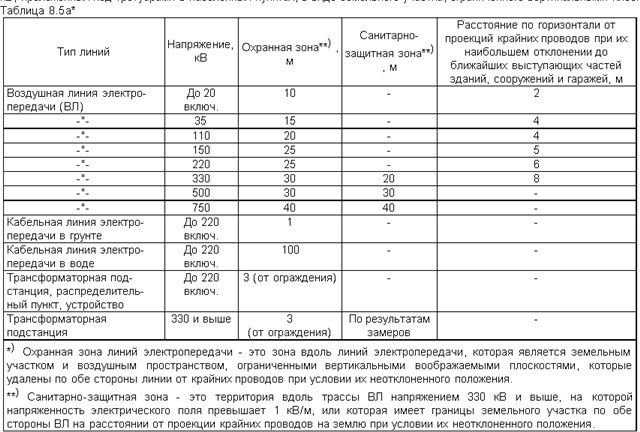

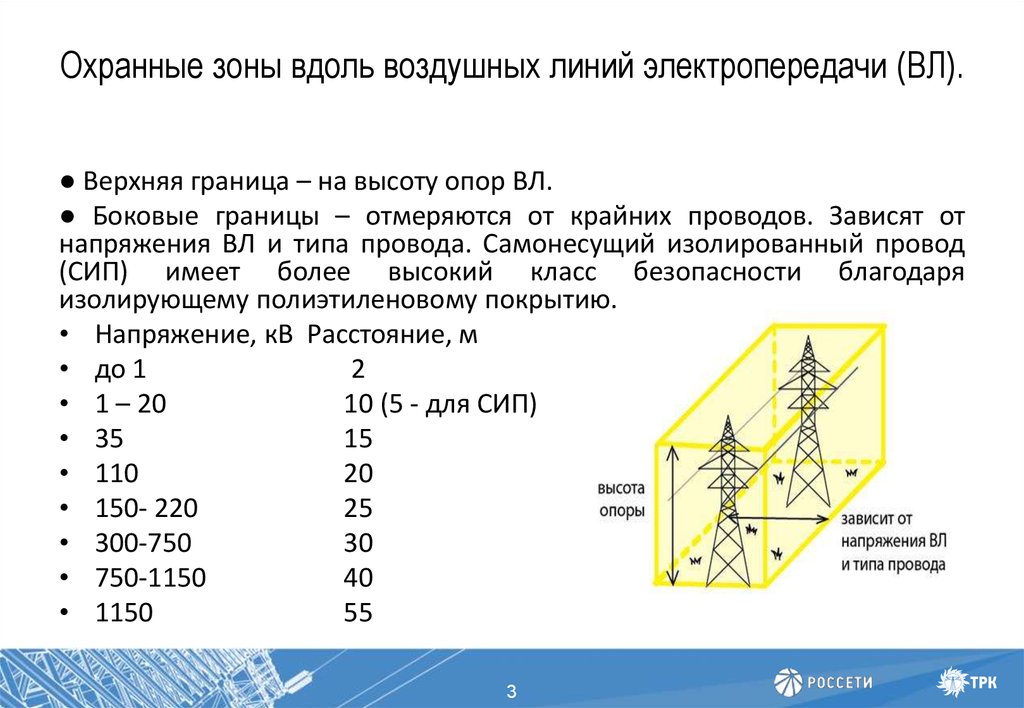

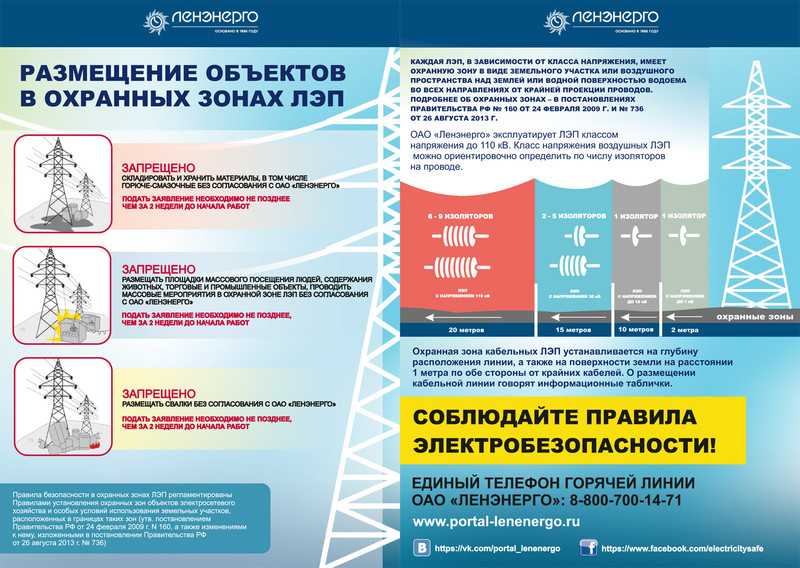

Согласно Постановлению Правительства Российской Федерации от 24 февраля 2009 г. №160 для воздушных линий электропередачи охранные зоны установлены на следующем расстоянии: 2 м – для ВЛ ниже 1кВ; 10 м – для ВЛ 1- 20 кВ; 15 м – для ВЛ 35 кВ; 20 м – для ВЛ 110 кВ; 25 м – для ВЛ 150-220 кВ; 30 м – для ВЛ 330 кВ, 400 кВ, 500 кВ; 40 м – для ВЛ 750 кВ; 55 м – для ВЛ 1150 кВ; 100 м – для ВЛ через водоёмы (реки, каналы, озера и др.).

В охранных зонах категорически запрещается осуществлять любые действия, которые могут нарушить безопасную работу объектов электросетевого хозяйства или привести к причинению вреда жизни и здоровью граждан, имуществу физических или юридических лиц, а также повлечь нанесение экологического ущерба и возникновение пожаров. В том числе возводить любые здания, сооружения, автозаправочные станции, гаражи, другие постройки, загромождать подъезды и подходы к опорам ВЛ, устраивать свалки, стоянки механизмов, складировать любые материалы, разводить огонь, а также размещать спортивные площадки, стадионы, остановки транспорта, проводить любые мероприятия, связанные с большим скоплением людей.

В том числе возводить любые здания, сооружения, автозаправочные станции, гаражи, другие постройки, загромождать подъезды и подходы к опорам ВЛ, устраивать свалки, стоянки механизмов, складировать любые материалы, разводить огонь, а также размещать спортивные площадки, стадионы, остановки транспорта, проводить любые мероприятия, связанные с большим скоплением людей.

Для получения разрешения на работы в охранной зоне ЛЭП необходимо обратиться в один из филиалов МОЭСК, в зависимости от конкретного места проведения работ. Контактная информация размещена на сайте компании (www.moesk.ru) в разделе «О компании/Филиалы».

Обо всех случаях нарушений граждане могут сообщить по телефону «Светлой линии» ПАО «МОЭСК» 8-800-700-40-70 (звонок бесплатный).

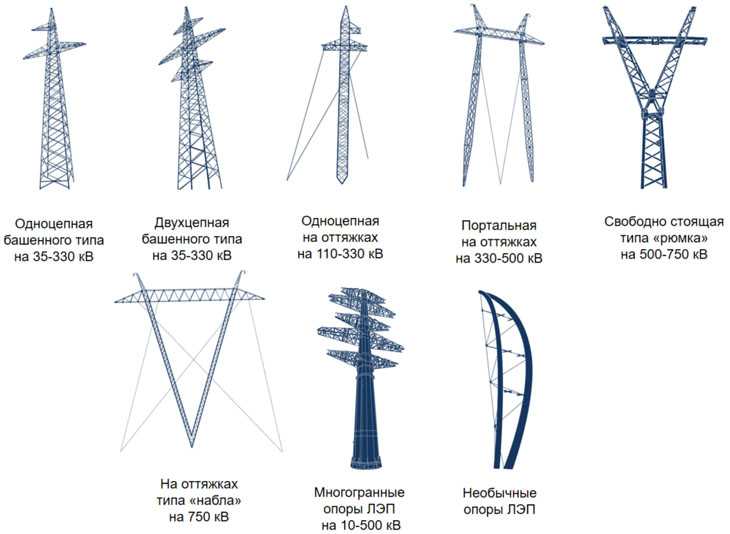

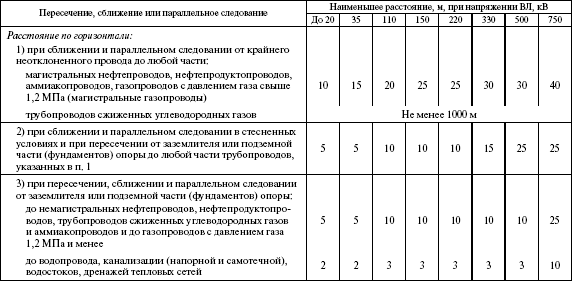

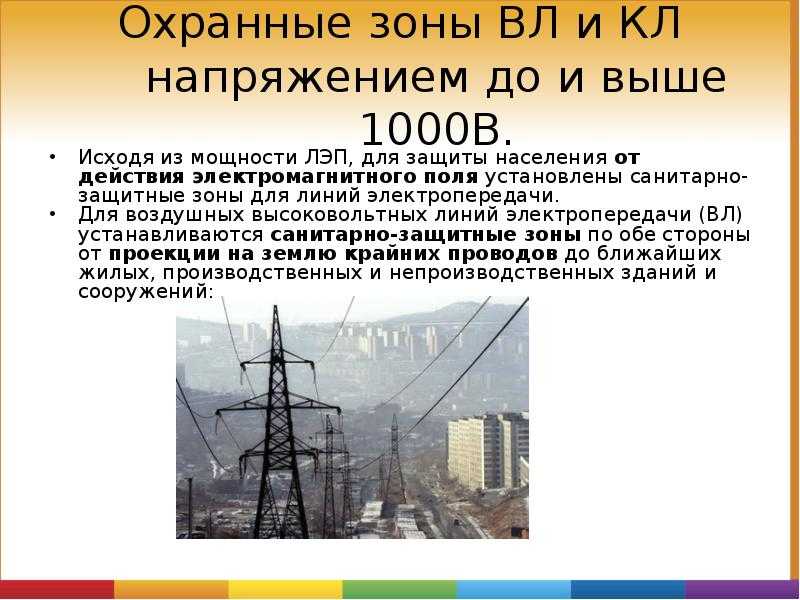

Использование территорий, находящихся в зоне ЛЭП, регулируется новыми Правилами установления охранных зон объектов электросетевого хозяйства и особых условий использования земельных участков, расположенных в границах таких зон. Так, по информации Центра электромагнитной безопасности, в соответствии с результатами проведённых исследований, установлено, что у людей, проживающих вблизи линий электропередачи и трансформаторных подстанций, могут возникать изменения функционального состояния нервной, сердечно-сосудистой, нейрогорморальной и эндокринной систем, нарушаться обменные процессы, иммунитет и воспроизводительная функции. Поэтому, чем дальше от источников электромагнитного поля находится строение, тем лучше. В то же время существуют такие зоны, где строительство категорически запрещено. Земельные участки, расположенные в охранных зонах ЛЭП, у их собственников, владельцев или пользователей не изымаются. Они могут быть использованы ими с учётом ограничений (обременений), предусмотренных вышеуказанными Правилами. Установление охранных зон не влечёт запрета на совершение сделок с земельными участками, расположенными в этих охранных зонах. Ограничения (обременения) в обязательном порядке указываются в документах, удостоверяющих права собственников, владельцев или пользователей земельных участков (свидетельства, кадастровые паспорта). Ограничения прав касаются возможности (точнее, невозможности) ведения капитального строительства объектов с длительным или постоянным пребыванием человека (домов, коттеджей, производственных и непроизводственных зданий и сооружений) в охранной зоне ЛЭП. Для проведения необходимых уточнений при застройке участков с обременениями ЛЭП необходимо обратиться в администрацию, в отдел по архитектуре. Дальность распространения электромагнитного поля (и опасного магнитного поля) от ЛЭП напрямую зависит от её мощности. Даже при беглом взгляде на висящие провода можно примерно установить класс напряжения ЛЭП. Определяется это по числу проводов в связке (то есть не на опоре, а в фазе): · 4 провода – для ЛЭП 750 кВ; · 3 провода – для ЛЭП 500 кВ; · 2 провода – для ЛЭП 330 кВ; · 1 провод – для ЛЭП ниже 330 кВ. Можно ориентировочно определить класс напряжения ЛЭП и по числу изоляторов в гирлянде: · 10-15 шт. – для ЛЭП 220 кВ; · 6-8 шт. – для ЛЭП 110 кВ; · 3-5 шт. – для ЛЭП 35кВ; · 1 шт. – для ЛЭП ниже 10 кВ. Исходя из мощности ЛЭП, для защиты населения от действия электромагнитного поля установлены санитарно-защитные зоны для линий электропередачи. Для воздушных высоковольтных линий электропередачи (ВЛ) устанавливаются санитарно-защитные зоны по обе стороны от проекции на землю крайних проводов. Эти зоны определяют минимальные расстояния до ближайших жилых, производственных и непроизводственных зданий и сооружений: · 2 метра – для ВЛ ниже 1кВ, · 10 метров – для ВЛ 1- 20 кВ, · 15 метров – для ВЛ 35 кВ, · 20 метров – для ВЛ 110 кВ, · 25 метров – для ВЛ 150-220 кВ, · 30 метров – для ВЛ 330 кВ, 400 кВ, 500 кВ, · 40 метров – для ВЛ 750 кВ, · 55 метров – для ВЛ 1150 кВ, · 100 метров – для ВЛ через водоёмы (реки, каналы, озёра и др. Требования к границам установления охранных зон объектов электросетевого хозяйства: 1. Проектный номинальный класс напряжения, (до 1 кВ) — 2 м (для линий с самонесущими или изолированными проводами, проложенных по стенам зданий, конструкциям и т.д., охранная зона определяется в соответствии с установленными нормативными правовыми актами минимальными допустимыми расстояниями от таких линий). 2. Проектный номинальный класс напряжения, (1 — 20 кВ) — 10 м (5 м — для линий с самонесущими или изолированными проводами, размещенных в границах населенных пунктов). 3. Проектный номинальный класс напряжения, (35 кВ) — 15 м. 4. Проектный номинальный класс напряжения, (110 кВ) — 20 м. Охранные зоны для ВЛ-6(10) кВ и ВЛЗ-6(10 кВ): · 10 м — воздушная линия, выполненная неизолированным проводником ВЛ-6(10)кВ при любых условиях прохождения; · 5 м — воздушная линия, выполненная изолированным проводником ВЛЗ-6(10)кВ (только в границах населенного пункта). Установление охранных зон: Охранные зоны устанавливаются для всех объектов электросетевого хозяйства, исходя из требований к границам установления охранных зон согласно приложению. Границы охранной зоны в отношении отдельного объекта электросетевого хозяйства определяются организацией, которая владеет им на праве собственности или ином законном основании (далее — сетевая организация). Сетевая организация обращается в федеральный орган исполнительной власти, осуществляющий технический контроль и надзор в электроэнергетике, с заявлением о согласовании границ охранной зоны в отношении отдельных объектов электросетевого хозяйства, которое должно быть рассмотрено в течение 15 дней с даты его поступления в соответствующий орган. После согласования границ охранной зоны сетевая организация обращается в федеральный орган исполнительной власти, осуществляющий кадастровый учет и ведение государственного кадастра недвижимости (орган кадастрового учета), с заявлением о внесении сведений о границах охранной зоны в документы государственного кадастрового учета недвижимого имущества, на основании которого указанный федеральный орган исполнительной власти принимает решение о внесении в документы государственного кадастрового учета недвижимого имущества сведений о границах охранной зоны. Охранная зона считается установленной с даты внесения в документы государственного кадастрового учета сведений о ее границах. Примечание 1. Не допускается прохождение ЛЭП по территориям стадионов, учебных и детских учреждений. 2. Допускается для ЛЭП (ВЛ) до 20 кВ принимать расстояние от крайних проводов до границ приусадебных земельных участков, индивидуальных домов и коллективных садовых участков не менее 20 метров. 3. Прохождение ЛЭП (ВЛ) над зданиями и сооружениями, как правило, не допускается. 4. Допускается прохождение ЛЭП (ВЛ) над производственными зданиями и сооружениями промышленных предприятий I-II степени огнестойкости в соответствии со строительными нормами и правилами по пожарной безопасности зданий и сооружений с кровлей из негорючих материалов (для ВЛ 330-750 кВ только над производственными зданиями электрических подстанций. В охранной зоне ЛЭП (ВЛ) запрещается: 1. Производить строительство, капитальный ремонт, снос любых зданий и сооружений. 2. Осуществлять всякого рода горные, взрывные, мелиоративные работы, производить посадку деревьев, полив сельскохозяйственных культур. 3. Размещать автозаправочные станции. 4. Загромождать подъезды и подходы к опорам ВЛ. 5. Устраивать свалки снега, мусора и грунта. 6. Складировать корма, удобрения, солому, разводить огонь. 7. Устраивать спортивные площадки, стадионы, остановки транспорта, проводить любые мероприятия, связанные с большим скоплением людей. Проведение необходимых мероприятий в охранной зоне ЛЭП может выполняться только при получении письменного разрешения на производство работ от предприятия (организации), в ведении которых находятся эти сети. Нарушение требований Правил охраны электрических сетей напряжение свыше 1000 В, если оно вызвало перерыв в обеспечении электроэнергией, может повлечь административную ответственность: · физические лица наказываются штрафом в размере от 5 до 10 минимальных размеров оплаты труда; · юридические лица наказываются штрафом от 100 до 200 МРОТ. |

Обзор зон безопасности

Зоны безопасностипозволяют вам быть уверенными в том, что ваши ресурсы в Oracle Cloud Infrastructure, включая вычислительные ресурсы, сетевые ресурсы, хранилище объектов, блочные тома и ресурсы базы данных, соответствуют вашим политикам безопасности.

Зона безопасности связана с одним или несколькими отсеками и рецептом зоны безопасности. Когда вы создаете и обновляете ресурсы в зоне безопасности, Oracle Cloud Infrastructure проверяет эти операции на соответствие списку политик, определенных в рецепте зоны безопасности. Если какая-либо политика зоны безопасности нарушена, то в операции будет отказано. По умолчанию отсек и любые подотсеки находятся в одной и той же зоне безопасности, но вы также можете создать другую зону безопасности для подотсека.

Например, политика зоны безопасности запрещает создание общедоступных сегментов в хранилище объектов. Если вы попытаетесь создать общедоступную корзину в зоне безопасности с этой политикой или попытаетесь изменить существующую корзину хранилища и сделать ее общедоступной, вы получите сообщение об ошибке. Точно так же вы не можете переместить существующий ресурс в отсек в зоне безопасности, если существующий ресурс не соответствует всем политикам в зоне безопасности.

Если вы попытаетесь создать общедоступную корзину в зоне безопасности с этой политикой или попытаетесь изменить существующую корзину хранилища и сделать ее общедоступной, вы получите сообщение об ошибке. Точно так же вы не можете переместить существующий ресурс в отсек в зоне безопасности, если существующий ресурс не соответствует всем политикам в зоне безопасности.

В вашей аренде есть предопределенный рецепт под названием «Максимальный рецепт безопасности», который включает в себя несколько тщательно отобранных политик зон безопасности. Oracle управляет этим рецептом, и вы не можете его изменить. Однако вы можете создавать свои собственные рецепты, отвечающие вашим конкретным требованиям безопасности.

Перед созданием зон безопасности необходимо включить Oracle Cloud Guard. Cloud Guard помогает обнаруживать нарушения политики в существующих ресурсах, которые были созданы до зоны безопасности.

Совет

Посмотрите ознакомительное видео об услуге.

Концепции зон безопасности

Понимание ключевых концепций и компонентов, связанных с зонами безопасности.

На следующей диаграмме представлен общий обзор зон безопасности.

- Зона безопасности

- Связь между отсеком (и нулем или более подотсеков) и рецептом зоны безопасности. Операции с ресурсами в зоне безопасности проверяются на соответствие всем политикам рецепта.

- Охранная зона включает отсек и все его подотсеки, если вы явно не удалите подотсек из зоны безопасности или не создадите отдельную зону для подотсека.

- Отделение не может быть связано более чем с одной зоной безопасности.

- Рецепт зоны безопасности

- Набор политик зон безопасности, которые Oracle Cloud Infrastructure применяет к зонам безопасности, использующим рецепт.

- Политика зоны безопасности

- Требование безопасности для ресурсов в зоне безопасности. Если зона безопасности включает политику, то любое действие, которое пытается

нарушение этой политики запрещено.

- Целевая зона безопасности (Cloud Guard)

- Отсек, в котором Cloud Guard периодически проверяет ресурсы на наличие нарушений политики зоны безопасности.

- Целевой объект включает все подотделы, если вы не создадите отдельный целевой объект для подотсека.

- Цель связана с одним или несколькими рецептами детектора. Каждый рецепт детектора определяет список потенциальных проблем безопасности.

Политика зоны безопасности отличается от политики IAM следующим образом:

- Администраторы создают политики IAM, чтобы предоставить пользователям возможность управлять определенными ресурсами в отделении.

- Политика зоны безопасности гарантирует, что эти операции управления соответствуют архитектуре максимальной безопасности Oracle и лучшим практики.

- Политика зоны безопасности проверяется независимо от того, какой пользователь выполняет операцию.

- Политика зоны безопасности запрещает определенные действия; он не дает возможности.

Принципы безопасности

В целом политики зон безопасности соответствуют следующим основным принципам безопасности.

Зоны безопасностии Cloud Guard

Понять отношения между отсеками, зонами безопасности, рецептами и целями.

После создания зоны безопасности для отсека она автоматически предотвращает такие операции, как создание или изменение ресурсов, которые нарушают политики зоны безопасности. Однако существующие ресурсы, созданные до зоны безопасности, также могут нарушать политики. Зоны безопасности интегрируются с Cloud Guard для выявления нарушений политики в существующих ресурсах.

Cloud Guard — это служба Oracle Cloud Infrastructure, предоставляющая центральную панель инструментов для мониторинга всех ваших облачных ресурсов на наличие уязвимостей безопасности в конфигурации, метриках и журналах. При обнаружении проблемы он может предложить, помочь или предпринять корректирующие действия в зависимости от конфигурации Cloud Guard.

Вот некоторые ключевые концепции Cloud Guard:

- Рецепт детектора

- Определяет типы облачных ресурсов и проблем безопасности, которые вы хотите отслеживать с помощью Cloud Guard.

- Cloud Guard предоставляет несколько рецептов детекторов, управляемых Oracle, по умолчанию, и вы также можете создавать собственные рецепты.

- Цель

- Отсек, за которым нужно следить Cloud Guard и который связан с заданием Cloud Guard.

- Цель может быть связана с несколькими рецептами детектора, но только по одному для каждого типа (конфигурация, активность и т. д.).

- Цель зоны безопасности

- Тип цели Cloud Guard, который также связан с зоной безопасности. Цель отслеживает ресурсы в отсеке на предмет нарушений политики зоны безопасности.

При создании зоны безопасности для отсека Cloud Guard выполняет следующие задачи:

- Удаляет любую существующую цель Cloud Guard для отсека и всех дочерних отсеков

- Создает цель зоны безопасности для отсека

- Добавляет рецепты обнаружения, управляемые Oracle, по умолчанию в цель зоны безопасности .

На следующей схеме показана конфигурация Cloud Guard для новой зоны безопасности:

При создании зоны безопасности для подотсека, родительский отсек которого уже находится в зоне безопасности, Cloud Guard выполняет следующие задачи:

- Создает отдельную целевую зону безопасности для подотсека

- Добавляет рецепты обнаружения, управляемые Oracle, по умолчанию в новую цель зоны безопасности .

В существующую цель Cloud Guard для родительского отсека не вносятся изменения.

На следующей диаграмме показана конфигурация Cloud Guard для новой зоны безопасности в подразделении:

Один отсек не может находиться в нескольких зонах безопасности, а также не может находиться в нескольких целях Cloud Guard.

Дополнительные сведения о Cloud Guard см. в разделе Основные понятия Cloud Guard.

Способы доступа к зонам безопасности

Вы можете получить доступ к зонам безопасности с помощью консоли (интерфейс на основе браузера), REST API, командной строки

Интерфейс (CLI) или SDK.

Инструкции для консоли, API и интерфейса командной строки включены в разделы данного руководства. Список доступных SDK см. в разделе Комплекты для разработки программного обеспечения и интерфейс командной строки.

Примечание

API зон безопасности доступны на конечных точках Cloud Guard.

Для доступа к консоли необходимо использовать поддерживаемый браузер. Чтобы перейти на страницу входа в консоль, откройте панель навигации в верхней части этой страницы и щелкните Консоль инфраструктуры. Вам будет предложено ввести своего облачного клиента, имя пользователя и пароль.

Аутентификация и авторизация

Каждая служба в Oracle Cloud Infrastructure интегрируется с IAM для аутентификации и авторизации для всех интерфейсов (консоли, SDK или CLI и REST API).

Администратору вашей организации необходимо настроить группы, «> разделы и политики , которые контролируют, какие пользователи могут получить доступ к каким службам, какие ресурсы и тип доступа. Например, политики контролируют, кто может создавать пользователей, создавать и управлять VCN (виртуальной облачной сетью) , запускать экземпляры и создавать сегменты .

- Если вы новый администратор, см.

раздел Начало работы с политиками.

раздел Начало работы с политиками. - Дополнительные сведения о написании политик для этой службы см. в разделе Политики Cloud Guard. Отдельные типы ресурсов для зон безопасности включены в совокупный тип

cloud-guard-family. - Подробные сведения о написании политик для других служб см. в Справочнике по политикам.

Безопасность

В дополнение к созданию политик IAM следуйте другим рекомендациям по обеспечению безопасности для зон безопасности.

См. Защита зон безопасности.

Ограничения

Когда вы подписываетесь на Oracle Cloud Infrastructure, для вашей аренды настраивается набор лимитов обслуживания. Эти ограничения ограничивают общее количество ресурсов зон безопасности, которые вы можете создать.

- Ограничения Cloud Guard

Инструкции по запросу увеличения лимита см. в разделе Лимиты услуг.

Идентификаторы ресурсов

Ресурсы зоны безопасности, как и большинство типов ресурсов в Oracle Cloud Infrastructure, имеют уникальный, назначенный Oracle

идентификатор, называемый Oracle Cloud ID (OCID).

Сведения о формате OCID и других способах идентификации ресурсов см. Идентификаторы ресурсов.

Мониторинг

Security Zones интегрируется с другими службами мониторинга в Oracle Cloud Infrastructure.

- Служба аудита автоматически записывает вызовы ко всем общедоступным конечным точкам API Cloud Guard в виде записей журнала. Эти конечные точки включают все операции зон безопасности. См. Обзор аудита.

- Служба событий позволяет вашим командам разработчиков автоматически реагировать на изменение состояния ресурса Security Zones. См. События Cloud Guard.

Начало работы

Для начала создайте зону безопасности для существующего отсека, используя либо управляемый Oracle, либо пользовательский рецепт, а затем проверьте наличие нарушений политики.

См. Начало работы с зонами безопасности.

Начало работы с зонами безопасности

После создания политик IAM и включения Cloud Guard создайте зону безопасности для отсека и проверьте наличие нарушений политики зоны безопасности.

Создание политик IAM

Чтобы использовать зоны безопасности и Cloud Guard, вам должен быть предоставлен требуемый тип доступа в политике IAM, написанной администратором, независимо от того, используете ли вы консоль или REST API с SDK, интерфейсом командной строки или другим инструментом.

Если вы не являетесь администратором своей аренды, попросите администратора выполнить эти действия.

- Откройте меню навигации и щелкните Идентификация и безопасность . В разделе Зоны безопасности щелкните Обзор .

- На странице «Обзор» в разделе «Начало работы» скопируйте список необходимых заявлений политики IAM.

- Откройте меню навигации и щелкните Идентификация и безопасность . В разделе Identity щелкните Политики.

- Выберите корневой отсек для вашей аренды.

- Щелкните Создать политику.

- Введите имя и описание политики.

- Щелкните Показать ручной редактор.

- Вставьте заявления политики из консоли Security Zones.

Замените

<группа>именем существующей группы. - Щелкните Создать.

Чтобы узнать больше о зонах безопасности и Cloud Guard Политики IAM, см. Политики Cloud Guard.

Включить Cloud Guard

Включите Cloud Guard в своем аренде, прежде чем создавать зоны безопасности. Если Cloud Guard уже включен, вы можете пропустить эту задачу.

Cloud Guard — это служба Oracle Cloud Infrastructure, предоставляющая центральную панель инструментов для мониторинга всех ваших облачных ресурсов на предмет уязвимостей безопасности в конфигурации, метриках и журналах. При обнаружении проблемы он может предложить, помочь или предпринять корректирующие действия в зависимости от конфигурации Cloud Guard.

Зоны безопасности работают с Cloud Guard для выявления нарушений политики зон безопасности в ваших существующих ресурсах.

Включение Cloud Guard включает следующие задачи:

- Создание политик IAM, которые позволяют Cloud Guard отслеживать ресурсы в рамках вашей аренды

- Выбор региона отчетности

- Дополнительное создание целей для отсеков, которые вы хотите отслеживать с помощью Cloud Guard

- Опциональный выбор рецептов детектора для целей

Чтобы включить Cloud Guard, у вас должны быть права администратора.

Примечание

Вам не нужно создавать цель Cloud Guard для отсека перед созданием зоны безопасности для того же отсека. Когда вы создаете зону безопасности, новая цель Cloud Guard создается автоматически.

Подробные инструкции см. в разделе Начало работы с Cloud Guard.

Создать рецепт зоны безопасности (необязательно)

Security Zones предоставляет управляемый Oracle рецепт под названием Максимальная безопасность Рецепт , который обеспечивает соблюдение всех доступных политик зоны безопасности. Если вы хотите отключить определенные политики, вы можете клонировать этот рецепт.

Если вы хотите отключить определенные политики, вы можете клонировать этот рецепт.

Перед созданием пользовательского рецепта зоны безопасности ознакомьтесь с доступными политиками зоны безопасности.

- Откройте меню навигации и щелкните Идентификация и безопасность . В разделе Зоны безопасности щелкните Рецепты .

- Щелкните значок Действия для рецепта Рецепт максимальной безопасности , а затем выберите Клонировать.

- Обновите имя и описание для нового рецепта.

Не вводите конфиденциальную информацию.

- Выберите отсек, в котором вы хотите создать рецепт.

Вы можете создавать рецепты зон безопасности и зоны безопасности в разных отсеках.

- Нажмите «Далее.

- (опционально)

На странице Политики установите флажок, чтобы включить политику, или снимите флажок, чтобы отключить политику.

Вы можете отфильтровать список политик, выбрав определенный тип политики.

Вы также можете выполнить поиск политик по имени.

Вы также можете выполнить поиск политик по имени. - Нажмите «Далее.

- На странице просмотра просмотрите количество политик, которые включены и отключены в этом рецепте, а затем нажмите кнопку Создать.

Отображается страница сведений о рецепте.

Создать зону безопасности

После выполнения всех предварительных задач вы можете создать зону безопасности для существующего отсека.

Осторожно

Для обеспечения максимальной гибкости не назначайте зону безопасности корневому разделу вашей аренды.

- Откройте меню навигации и щелкните Идентификация и безопасность . В разделе Зоны безопасности щелкните Обзор .

- Выберите отсек, который вы хотите защитить с помощью зоны безопасности.

- Щелкните Создать зону безопасности.

Эта кнопка недоступна, если выбранный отсек уже связан с зоной охраны.

- Выберите рецепт зоны безопасности.

- Управляемый Oracle: выберите этот вариант, если вы не создавали рецепт, управляемый клиентом. Зона безопасности использует рецепт максимальной безопасности.

- Управляется клиентом: выберите собственный рецепт.

Если ваш рецепт находится в другом отделении, нажмите «Изменить отделение».

- Введите имя и описание зоны безопасности.

- Щелкните Создать зону безопасности.

Эта кнопка недоступна, если выбранный отсек уже связан с зоной охраны.

При создании зоны безопасности для отсека Cloud Guard выполняет следующие задачи:

- Удаляет любую существующую цель Cloud Guard для отсека и всех дочерних отсеков

- Создает цель зоны безопасности для отсека

- Добавляет рецепты обнаружения, управляемые Oracle, по умолчанию в цель зоны безопасности .

Если вы создаете зону безопасности для подотсека, родительский отсек которого уже находится в зоне безопасности, Cloud Guard создает отдельную целевую зону безопасности для подотсека. Никакие изменения не вносятся в существующую цель для родительского отсека.

Никакие изменения не вносятся в существующую цель для родительского отсека.

Просмотр нарушений политики зоны безопасности

Если в отсеке для вашей зоны безопасности есть ресурсы, вы можете определить любые ресурсы, которые нарушают политики зоны безопасности, и предпринять корректирующие действия.

Cloud Guard регулярно сканирует ресурсы в ваших зонах безопасности на наличие нарушений политики. Каждое нарушение политики записывается как проблема в Cloud Guard. Для новой зоны безопасности может пройти до 3 часов, прежде чем будут обнаружены какие-либо нарушения.

- На странице Обзор щелкните новую зону безопасности.

Отображается страница сведений о зоне безопасности.

- В таблице «Связанные отсеки» разверните текущий отсек, чтобы отобразить все подотсеки, которые также находятся в этой зоне безопасности.

- Если в разделе или подразделе есть нарушения политики, щелкните Просмотреть сведения в Cloud Guard.

На странице «Проблемы» в консоли Cloud Guard отображаются только проблемы, обнаруженные в этой зоне безопасности.

Введение таких правил обусловлено вредным воздействием электромагнитного поля на здоровье человека.

Введение таких правил обусловлено вредным воздействием электромагнитного поля на здоровье человека.

).

).