технические характеристики, расшифровка, ГОСТ, ТУ, применение 🚩4 сечений по цене от 30.45 ₽ до 65.25 ₽

ГОСТ СИП-3: 31946-2012Нормативная документация: ТУ 16-705.500-2006

Код ОКПО: 35 5522 0100

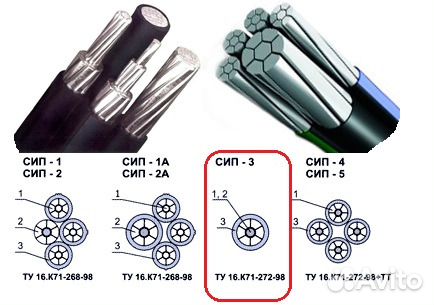

Расшифровка СИП-3

- С — Самонесущий

- И — Изолированный

- П — Провод

- 3 — С защитной изоляцией

Конструкция провода СИП-3

- Токопроводящая жила — из сталеалюминиевого сплава, круглой формы, скручена из круглых проволок, уплотненная.

- Изоляция — светостабилизированный сшитый полиэтилен (ПЭ).

- Скрутка изолированных жил имеет правое направление.

Технические характеристики СИП-3

| Номинальное переменное напряжение | 10/15/20/35 кВ частотой 50 Гц |

| Испытательное импульсное напряжение | 20 кВ |

| Коэфициент линейного расширения алюминиевого сплава | не более 23х10-6 1/°С |

| Удельное объемное сопротивление изоляции и защитной изоляции, при длительно-допустимой температуре нагрева токопроводящих жил |

не менее 1х1012 Ом*см |

| Строительная длина, не менее | 200-450 метров |

| Минимальный радиус изгиба | 10 наружных диаметров |

| Модуль упругости токопроводящей жилы | не менее 62 500 Н/мм2 |

| Прочность при растяжении проволок из алюминиевого сплава | не менее 295 Н/мм2 |

| Допустимые усилия при протяжке кабеля по трассе прокладки | 50 Н/мм2 |

| Относительное удлинение при разрыве | не менее 4% |

| Диапазон температур эксплуатации | от -60°С до +50°С |

| Вид климатического исполнения | B, категорий размещения 1, 2 и 3 по ГОСТ 15150 |

| Минимальная температура прокладки кабеля без предварительного подогрева | -20°С |

| Стойкость к воздействию повышенной относительной влажности при температуре окружающей среды до +35°C |

98% |

| Допустимая температура нагрева жил | длительно-допустимая +90°С в режиме перегрузки +130°С предельная при коротком замыкании +250°С |

| Гарантийный срок эксплуатации | 3 года |

| Срок службы | не менее 40 лет |

Подвеска проводов в воздушных линиях электропередачи должна соответствовать требованиям «Правил устройства электроустановок».

Характеристики изоляции из светостабилизированного сшитого полиэтилена

| Наименование характеристики | Значение |

| До старения | |

| Прочность при растяжении, МПа, не менее | 12,5 |

| Относительное удлинение при разрыве, %, не менее | 200 |

| После старения в термостате при температуре (135±3)°С в течение 168 часов | |

| Изменение* значения прочности при растяжении, %, не более | ±25 |

| Изменение* значения относительного удлинения при разрыве, %, не более | ±25 |

| Тепловая деформация | |

| Относительное удлинение после выдержки при температуре (200±3)°С и растягивающей нагрузке 0,2 МПа, %, не более | 175 |

| Остаточное относительное удлинение после снятия нагрузки и охлаждения, %, не более | 15 |

| Водопоглощение после выдержки в течение 336 часов в воде при температуре (85±2)°С: изменение массы, мг/см2, не более | 1 |

| Усадка после выдержки в термостате при температуре (130±3)°С в течение 1 часа, %, не более | 4 |

| Стойкость к продавливанию при воздействии температуры (90±2) °С в течение 4 часов: глубина продавливания, %, не более | 50 |

| Содержание сажи, %, не менее | 2,5 |

* Изменение — разность между средним значением, полученным после старения, и средним значением, полученным до старения, выраженная в процентах от последнего.

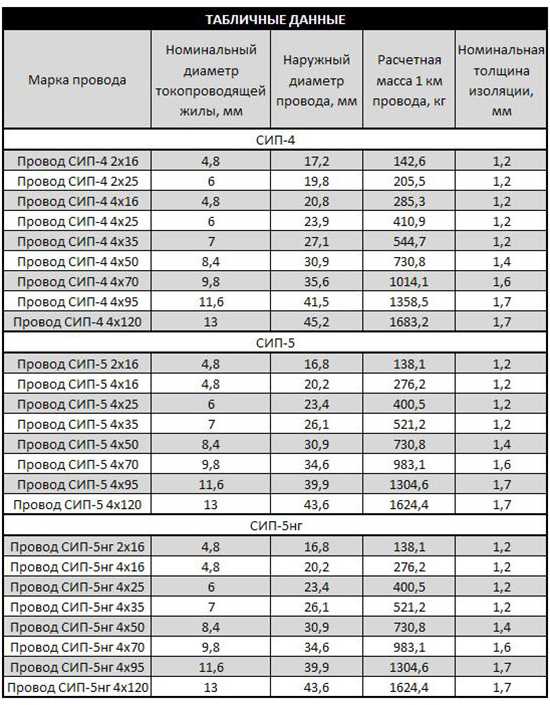

Таблица сечений и маркоразмеры СИП-3

| Число жил и номинальное сечение жилы, мм2 | Максимальный наружный диаметр, мм | Расчетная масса, кг/км |

| 1х35 | 12 | 165 |

| 1х50 | 13 | 215 |

| 1х70 | 15 | 282 |

| 1х95 | 16 | 364 |

Аналоги СИП-3

—

Где применяется

Провод предназначен:

- для воздушных линий электропередачи на номинальное напряжение 20 кВ (для сетей на напряжение 10, 15, 20 кВ) и 35 кВ (для сетей на 35 кВ) номинальной частотой 50 Гц, в атмосфере воздуха 2 и 3 по ГОСТ 15150, в том числе на побережьях морей, соленых озер, в промышленных районах и районах засоленных песков.

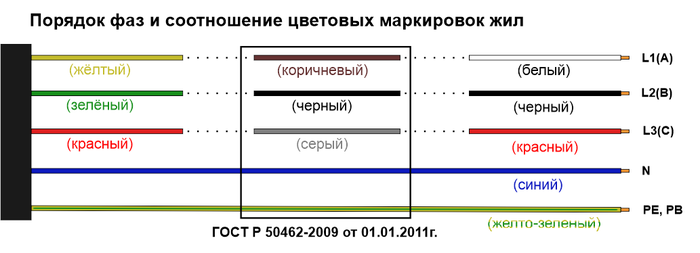

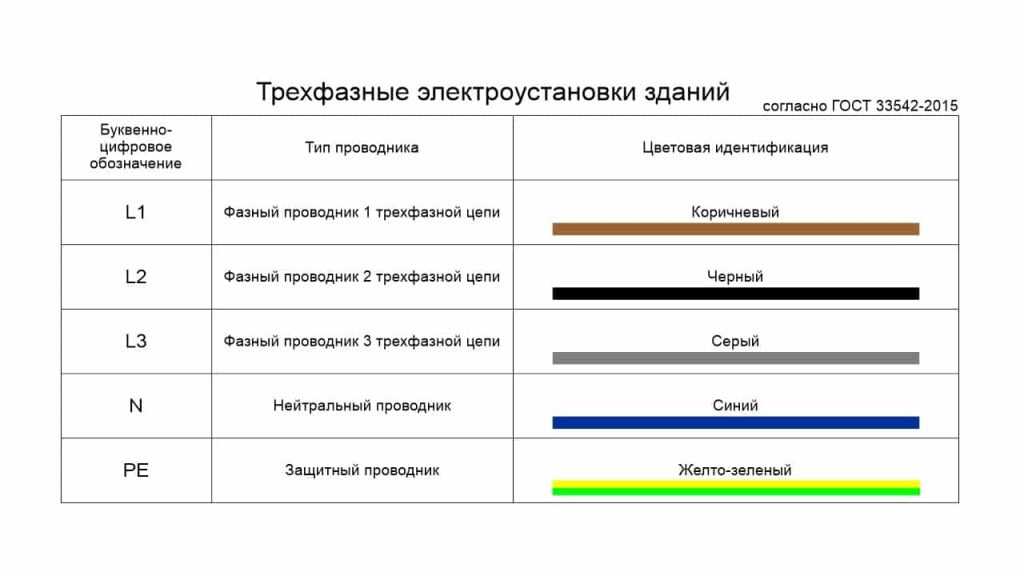

Цвета

Кабель выпускается в черном цвете.

Основные токопроводящие жилы у СИП-3 должны иметь цветовое или цифровое отличительное обозначение, реже в виде продольно выпрессованных рельефных полос на изоляции, нанесенных тиснением.

Изолированная нулевая несущая жила не должна иметь отличительного обозначения. Вспомогательные жилы для цепей контроля могут не иметь отличительного обозначения.

Цветовое обозначение выполняется в виде цветных продольных полос шириной не менее 1 мм. Как правило используются красный, зеленый, синий, желтый и белый цвета.

🔺 Количество товара в каталоге 4 по цене от

30.45 ₽

🔺 Доставка по Москве и всей России

Провод СИП-3 1х50-20: цены, характеристики, наличие

Популярные марки кабеля

- ВВГ

- ВВГнг

- ВВГнг(А)

- ВВГнг(А)-LS

- ВВГнг(А)-FRLS

- ВВГнг(А)-FRLSLTx

- ВВГнг(А)-LSLTx

- ВВГнг-LS

- ВВГнг-FRLS

- ВБШв

- ВБбШв

- ВБбШвнг

- ВБШвнг(А)

- ВБШвнг(А)-LS

- АВБбШв

- АВБШв

- ППГнг(A)-HF

- ППГнг(А)-FRHF

- ААБл

- АСБл

- АСБ2л

- АПвПуг

- АПвПу2г

- АПвПг

- АПвПу

- АПвВнг(А)-LS

- АПвБП

- АПвБв

- Описание

- Посмотреть все сечения

- Кабель на складе

Расшифровка маркировки

С – Самонесущий

И – Изолированный

П – Провод

3 – Конструктивный тип: самонесущий провод с изолированной жилой (алюминиевый сплав) из сшитого полиэтилена, рассчитан на напряжение 10, 15, 20, 35 кВ

Конструктивные элементы

- Токопроводящая круглая жила

(алюминиевый сплав), скручена из проволок круглой формы, уплотненная.

- Изоляция черного цвета – светостабилизированный сшитый полиэтилен.

Сфера применения СИП-3 1х50-20

Изделие применяется для прокладки воздушных линий электропередач. Работает с номинальным напряжением 20 кВ (в сетях с напряжением 10, 15, 20 кВ), а также 35 кВ ( в сетях на 35 кВ), в атмосфере воздуха 2, 3 типа (в соответствии с ГОСТ 15150), с номинальной частотой 50 Гц. Провода СИП-3 1х50 могут прокладываться на морских побережьях, на берегу соленых озер, в промышленных регионах, в районах засоленных песков.

Технические характеристики СИП-3 1х50-20

Тип климатического исполнения – В.

Категории размещения – с 1 по 3, в соответствии с ГОСТ 15150.

СИП-3 1х50-20 устойчив к воздействию солнечных лучей.

При монтаже и установке на опорах радиус изгиба не может превышать 10 наружных диаметров.

Установка без

предварительного подогрева возможна при температуре не менее -20°C.

Строительная длина – согласуется с заказчиком.

Расчетный вес – в 1 км – 713 кг, может незначительно отличаться от реальной массы.

Срок использования по гарантии – 3 года с момента начала эксплуатации.

Срок службы – минимум 40 лет.

Комплект документов для поставки

ТОРГ-12 (накладная на товар)

Счет-фактура

Протокол испытаний/Паспорт

Сертификат качества от производителя

Договор на поставку, спецификация (при заключении)

Акт на отмотку изделия (по запросу)

Информация о стоимости и доставке кабеля СИП-3 1х50-20

Купить кабель СИП-3 1х50-20 в Москве

Всем своим клиентам мы готовы предложить кабельную продукцию от производителя в полном ассортименте и в любых объёмах, уделить достаточное время для консультирования и выбора, подобрать гибкую систему скидок.

Наши специалисты помогут осуществить грамотный подход к оформлению всей необходимой документации на отгрузку продукции, её оплаты.

Цена кабеля СИП-3 1х50-20

Благодаря тесному сотрудничеству с заводами-изготовителями, зачастую, предложенные цены ниже, чем отпускные цены производителей. Стоимость кабеля СИП-3 1х50-20 рассчитывается индивидуально исходя из условий заказа и объема.

Для того чтобы узнать окончательную цену необходимо отправить заявку нашим менеджерам.

Доставка кабеля СИП-3 1х50-20

Оперативная доставка кабеля СИП-3 1х50-20 осуществляется за счет того, что наша компания помимо сотрудничества с крупнейшими транспортными компаниями, имеет собственное логистическое подразделение.

- Параметры бухтовой продукции

- Параметры деревянных барабанов

- Размеры контейнеров

- Размещение барабанов в транспорте

- Расчет длины на барабане

Часто задаваемые вопросы :: Zoiper

1. Декодировать TLS

Сначала вам нужен закрытый ключ, используемый вашим сервером.

Возьмите закрытый ключ и сохраните его на своем ПК. Это должно выглядеть так:

——НАЧАТЬ ЧАСТНЫЙ КЛЮЧ——

Isw2eOR94u2fsC0SZ3aqnPWQzO

…

JHAjJPm1zRGQFjGgVmDKPNrbQQQDf0ONDiOW7RcscYU4op8ou7U4o9q3Vxbscnru

BoiifdgCcKeYBnRIIFbxtLCR3Q==

——END PRIVATE KEY——

Откройте Wireshark и перейдите в Edit >> Preferences >> Protocols >> SSL >> Edit и выполните точную настройку, как показано ниже. Используйте файл, созданный ранее с закрытым ключом.

Теперь Wireshark не может расшифровать захват без рукопожатия SSL между телефоном и сервером, включенным в захват. Рукопожатие выглядит так:

Это рукопожатие SSL происходит во время каждой регистрации клиента (требуется перезагрузка телефона) и после каждого рукопожатия TCP.

На этом этапе должен быть виден весь поток вызовов:

2. Получите ключи и поток RTP для дешифрования

быть найденным в SDP-части SIP-пакета. Ключи для вызывающей стороны можно найти в сообщении SIP INVITE, а ключи для вызываемой стороны можно найти в сообщении SIP 200 OK. Полезно сначала отсортировать по SIP в Wireshark, как показано ниже:

Ключи для вызывающей стороны можно найти в сообщении SIP INVITE, а ключи для вызываемой стороны можно найти в сообщении SIP 200 OK. Полезно сначала отсортировать по SIP в Wireshark, как показано ниже:

В этом примере вызывающая сторона — 10.2.4.38, а вызываемая сторона — 10.7.172.186. В этом руководстве мы собираемся расшифровать только одну сторону разговора, а именно сторону вызываемой стороны (10.7.172.186). Чтобы получить ключ для вызываемой стороны, мы можем просто расширить часть SDP сообщения 200 OK, которое является кадром номер 4. Ниже мы видим, что используется криптографический набор AES_CM_256_HMAC_SHA1_80, а «ключ и соль» — в простом виде. вид со значением «8681b9f3d9b7c545e8a5575720245c94cd0403fbd88d1d1e…» . Вы можете легко получить значение ключа и соли в Wireshark, щелкнув поле правой кнопкой мыши и выбрав Копировать > .. как шестнадцатеричный поток .

Теперь, когда у нас есть ключ и соль, необходимые для расшифровки, нам нужно изолировать один поток RTP. Поскольку это простой пример, когда каждая сторона отправляет только один поток RTP (только один аудиопоток), мы можем сделать это с помощью простого фильтра Wireshark на основе IP и протокола, как показано ниже:0005

Поскольку это простой пример, когда каждая сторона отправляет только один поток RTP (только один аудиопоток), мы можем сделать это с помощью простого фильтра Wireshark на основе IP и протокола, как показано ниже:0005

Отдельный поток можно сохранить, выбрав Файл > Экспорт указанных пакетов . Убедитесь, что экспортируются только отображаемые пакеты, и измените тип файла на «.pcap» вместо «.pcapng».

3. Расшифруйте поток RTP с помощью rtp_decoder (cisco libsrtp)

Чтобы выполнить расшифровку с помощью тестового инструмента rtp_decoder, просто загрузите или клонируйте проект cisco/libsrtp:0005

git clone https://github.com/cisco/libsrtp

cd libsrtp/

./configure

make

cd test/

./rtp_decoder -a -t 10 -e 2558e 256 -k 36811 75720245c94cd0403fbd88d

1d1e562e856ca5b04b8c0f84ff838d97c40a867d6c9b663c * < ./srtp_single_stream. pcap | text2pcap -t «%M:%S.» -u 10000,10000 — — > ./srtp_decrypted.pcap

pcap | text2pcap -t «%M:%S.» -u 10000,10000 — — > ./srtp_decrypted.pcap

./rtp_decoder --help

Использование libsrtp2 2.1.0-pre [0x2010000]

использование: ./rtp_decoder [-d <отладка>]* [[-k][-b] <ключ> [-a][-e]]

или ./rtp_decoder -l

где -a использовать аутентификацию сообщения

-e <размер ключа> использовать шифрование (используйте 128 или 256 для размера ключа)

-g Использовать режим AES-GCM (необходимо использовать с -e)

-t <размер тега> Размер используемого тега (в режиме GCM используйте 8 или 16)

-k <ключ> устанавливает главный ключ srtp, указанный в шестнадцатеричном формате.

-b <ключ> устанавливает главный ключ srtp, указанный в base64

-l список отладочных модулей

-f "" для фильтрации только нужных пакетов SRTP

-d включить отладку для модуля

-s "", чтобы установить размер ключа и тега на основе

на спецификации набора криптографии в стиле RFC4568

Энтони Крителли — Взлом VoIP: расшифровка защищенных SDES телефонных звонков SRTP

22 июня 2014 г. вырвать им волосы. Описания безопасности протокола описания сеанса (SDES) предоставляют один из методов обмена ключами, которые используются для шифрования мультимедиа RTP. По сути, SDES позволяет обмениваться ключами в SDP-части SIP-пакета. Помните, что SDP предоставляет такие параметры соединения, как кодирование мультимедиа. Также помните, что SIP обычно по умолчанию не зашифрован. Следовательно, нам нужно использовать SIP поверх TLS, чтобы передача ключа в SDP была безопасной.

вырвать им волосы. Описания безопасности протокола описания сеанса (SDES) предоставляют один из методов обмена ключами, которые используются для шифрования мультимедиа RTP. По сути, SDES позволяет обмениваться ключами в SDP-части SIP-пакета. Помните, что SDP предоставляет такие параметры соединения, как кодирование мультимедиа. Также помните, что SIP обычно по умолчанию не зашифрован. Следовательно, нам нужно использовать SIP поверх TLS, чтобы передача ключа в SDP была безопасной.

Действительно, RFC 4568 для SDES специально упоминает эту реальность:

Было бы губительно не защищать криптографические ключи и другие

параметра, по крайней мере, а также данные защищены.

AKE [Authenticated Key Establishment] необходим, потому что бессмысленно предоставлять

на носителе, где злоумышленник может перехватить ключ, изменить

определение ключа сделать его бесполезным или изменить параметры

сеанса безопасности для получения несанкционированного доступа к сеансу —

связанная информация.

SDES фактически не предоставляет каких-либо методов для использования протоколов управления ключами или согласования в SDP. Это место RFC 4567, который предоставляет дополнительные поля SDP для обмена информацией протокола управления ключами. SDES просто позволяет обмениваться главным ключом в новом поле SDP. Если сигнальный протокол SIP не передается через защищенную среду (такую как TLS), то расшифровка «защищенного» RTP становится тривиальной задачей после получения ключа шифрования в ходе SIP-обмена открытым текстом. Процесс на самом деле довольно прост:

- Получение полного вызова, включая обмен SIP и данные RTP, между двумя конечными точками

- Возьмите ключ и отфильтруйте один поток SRTP в Wireshark

- Используйте srtp-decrypt для расшифровки SRTP

- Воспроизвести расшифрованные данные RTP в Wireshark

Еще не запутались? Технология, связанная с SDES, SRTP и обменом ключами, кажется черной магией. Это полная мешанина RFC, которые, по правде говоря, кажутся очень недоделанными. SDES RFC более или менее говорит: «Вы должны использовать протокол управления ключами. Но этот RFC на самом деле не поможет вам в этом. На самом деле это поможет вам сделать прямо противоположное: отправить ключ без использования протокола управления ключами. Но вы все равно должны использовать протокол управления ключами». Это очень расстраивает и очень сбивает с толку. Будем надеяться, что все начнет проясняться, как только мы начнем рассматривать вовлеченные пакеты.

SDES RFC более или менее говорит: «Вы должны использовать протокол управления ключами. Но этот RFC на самом деле не поможет вам в этом. На самом деле это поможет вам сделать прямо противоположное: отправить ключ без использования протокола управления ключами. Но вы все равно должны использовать протокол управления ключами». Это очень расстраивает и очень сбивает с толку. Будем надеяться, что все начнет проясняться, как только мы начнем рассматривать вовлеченные пакеты.

Шаг 1: Получите вызов для анализа

Чтобы завершить проверку концепции, нам необходимо зафиксировать исходное рукопожатие SIP и некоторые данные SRTP. Для этого нам нужны две конечные точки SIP, которым на самом деле наплевать на цитируемый отрывок из RFC 4568, и которые вполне готовы отправлять открытые текстовые ключи через незащищенный SIP. (Не)к счастью, Linphone, кажется, не очень беспокоится о безопасности ключей SRTP. При настройке на использование SRTP Linphone вполне может отправлять ключи в виде открытого текста в рамках SDP. Он не будет обращать внимания (или выдавать какие-либо предупреждения), что мастер-ключи передаются через небезопасную среду.

Он не будет обращать внимания (или выдавать какие-либо предупреждения), что мастер-ключи передаются через небезопасную среду.

Самый простой способ получить необходимые пакеты — просто установить два компьютера с Linphone, настроить Linphone для выполнения SRTP (в этом руководстве ZRTP НЕ нужен) и выполнить вызов между двумя клиентами Linphone. Вы также должны убедиться, что две конечные точки Linphone используют G.711 (PCMU или PCMA). В противном случае вы не сможете декодировать звук в Wireshark. Прежде чем инициировать вызов, вам нужно запустить Wireshark для захвата необходимых пакетов.

Настройка Linphone и перехват пакетов выходит за рамки этой статьи. Однако, если у вас возникли проблемы или вы просто не хотите создавать топологию для этого упражнения, у меня есть запись, которую вы можете скачать и использовать в оставшейся части этого руководства, которую можно скачать здесь. Возможно, вам придется изменить расширение файла на .pcapng, в зависимости от вашей ОС. Мне не хотелось возиться с настройками WordPress для загрузки файлов .pcapng, поэтому я просто изменил расширение на .txt.

Мне не хотелось возиться с настройками WordPress для загрузки файлов .pcapng, поэтому я просто изменил расширение на .txt.

Шаг 2. Получите ключи и поток RTP для расшифровки

Ключи, используемые для шифрования потока RTP, можно найти в SDP-части SIP-пакета. Ключи для вызывающей стороны можно найти в сообщении SIP INVITE, а ключи для вызываемой стороны можно найти в сообщении SIP 200 OK. Полезно сначала отсортировать по SIP в Wireshark, как показано ниже.

В этом примере вызывающая сторона — 192.168.0.3, а вызываемая сторона — 192.168.0.4. В этом уроке мы собираемся расшифровать только одну сторону разговора, а именно сторону вызываемого абонента (192.168.0.4). Чтобы получить ключ для вызываемой стороны, мы можем просто расширить часть SDP сообщения 200 OK, которая является кадром номер 4. Ниже мы видим, что используется криптографический набор AES_CM_128_HMAC_SHA1_80, а ключ находится на виду, с значение «ZuaD5fPsk1w3K4+x1aRzivUoL2MbKurXG20xz2mr». Дополнительную информацию о криптографических наборах, поддерживаемых SDES, можно найти в разделе 6. 2 RFC 2568. Вы можете легко получить значение ключа в Wireshark, щелкнув правой кнопкой мыши поле и выбрав Копировать > Значение. Затем просто вставьте его в текстовый редактор и удалите всю лишнюю информацию, чтобы вы изолировали ключ, так как функция копирования также будет включать имя поля (crypto) и набор криптографии.

2 RFC 2568. Вы можете легко получить значение ключа в Wireshark, щелкнув правой кнопкой мыши поле и выбрав Копировать > Значение. Затем просто вставьте его в текстовый редактор и удалите всю лишнюю информацию, чтобы вы изолировали ключ, так как функция копирования также будет включать имя поля (crypto) и набор криптографии.

Вы, наверное, заметили, что в SDP указаны два ключа. Обратите внимание, что один указан для аудио, а другой для видео. Поскольку в этом примере я использовал только аудио, нам нужен только звуковой ключ. Однако теоретически видео можно расшифровать с помощью того же процесса.

Теперь, когда у нас есть ключ, необходимый для расшифровки, нам нужно изолировать один поток RTP. Поскольку это простой пример, когда каждая сторона отправляет только один поток RTP (только один аудиопоток), мы можем сделать это с помощью простого фильтра Wireshark на основе IP и порта, как показано ниже.

Обратите внимание, что я использовал номер порта вместо чего-то вроде «ip. src == 192.168.0.4 && rtp». Это связано с тем, что Linphone попытается создать два потока RTP: один для аудио и один для видео. Их легко отличить, поскольку тип полезной нагрузки (PT) для аудио будет G.711, при условии, что вы правильно настроили Linphone для использования G.711 вместо одного из других кодеков по умолчанию. Я включил номер порта для потока G.711, чтобы он был изолирован от видеопотока.

src == 192.168.0.4 && rtp». Это связано с тем, что Linphone попытается создать два потока RTP: один для аудио и один для видео. Их легко отличить, поскольку тип полезной нагрузки (PT) для аудио будет G.711, при условии, что вы правильно настроили Linphone для использования G.711 вместо одного из других кодеков по умолчанию. Я включил номер порта для потока G.711, чтобы он был изолирован от видеопотока.

Отдельный поток можно сохранить, выбрав Файл > Экспорт указанных пакетов . Убедитесь, что экспортируются только отображаемые пакеты, и измените тип файла на «.pcap» вместо «.pcapng». Насколько я могу судить, srtp-decrypt поддерживает только файлы .pcap. Диалоговое окно сохранения должно выглядеть примерно так, как показано на скриншоте ниже.

После сохранения захвата вы должны быть готовы приступить к расшифровке потока RTP.

Шаг 3. Расшифруйте поток RTP с помощью srtp-decrypt

Чтобы выполнить расшифровку с помощью инструмента srtp-decrypt, я создал виртуальную машину Ubuntu и установил srtp-decrypt с зависимостями (libpcap-dev и libgcrypt-dev), перечисленными на странице проекта Github. Для установки просто скачайте или клонируйте проект с Github. Установите зависимости (sudo apt-get install libpcap-dev libgcrypt-dev), а затем просто «сделайте», чтобы скомпилировать исходный код. Следует отметить, что сборка программы не добавляет никаких ссылок в /bin или любые другие стандартные пути, поэтому вам придется выполнять программу, используя полный путь.

Для установки просто скачайте или клонируйте проект с Github. Установите зависимости (sudo apt-get install libpcap-dev libgcrypt-dev), а затем просто «сделайте», чтобы скомпилировать исходный код. Следует отметить, что сборка программы не добавляет никаких ссылок в /bin или любые другие стандартные пути, поэтому вам придется выполнять программу, используя полный путь.

Расшифровать поток довольно просто (обратите внимание: все это должно быть в одной строке):

Давайте подробнее рассмотрим синтаксис команды:

- ./srtp-decrypt — вызывает srtp-decrypt. Ясно, что я вызываю программу из каталога установки.

- -k ZuaD5fPsk1w3K4+x1aRzivUoL2MbKurXG20xz2mr — указывает ключ, используемый для расшифровки. Это ключ, полученный при обмене SIP на шаге 2.

- < /home/user/Desktop/singleStream.pcap — Это передает один поток RTP из шага 2 в srtp-decrypt. Очевидно, что путь будет варьироваться в зависимости от имени и местоположения, которые вы выбрали для одного потока.

- > /home/user/Desktop/decryptedCall.txt — сценарий выводит расшифрованный RTP на стандартный вывод. Поэтому мы можем просто перенаправить это в файл. Важно отметить, что srtp-decrypt просто предоставляет данные RTP прикладного уровня, а все заголовки нижнего уровня теряются. Мы рассмотрим эту проблему в следующей части руководства.

После завершения работы программы у нас должны быть хорошие шестнадцатеричные данные RTP в файле decryptedCall.txt. Вы можете столкнуться с несколькими ошибками, которые говорят: «Кадр x удален: сбой декодирования« Отказано в доступе »». Эти ошибки возникают, когда srtp-decrypt не может расшифровать RTP-пакет с предоставленным ключом. Вам не следует беспокоиться о нескольких ошибках, так как они могут быть вызваны искаженными или недействительными пакетами RTP. Однако, если srtp-decrypt не может расшифровать все пакеты в .pcap, возможно, вы указали неверный ключ. Если это произойдет, вернитесь и убедитесь, что вы выбрали правильный ключ из соответствующего SIP-пакета.

Шаг 4. Воспроизведение звука с помощью Wireshark

Ранее я упоминал, что srtp-decrypt предоставляет только данные приложения (RTP), и вы теряете нижние уровни (UDP, IP, MAC). По этой причине вы не можете просто открыть выходной файл с помощью Wireshark и ожидать мгновенного воспроизведения. К счастью, Wireshark имеет отличную функцию, которая позволяет вам импортировать данные из шестнадцатеричного дампа и добавлять фиктивные заголовки для воссоздания захвата. Процесс прост:

- Перейдите к File > Import from Hex Dump

- Выберите выходной файл, созданный на шаге 3

- Выберите «Фиктивный заголовок» и «UDP», так как RTP использует UDP на транспортном уровне.

- Введите два случайных порта (я выбрал 10000 и 20000). Вы можете использовать порты из оригинального потока, но это не имеет большого значения.

Ваш окончательный выбор должен выглядеть примерно так, как показано на скриншоте ниже.

После импорта шестнадцатеричного дампа вы, вероятно, заметите, что Wireshark указывает протокол как «UDP», а не как «RTP», как мы ожидали. Нам нужно указать Wireshark декодировать пакеты как RTP. Просто перейдите к Analyze > ****Decode as… , выберите «RTP» из списка и нажмите «Применить». Теперь вы должны увидеть поток RTP.

Нам нужно указать Wireshark декодировать пакеты как RTP. Просто перейдите к Analyze > ****Decode as… , выберите «RTP» из списка и нажмите «Применить». Теперь вы должны увидеть поток RTP.

Затем нам нужно использовать Wireshark для декодирования потока RTP в звук, который можно воспроизвести. Это довольно просто, хотя и включает несколько шагов:

- Перейдите к Телефония > RTP > Показать все потоки

- Вы должны видеть только один поток, поскольку мы изолировали его ранее. Выберите поток и нажмите «Анализ» 9.0148

- Нажмите «Player» в открывшемся окне RTP Stream Analysis .

- Нажмите «Декодировать» в открывшемся окне RTP Player.

- Теперь вы можете выбрать поток и нажать «Воспроизвести», чтобы прослушать звук. Вы также можете настроить буфер джиттера и снова нажать «Декодировать», если обнаружите, что звук немного прерывистый. Я обнаружил, что буфер джиттера в 75 мс хорошо работает для захвата моего примера.

Теперь у вас должен быть хорошо расшифрованный и декодированный аудиопоток, пригодный для воспроизведения, как показано ниже. Если вы использовали мои образцы пакетов, вы должны были слышать, как я повторяю слово «тестирование». Помните, что это только одна сторона аудиопотока, и вы можете захотеть расшифровать и декодировать другую сторону.

Заключение

Использование метода SDES для передачи ключей может работать, если SIP защищен TLS. Однако даже это кажется нежелательным, когда существуют расширения управления ключами для SDP, указанные в RFC 4567. На мой взгляд, хорошее управление ключами должно предполагать, что злоумышленник может захватить весь обмен. Использование чего-то вроде эфемерного алгоритма Диффи-Хеллмана гарантирует, что обмен ключами безопасен, даже если канал обмена ключами не защищен. Это представляет собой более многоуровневый подход, при котором безопасность ключа не зависит от базовых транспортных протоколов. Более того, я фанат ZRTP, указанного в RFC 6189.