Защита от обрыва нуля в трехфазной сети

Опубликовано:

Обрыв нулевого провода в системе заземления TN-C-S имеет свои особенности. Эта система электроснабжения наиболее распространена.

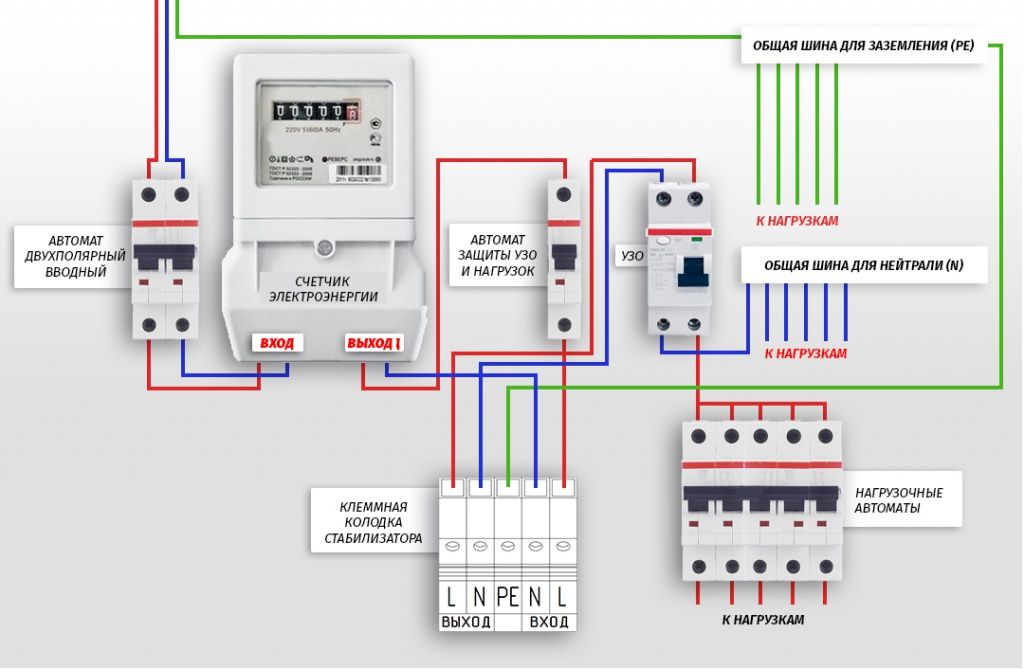

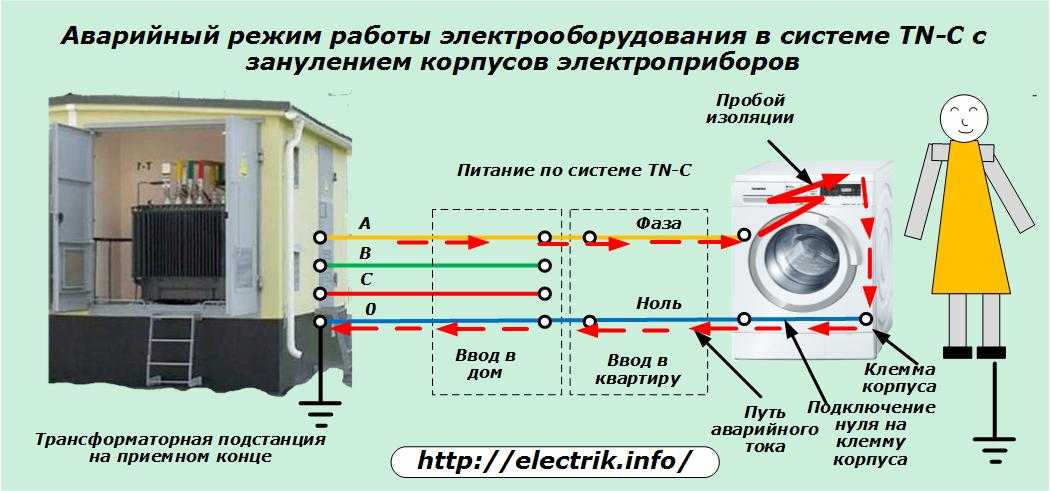

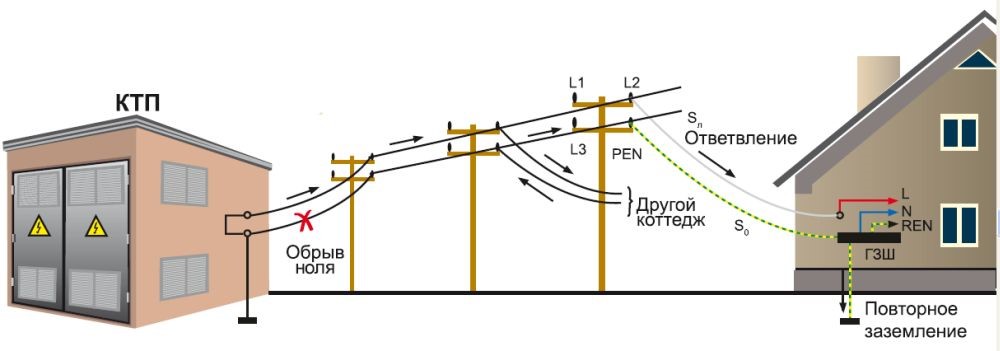

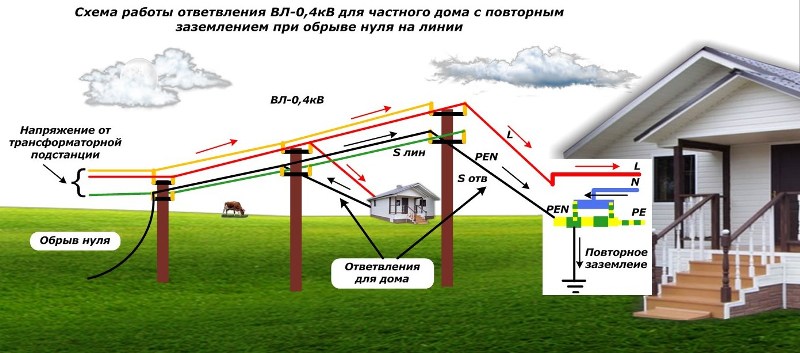

Система заземления TN-C-SОт трансформатора подстанции к потребителю электроэнергии подходят четыре проводника. Это три фазных провода L1, L2, L3 и проводник PEN, который совмещает функции рабочего нуля N, и защитного провода PE. У трансформатора подстанции проводник PEN заземлен. На входе в здание на ВРУ (вводное распределительное устройство) или в силовом щите проводник PEN разделяют на рабочий ноль N и защитный PE.

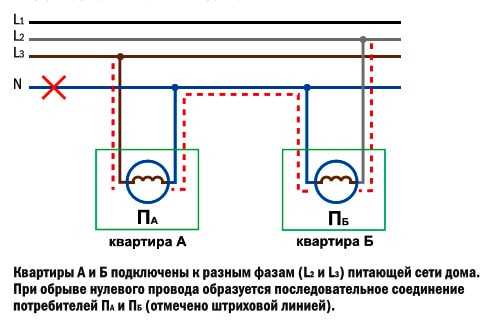

На лестничную площадку каждого этажа подводят 3 фазы, рабочий ноль и защитный провод. Далее 3 фазы стараются равномерно распределить по квартирам. Нагрузки в квартирах далеко не одинаковые, но напряжения по фазам примерно одинаковые. Это вызвано тем, что сдвиг фазы трехфазного тока составляет 120 градусов и при одинаковых нагрузках на 3 фазах ток нейтрали будет равен 0. При расхождении нагрузки на фазах, на нейтрали появится небольшой ток.

Это вызвано тем, что сдвиг фазы трехфазного тока составляет 120 градусов и при одинаковых нагрузках на 3 фазах ток нейтрали будет равен 0. При расхождении нагрузки на фазах, на нейтрали появится небольшой ток.

То есть, в этом случае нейтраль является компенсатором при расхождении нагрузок по фазам. Если произошел обрыв проводника PEN распределительного устройства в системе электроснабжения TN-C-S, то напряжение по фазам в квартирах может очень сильно отличаться. Напряжение в квартирах, где включена большая нагрузка (духовка, печь) может быть небольшим, а в квартирах, где нагрузка небольшая, напряжение может вырасти до максимума 380 В. Повышенное напряжение, появляется на нейтральном проводнике через нагрузку соседней квартиры, с другой фазой.

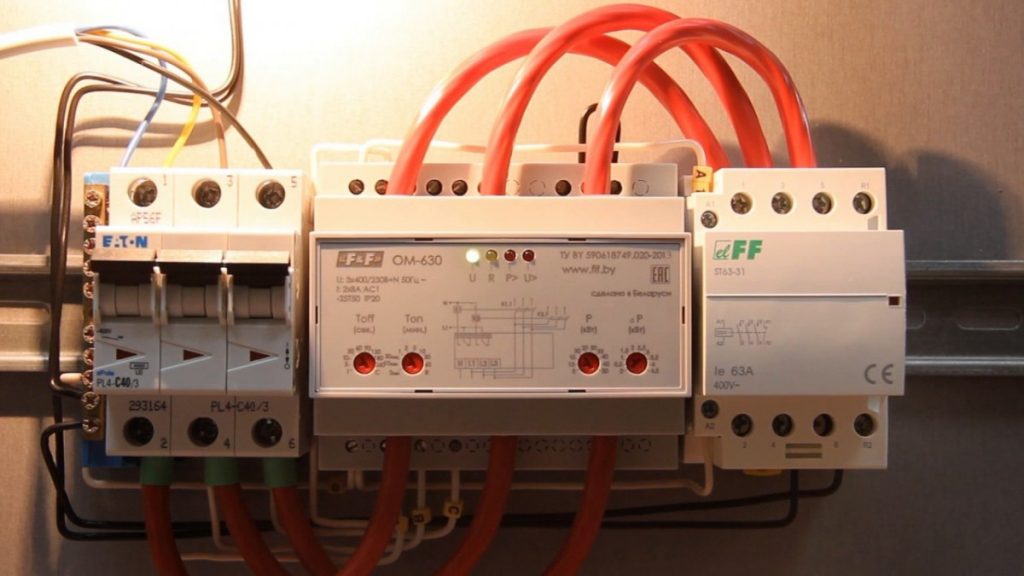

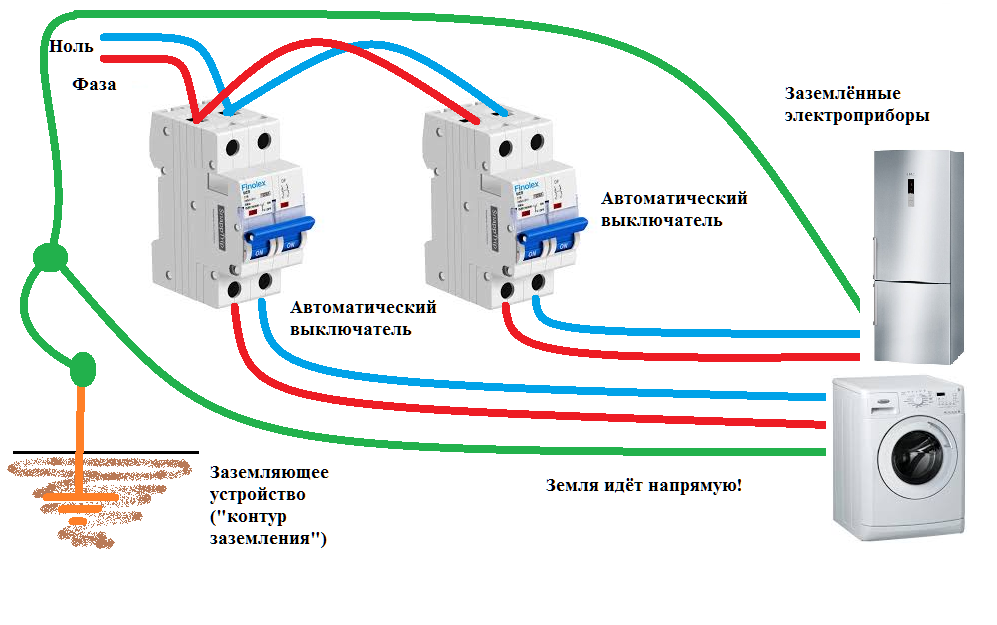

Подключение РН-113 в электрощиткеВысокое напряжение выведет из строя все включенные электроприборы и освещение. Так как в системе TN-C-S проводники N и PE соединены вместе, то при появлении напряжения на проводнике N вызовет напряжение на защитном проводнике PE, который соединен с корпусами электроприборов.

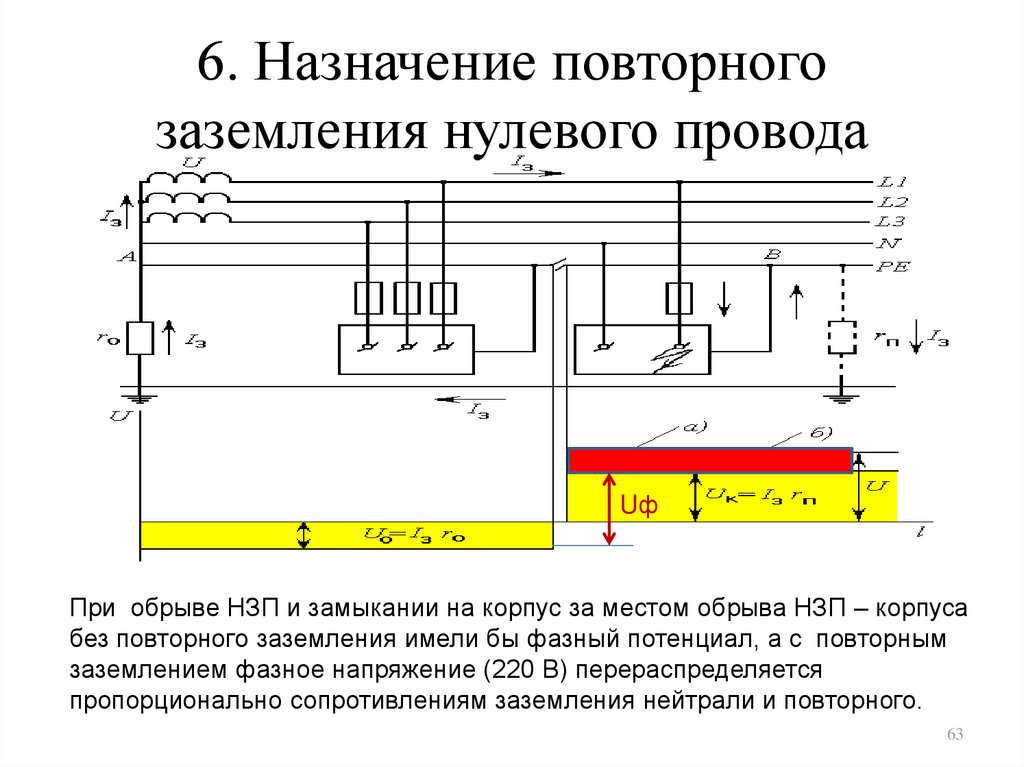

В некоторых домах возможно повторное заземление ВРУ или домовых электрощитов. В этом случае на корпусах электроприборов будет находиться уравнивающий потенциал, что значительно снизит вероятность поражения человека током. Для защиты от обрыва нуля в квартирах нижних этажей можно устанавливать заземляющий контур.

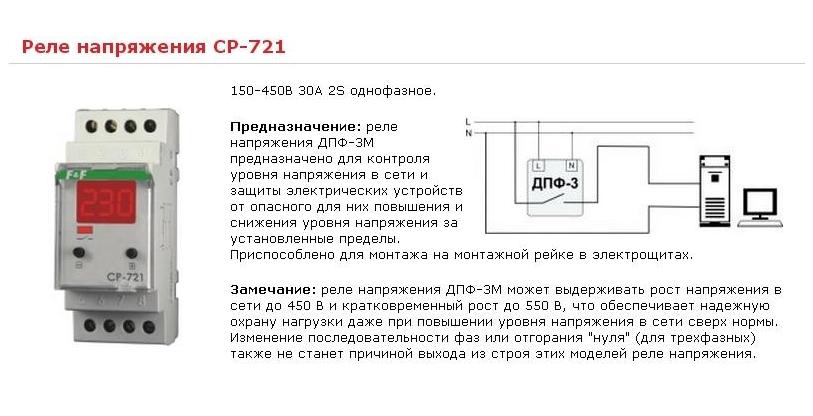

Однако индивидуальные контура заземления не способны в полной мере защитить человека от поражения электрическим током в виду недостаточной влажности и состава почвы, сопротивления заземления, не соблюдения правил монтажа контура и его обслуживания. Поэтому важно устанавливать в квартирных щитках реле напряжения, которое защитит электроприборы и человека от поражения током. Для полноты защиты наряду с реле напряжения устанавливают УЗО (устройство защитного отключения).

Если произойдет обрыв нуля в квартирном щитке или в электропроводке квартиры, то есть обрыв нуля в однофазной сети 220 вольт, то такая неисправность не страшна для электроприборов, так как электрическая цепь не замкнута, в результате чего прибор работать не будет. Для человека обрыв нуля в однофазной сети 220В может нести опасность, если:

— нулевой провод используется как защитное заземление и присоединен к корпусу электроприборов (что запрещено):

— оголенный нулевой провод касается корпуса электроприбора.

Для защиты также рекомендуется устанавливать УЗО и реле напряжения в квартирный щиток.

Помогла вам статья?

Обрыв или «отгорание» нуля в многоквартирном доме. Советы электрика.

В случаи обрыва или обгорания нулевого провода в трехфазной электросети, нагрузка в этой же электросети на однофазные электроприемники распределяется не равномерно и напряжение в сети значительно отличается от номинального напряжения. Такую неисправность в электросети электрики называют обрыв нуля.

Такую неисправность в электросети электрики называют обрыв нуля.

Скачки напряжения в сети чреваты выходом из строя дорогих бытовых электроприборов или же электрооборудования, если качки напряжения слишком высоки работоспособность электроприбора можно и не спасти и придётся покупать новое дорогое оборудование, например, холодильник, телевизор и компьютер.

Обрыв провода моет случиться как в квартире многоквартирного дома, так и в частном доме, как в трехфазной, так и в однофазной электросети.

Далее мы разберемся с такими вопросами, как: Что произойдет при обрыве нуля? Что может стать причиной для обрыва нуля? Как избежать обрыва нуля?

Электросеть устроена таким образом, что электроприборы могут подключаться к ней параллельно или последовательно. Свое электрическое сопротивление имеет каждый электроприбор, и зависимость такова, что чем сильнее электроприбор, тем ниже его сопротивление. Таким образом сопротивление в сети будет падать с присоединением каждого параллельного подключенного электроприбора. Если же одинаковые электроприборы присоединяются к электросети последовательно, то напряжение между ними разделиться, так устроенные, например, новогодние гирлянды. Но если одна лампочка гирлянды выйдет из строя вся гирлянда перестанет работать, так как электросеть разомкнется. Последовательное подключение устроено так что на чем мощнее электроприбор, тем выше напряжение, и соответственно, чем слабее электроприбор, тем напряжение ниже.

Таким образом сопротивление в сети будет падать с присоединением каждого параллельного подключенного электроприбора. Если же одинаковые электроприборы присоединяются к электросети последовательно, то напряжение между ними разделиться, так устроенные, например, новогодние гирлянды. Но если одна лампочка гирлянды выйдет из строя вся гирлянда перестанет работать, так как электросеть разомкнется. Последовательное подключение устроено так что на чем мощнее электроприбор, тем выше напряжение, и соответственно, чем слабее электроприбор, тем напряжение ниже.

Что же может стать причиной обрыва нуля? Причин обрыва нуля много, например, обрыв нейтрали в электросчетчике или на самой подстанции, неопытность мастеров электриков, не надлежащее обслуживание и эксплуатация электросетей. Чаще все отгорает нейтраль по причине слабого крепления провода. В таком случае провод греется, окисляется и в итоге полностью перегорает. Неправильный выбор номиналов предохранителей и автоматов также может привести к отгоранию нуля. Погодные условия такие как сильный ветер, намерзания льда, также могут стать причиной обрыва нуля. Неаккуратное проведение ремонтных работ не раз ставали причиной обрыва нейтрали. Чтобы обезопасить себя от всех этих причин обрыва нуля, необходимо выбрать качественную уместную защиту.

Погодные условия такие как сильный ветер, намерзания льда, также могут стать причиной обрыва нуля. Неаккуратное проведение ремонтных работ не раз ставали причиной обрыва нейтрали. Чтобы обезопасить себя от всех этих причин обрыва нуля, необходимо выбрать качественную уместную защиту.

В старых домах от обрыва нуля вообще не предусмотрено никакой защиты. В новых же домах предусмотрены заземляющие проводники, и это хорошо, это уменьшает вероятность удара человека электрическим током, и тем самым может спасти жизнь. Спасти жизнь человеку, но к сожалению, не спасет жизнь вашим электроприборам. Для безопасности электроприборов и еще большей безопасности здоровья необходимо установить реле напряжения или стабилизатор напряжения, дифференциальный автомат или устройство защитного отключения. При возникновении опасных скачков напряжения реле напряжения отключит вас от электросети, чем спасет жизнь и вам и вашей технике, а стабилизатор напряжения выровняет напряжение до рабочего напряжения! В современной электросети такие приборы должны быть!

У вас обрыв нуля в квартире многоквартирного дома, в частном доме, или офисе в Запорожье, звоните по телефону: +38(068)272-65-97; +38(099)214-80-65. Наши электрики профессионально выяснят причину обрыва нуля и устранят ее, как в квартире многоквартирного дома, так и в частном доме, промышленном помещении или же проведут консультацию, ответив на все возникшие вопросы. Наши мастера работают без выходных. Обычный вызов: 08:00-19:00. Обрыв нуля требует немедленного решения вопроса у наших электриков имеется услуга срочного вызова мастера, в таком случае мастер приедет к вам максимально быстро в течение часа!

Наши электрики профессионально выяснят причину обрыва нуля и устранят ее, как в квартире многоквартирного дома, так и в частном доме, промышленном помещении или же проведут консультацию, ответив на все возникшие вопросы. Наши мастера работают без выходных. Обычный вызов: 08:00-19:00. Обрыв нуля требует немедленного решения вопроса у наших электриков имеется услуга срочного вызова мастера, в таком случае мастер приедет к вам максимально быстро в течение часа!

5 Эксперты по безопасности делятся рекомендациями по предотвращению атак нулевого дня

Представьте, что вы случайно оставили открытым редко используемое окно в своем доме.

Вы ничего не думаете об этом, пока не заметите, что что-то пропало. Воры тайком входили и выходили из вашего дома в течение нескольких дней, воспользовавшись вашими вещами через это заброшенное окно.

Атаки нулевого дня точно такие же. Хакеры находят и используют уязвимость в вашей системе до того, как вы узнаете о ее существовании. И пока вы не найдете ошибку, вы не сможете решить проблему.

И пока вы не найдете ошибку, вы не сможете решить проблему.

Что такое атака нулевого дня?

Атака нулевого дня использует уязвимости нулевого дня для нанесения ущерба или кражи данных из системы. Термин «нулевой день» относится к количеству дней (нулевых), доступных поставщику программного обеспечения для выпуска исправления неизвестной уязвимости перед атакой.

Сегодня уязвимости нулевого дня обнаруживаются на повседневных платформах, таких как Apple iOS, Google Chrome и Windows. Киберпреступления и увеличивающееся количество вариантов уже обнаруженных эксплойтов все больше усложняют борьбу с атаками нулевого дня.

Для предприятий, столкнувшихся с угрозами кибербезопасности в результате атак нулевого дня, ситуация рисует мрачную картину. Такое ощущение, что нет никакой надежды найти и предотвратить такие атаки.

Но специалисты отмечают, что так бывает не всегда. Использование подходящего программного обеспечения для обеспечения безопасности и внедрение передовых методов кибербезопасности могут защитить от атак нулевого дня. Продолжайте читать, чтобы узнать, как это сделать.

Продолжайте читать, чтобы узнать, как это сделать.

Что такое атака нулевого дня?

Очевидно, что разработчики программного обеспечения не хотят создавать программное обеспечение с ошибками, но каждое программное обеспечение имеет непреднамеренные недостатки. Ведь на каждую 1000 строк кода приходится от 3 до 20 ошибок. Некоторые из этих уязвимостей создают слабые места в системе безопасности при проектировании, реализации или работе системы или приложения.

Киберпреступники ищут такие уязвимости кибербезопасности, чтобы выполнять команды, замаскированные под знакомые системы. Они могут получить доступ и украсть данные с ограниченным доступом, вести себя как другой пользователь или запускать атаки типа «отказ в обслуживании». Например, системная уязвимость в облачном хранилище может предоставить доступ к безопасным данным в облаке.

Что такое уязвимость нулевого дня?

Уязвимость нулевого дня — это любой недостаток программного обеспечения, который еще предстоит исправить, поскольку ответственные за него стороны не заметили, что он нуждается в ремонте.

Поставщики программного обеспечения, разработчики и программисты всегда ищут подобные ошибки. Когда они обнаруживают один, они латают его. Однако, когда уязвимость открыта и не устранена, киберпреступники получают возможность использовать ее бесплатно.

Поскольку поставщики обычно не знают о таких уязвимостях заранее, у них буквально ноль дней, чтобы исправить ошибку, прежде чем киберпреступники воспользуются ею.

уязвимости нулевого дня были обнаружены исследователями Google Project Zero с 2014 года9.0003

Источник: Google Project Zero

Исследователи Лейла Бильге и Тудор Думитрас выделили семь этапов жизненного цикла уязвимости нулевого дня.

- Введена уязвимость. У вас есть программа с ошибкой. Это может быть ошибка кодирования, отсутствие шифрования или что-то еще, что позволяет неавторизованным людям получить доступ к системе.

- Эксплойт выпущен в дикую природу.

Киберпреступники обнаруживают ошибку, выпускают код эксплойта или вредоносную полезную нагрузку и используют ее для проведения атак.

Киберпреступники обнаруживают ошибку, выпускают код эксплойта или вредоносную полезную нагрузку и используют ее для проведения атак. - Поставщик обнаружил уязвимость. Поставщики или стороны, ответственные за исправление программного обеспечения, обнаруживают ошибку либо в ходе постоянного тестирования, либо с помощью сторонних исследователей. Они начинают работать над патчем.

- Обнародована уязвимость. Поставщик или затронутые стороны публично раскрывают информацию об ошибке. Ошибка получает общий номер уязвимости и воздействия (CVE) для легкой идентификации. Некоторые уязвимости остаются закрытыми и незаметно исправляются.

- Выпущены антивирусные сигнатуры. Как только вовлеченные стороны узнают об уязвимости, поставщики кибербезопасности обнаруживают сигнатуры атак и используют хакеров, использующих уязвимость. Затем они обновляют свои системы сканирования и обнаружения.

- Исправление выпущено. Тем временем поставщик программного обеспечения выпускает исправления для этой уязвимости. Любой, кто обновляет свои системы с помощью исправлений, больше не подвержен атакам.

- Установка исправления завершена. : После завершения развертывания исправления уязвимость больше нельзя использовать каким-либо образом.

Уязвимость нулевого дня, эксплойт нулевого дня и атака нулевого дня

Обычно атаки нулевого дня путают с уязвимостями нулевого дня и эксплойтами нулевого дня. Но они разные.

Уязвимость нулевого дня: Уязвимость программного обеспечения, о которой еще не известно разработчикам, или уязвимость, для которой нет исправления. Уязвимости нулевого дня могут заключаться в отсутствующем шифровании данных, неправильных конфигурациях, неверных авторизациях или ошибках кодирования.

Эксплойт нулевого дня: Методы или методы, используемые киберпреступниками для получения доступа к системе с использованием уязвимости нулевого дня. Методы варьируются от целевого фишинга до вредоносных программ.

Методы варьируются от целевого фишинга до вредоносных программ.

Атака нулевого дня: Успешный эксплойт нулевого дня, который саботирует систему или наносит ущерб с точки зрения взлома или кражи данных, является атакой нулевого дня.

Связанный: Узнайте, как не стать жертвой фишинга и других методов социальной инженерии.

Как работает атака нулевого дня?

Ваша защита от атак нулевого дня эффективна только в том случае, если вы знаете, как работает атака. Атака нулевого дня выглядит так:

- Обнаружение уязвимостей.

- Создайте код эксплойта. Хакеры создают коды эксплойтов, чтобы воспользоваться уязвимостью нулевого дня. Эксплойт-коды — это часть вредоносного кода с небольшой вредоносной программой, которая загружает дополнительные вредоносные программы при активации.

Вредоносная программа позволяет хакерам заражать уязвимые устройства, выполнять код, действовать от имени администратора или выполнять потенциально опасные действия.

Вредоносная программа позволяет хакерам заражать уязвимые устройства, выполнять код, действовать от имени администратора или выполнять потенциально опасные действия. - Поиск уязвимых систем. Преступники сканируют системы, уязвимые для эксплойта, с помощью ботов или автоматических сканеров и планируют целенаправленную или массовую атаку в зависимости от своих мотивов.

- Разверните эксплойт. Наиболее распространенная тактика, используемая злоумышленниками для распространения эксплойтов, — это использование веб-страниц, которые неосознанно размещают вредоносный код и эксплойты в своей рекламе. Иногда эксплойты распространяются по электронной почте. Это может быть целевой фишинг, нацеленный на конкретных людей, или массовая рассылка фишинговых писем большой группе людей.

Вредоносная программа злоумышленника загружается, когда пользователь посещает вредоносные веб-сайты или нажимает на фишинговые электронные письма.

Злоумышленники также используют наборы эксплойтов, набор эксплойтов, нацеленных на различные уязвимости программного обеспечения через веб-страницы. Такого рода эксплойты могут взломать операционные системы, приложения, веб-браузеры, компоненты с открытым исходным кодом, оборудование и устройства IoT.

Злоумышленники также используют наборы эксплойтов, набор эксплойтов, нацеленных на различные уязвимости программного обеспечения через веб-страницы. Такого рода эксплойты могут взломать операционные системы, приложения, веб-браузеры, компоненты с открытым исходным кодом, оборудование и устройства IoT. - Запустить эксплойт. После выпуска эксплойта преступники проникают в систему, компрометируя операции и данные устройства или даже всей подключенной сети.

Хакеры используют эксплойты для кражи данных, запуска программ-вымогателей или проведения атак на цепочку поставок. Когда дело доходит до атак на цепочку поставок, злоумышленники обычно используют уязвимость нулевого дня, чтобы взломать поставщиков критически важного программного обеспечения. Оказавшись внутри, хакеры незаметно для производителя прячут в приложении дополнительные вредоносные программы. Вредоносный код также загружается вместе с законным кодом, когда программное обеспечение выпускается для широкой публики, что приводит к значительному числу жертв.

Например, критическая уязвимость нулевого дня в платформе SolarWinds Orion привела к массированной атаке на цепочку поставок, которая затронула сотни предприятий и государственных учреждений.

Кто выполняет атаки нулевого дня?

Разные люди проводят атаки нулевого дня по разным причинам. Это могут быть:

- Киберпреступники, которые делают это ради наживы. Исследование показало, что треть всех хакерских групп, использующих уязвимости нулевого дня, мотивированы деньгами.

- Спонсируемые государством хакеры, которые делают это по политическим мотивам или для атаки на киберинфраструктуру другой страны. Например, спонсируемая государством китайская группа угроз APT41 использовала уязвимость нулевого дня для нападения на сеть правительства штата США в 2021 году9.0044

- Хактивисты, которые делают это по социальным или политическим причинам.

- Корпоративные шпионы, которые делают это для наблюдения за конкурирующими компаниями.

Цели эксплойтов нулевого дня и атак нулевого дня

Киберпреступники нацелены на широкий круг организаций с помощью эксплойтов и атак нулевого дня. К ним относятся:

- Государственные учреждения

- Критическая общественная инфраструктура

- Компании от малого и среднего бизнеса до крупных предприятий в различных отраслях, таких как ИТ, финансы, СМИ и здравоохранение

- Поставщики программного обеспечения как услуги (SaaS), поставщики управляемых услуг (MSP) и поставщики облачных решений

- Высокопоставленные лица

- Академики, аналитические центры, университеты, активисты и НПО

Чем опасны атаки нулевого дня?

Атаки нулевого дня — одна из самых быстрорастущих угроз кибербезопасности. С быстрым внедрением облачных, мобильных технологий и технологий Интернета вещей (IoT) количество и сложность программных платформ, которые мы используем ежедневно, растут. Больше программного обеспечения приводит к большему количеству программных ошибок. Больше ошибок обычно означает, что злоумышленники могут использовать больше шлюзов.

Больше ошибок обычно означает, что злоумышленники могут использовать больше шлюзов.

Для хакеров-преступников уязвимости в популярном программном обеспечении, таком как Microsoft Office или Google Chrome, представляют собой бесплатную возможность атаковать любую цель, которую они хотят, от компаний из списка Fortune 500 до миллионов пользователей мобильных телефонов по всему миру.

Атаки нулевого дня настолько коварны, потому что они обычно остаются незамеченными в течение как минимум десяти месяцев, а в некоторых случаях и дольше. Пока атака не обнаружена, программное обеспечение остается неисправленным, и антивирусные продукты не могут обнаружить атаку с помощью сканирования на основе сигнатур. Их также вряд ли можно будет наблюдать в приманках или лабораторных экспериментах.

И даже если уязвимость раскрыта, преступники спешат воспользоваться ситуацией. После того, как неисправленная уязвимость становится общедоступной, эксплойт становится доступным только через 14 дней. Хотя атаки изначально предназначены для конкретной организации или лица, другим субъектам угроз не требуется много времени, чтобы максимально широко использовать уязвимость.

Хотя атаки изначально предназначены для конкретной организации или лица, другим субъектам угроз не требуется много времени, чтобы максимально широко использовать уязвимость.

попытки атаки.

Источник: КПП

Вплоть до последних нескольких лет эксплойты нулевого дня в основном обнаруживались и использовались спонсируемыми государством кибергруппами. Предполагается, что Stuxnet, одна из самых известных атак нулевого дня на ядерную программу Ирана, является совместной операцией США и Израиля.

Но сегодня финансовые группы киберпреступников используют эксплойты нулевого дня. Они зарабатывают деньги на атаках нулевого дня с использованием программ-вымогателей. Растущие атаки на цепочку поставок ИТ-услуг также нарастают с целью нападения на сторонние предприятия, расположенные ниже по течению.

учетных записи Twitter пострадали от утечки данных из-за уязвимости нулевого дня в 2022 году.

Источник: Twitter

Кроме того, хакеры потенциально могут использовать решения искусственного интеллекта (ИИ) и машинного обучения (МО) для проведения изощренных атак.

Например, в 2022 году исследователи обнаружили, что могут использовать ChatGPT для создания фишинговых электронных писем и кампаний вымогателей для MacOS. Любой, независимо от его технических знаний, может использовать эти инструменты искусственного интеллекта для создания кодов для вредоносных программ или программ-вымогателей по запросу.

Эти атаки имеют широкий спектр последствий: от кражи данных и распространения вредоносных программ до финансовых потерь и полного захвата системы. Компании как никогда должны быть готовы к атакам нулевого дня, чтобы защитить свои данные и безопасность сети.

Связано: Узнайте, что означает безопасность данных, и передовые методы обеспечения безопасности ваших данных.

5 экспертов выявили распространенные ошибки в защите от атак нулевого дня

Мы опросили пять экспертов по кибербезопасности о наиболее распространенных и предотвратимых ошибках компаний, которые делают их уязвимыми для угроз и атак нулевого дня. Вот что они сказали.

Вот что они сказали.

Недостаточная подготовка

Пит Николетти из Check Point Software отметил, что предприятия, особенно малые и средние, обычно не готовы к атакам нулевого дня.

«Давайте сначала посмотрим на масштаб проблемы. Уязвимые приложения, партнеры, сотрудники распределены повсюду, в облачных ресурсах, серверах колокации, настольных компьютерах, ноутбуках, небезопасной домашней беспроводной сети, мобильных устройствах и т. д. Все они создают очень большую поверхность угроз и требуют конкретных решений, приоритета, бюджета и личного внимания», — сказал Николетти.

Он отметил, что злоумышленники хорошо финансируются за счет программ-вымогателей на миллиарды долларов и теперь ежемесячно создают тысячи новых вариантов вредоносных программ, а также миллиарды тщательно продуманных фишинговых писем. Они используют уязвимости нулевого дня и забивают незакрытые слабые места.

«Даже некоторые поставщики систем безопасности имеют нулевые дни и используются в качестве вектора эксплуатации, доводя иронию до максимума».

Пит Николетти

Выездной директор по информационной безопасности, программное обеспечение Check Point

Принимая во внимание, насколько дорого и сложно бороться с атаками нулевого дня, Николетти настаивает на том, что предприятия должны быть готовы к устранению рисков безопасности с разумными затратами.

Неустраненные известные уязвимости

Пол Хаджи, генеральный директор и соучредитель Horangi Cyber Security, рассказал о важности правильного понимания основ безопасности.

«Многие компании спрашивают нас об устранении уязвимостей нулевого дня, когда они еще не полностью разработали свои возможности и механизмы для устранения известных уязвимостей, — сказал Хаджи.

Он сказал нам, что, хотя атака на уязвимость нулевого дня досадна, атака на известную уязвимость еще хуже.

«Оба указывают на ситуацию, с которой мы сталкиваемся очень часто. Ситуация, когда организации сосредотачиваются на том, что модно и актуально, когда они должны сосредоточиться на основах безопасности», — сказал он.

«Не следует пренебрегать базовыми возможностями безопасности ради чего-то нового и блестящего».

Пол Хаджи

Генеральный директор и соучредитель Horangi Cyber Security

Плохая практика управления

Кейтлин Кондон, старший менеджер по исследованиям в области безопасности в Rapid7, отметила, что компаниям не хватает базовой практики управления уязвимостями.

«Самый частый вопрос, который мы слышим от организаций, когда происходит громкая атака нулевого дня, — это «используем ли мы этот уязвимый продукт?», а затем — «нас уже использовали?», — сказал Кондон.

«Кризис — не лучшее время для бизнеса, чтобы начать думать о том, как каталогизировать запасы, настроить централизованное ведение журнала или оповещение или внедрить план экстренного исправления критических, активно используемых уязвимостей».

Кейтлин Кондон

Старший менеджер по исследованиям в области безопасности, Rapid7

Кондон сказал, что лучшая подготовка к нулевым дням — это внедрение хороших основных политик и практик. «Тогда, когда происходит инцидент кибербезопасности, когда снижение риска измеряется в минутах, у вас есть хорошо понятная исходная информация, на основе которой можно ввести действия в чрезвычайных ситуациях, использовать разведданные и расставить приоритеты по исправлению».

«Тогда, когда происходит инцидент кибербезопасности, когда снижение риска измеряется в минутах, у вас есть хорошо понятная исходная информация, на основе которой можно ввести действия в чрезвычайных ситуациях, использовать разведданные и расставить приоритеты по исправлению».

Отсутствие видимости

Стэн Виссеман, главный специалист по стратегии безопасности компании CyberRes, подразделения Microfocus, подчеркивает необходимость большей прозрачности программного обеспечения, используемого предприятиями.

«Организациям нужна большая прозрачность программных компонентов, из которых состоят их приложения и продукты, чтобы они могли проводить быстрый анализ воздействия», — сказал Виссеман. Необходимость этого он объяснил на примере атак нулевого дня, которые произошли, когда в Apache были обнаружены уязвимости Log4Shell или Log4J.

«С Log4J всем, кто запускал что-либо с Java, приходилось вручную отправлять электронные письма своим поставщикам, чтобы выяснить, присутствует ли Log4J в их продуктах, и проверить версию. Если они были затронуты, они должны были определить, что с этим делать. Все карабкались».

Если они были затронуты, они должны были определить, что с этим делать. Все карабкались».

Он добавил, что компаниям необходимо проводить анализ состава программного обеспечения (SCA) и иметь спецификацию программного обеспечения (SBOM), чтобы быстро снизить риски, связанные с атакой нулевого дня. «Вы должны проявить должную осмотрительность и убедиться, что у них есть проверенные средства безопасности», — сказал он.

«Ценность анализа состава программного обеспечения (SCA) и доступности спецификаций программного обеспечения (SBOM) заключается в том, что вы можете быстро реагировать и снижать риски, связанные с атакой нулевого дня».

Стэн Виссеман

Главный специалист по безопасности, CyberRes

Пренебрежение безопасностью и соответствием

Бен Херцберг, вице-президент Satori Cyber, поделился своим мнением о проблемах, с которыми сталкиваются новые компании при предотвращении атак нулевого дня.

«Новые предприятия, вообще говоря, находятся в режиме роста. И постный. Эти два фактора могут привести к пренебрежению безопасностью и соответствием требованиям. Это может привести к более чрезмерным рискам безопасности, как известным, так и нулевым дням».

Предотвращение атак нулевого дня: как предотвратить угрозы нулевого дня

Теперь, когда вы знаете, в чем заключаются некоторые проблемы, ознакомьтесь с советами экспертов по предотвращению атак нулевого дня.

1. Осознайте свои риски

Кондон подчеркнул важность понимания компаниями опасностей, которые представляют кибератаки.

«При ограниченных ресурсах для защиты постоянно расширяющегося списка ИТ-инфраструктуры и облачных сервисов важно создать программу безопасности, учитывающую ваш конкретный контекст риска».

Кейтлин Кондон

Старший менеджер по исследованиям в области безопасности, Rapid7

«Возможно, вы являетесь облачной компанией, которой необходимо адаптировать свои правила развертывания и сканирования, чтобы предотвратить неправильные конфигурации, которые раскрывают данные или приводят к высоким счетам», — сказала она. «Возможно, вы розничная компания, чьи системы точек продаж (POS) подвергаются нападениям во время праздничного сезона, или компания потокового вещания, живущая в мире безотказной работы 99,999%, где атаки типа «отказ в обслуживании» являются бизнес-катастрофой».0003

«Возможно, вы розничная компания, чьи системы точек продаж (POS) подвергаются нападениям во время праздничного сезона, или компания потокового вещания, живущая в мире безотказной работы 99,999%, где атаки типа «отказ в обслуживании» являются бизнес-катастрофой».0003

«Понимание того, какие типы рисков оказывают наибольшее влияние на ваш бизнес, позволяет вам создать программу безопасности, в которой цели и показатели настраиваются в соответствии с вашими потребностями и где вы можете легче сообщать о прогрессе и приоритетах заинтересованным сторонам, не связанным с безопасностью, в вашей организации».

Вдобавок к этому Герцберг подчеркнул важность создания поэтапного плана, учитывающего угрозы по факторам риска.

«Вероятно, вы не сможете снизить риск до 0%. Поэтому важно расставить приоритеты в областях с высоким риском… Обеспечить надежную защиту конфиденциальных данных, которые у вас есть, важнее, чем общие данные журналов».

Бен Херцберг

Вице-президент Satori Cyber

2.

Правильно изучите основы

Правильно изучите основы«Предприниматели должны сначала охватить свои основы», — сказал Николетти.

Вот несколько советов от Николетти для бизнеса, чтобы они правильно поняли свои основы.

- Выполняйте все требования по обеспечению кибербезопасности в такой жесткой среде, как индустрия платежных карт (PCI).

- Убедитесь, что у вас есть надежная система резервного копирования и стратегия восстановления. Регулярно тестируйте их.

- Примите стратегию нулевого доверия и предоставьте своим сотрудникам и партнерам соответствующие уровни доступа.

- Контролируйте свое облако, контейнеры и серверы с помощью непрерывной оценки состояния, чтобы предотвратить неправильные настройки.

- Используйте лучшую защиту электронной почты, какую только сможете найти.

- Найдите подходящего поставщика управляемых услуг безопасности (MSSP), если у вас недостаточно экспертов, чтобы наблюдать и реагировать круглосуточно и без выходных.

В дополнение к этому Виссеман отметил, что рекомендации Агентства по кибербезопасности и безопасности инфраструктуры (CISA) в рамках его программы Shields Up отлично подходят для компаний любого размера, которые хотят повысить свою устойчивость.

3. Настройте несколько уровней безопасности

«Важно убедиться, что существует несколько уровней безопасности, — сказал Герцберг. «Например, если конечная точка скомпрометирована, что может быть результатом эксплойта нулевого дня, который находится вне вашего контроля, подумайте о том, как вы убедитесь, что ущерб локализован и не приведет к компрометации всех ваших платформ». Многоуровневый подход гарантирует, что злоумышленник, преодолевший один уровень защиты, будет остановлен последующим уровнем9.0003

Совет: Используйте инструмент брандмауэра веб-приложения для сканирования всего входящего сетевого трафика, чтобы найти угрозы в режиме реального времени.

4. Получите возможности реагирования на инциденты и управления исправлениями

Хаджи назвал эти возможности «фундаментальными» и продолжил: «Многие технологии, такие как использование инструмента управления уровнем безопасности в облаке и управление облачными удостоверениями и правами (CIEM), могут помочь вам улучшить возможности управления исправлениями, и мы настоятельно рекомендуем их использовать. ».

».

G2 Сара Уоллес также обратила внимание на важность обновления программного обеспечения для кибербезопасности. «Киберпреступники знают, что многие организации используют устаревшее устаревшее программное обеспечение для обеспечения безопасности, поэтому оно становится для них легкой мишенью, — сказал Уоллес.

Связано: Узнайте, как сделать реагирование на инциденты безопасности менее хаотичным с помощью плана реагирования на инциденты.

5. Проведение симуляций и тестов

Хаджи сделал упор на улучшение стратегии реагирования на инциденты с помощью частых симуляций и тестов. «Имейте четкий план и практикуйтесь, практикуйтесь, практикуйтесь!»

Хаджи объяснил нам, что проведение симуляций, таких как командно-штабные учения, — лучший способ увидеть, насколько хорошо работают ваши планы реагирования на инциденты, и определить области, требующие улучшения.

«Возможно, вы не в состоянии контролировать, когда и как вас атакуют, но вы можете контролировать многие аспекты своей реакции, когда это происходит», — сказал он. Он также подчеркнул необходимость развивать и продвигать сильную культуру кибербезопасности.

Он также подчеркнул необходимость развивать и продвигать сильную культуру кибербезопасности.

«Борьба с атакой нулевого дня почти во всех отношениях такая же, как и с любой другой кибератакой. Вы должны реагировать на ситуацию, которую вы не ожидали, и у вас часто очень мало информации, чтобы действовать».

Пол Хаджи

Генеральный директор и соучредитель Horangi Cyber Security

«Убедитесь, что вся ваша организация обучена и сохраняет бдительность в отношении потенциальных угроз, таких как фишинг. Предоставьте сотрудникам инструменты и каналы, чтобы они могли отмечать и сообщать о попытках и угрозах фишинга», — сказал Хаджи.

«Если сотрудники узнают с первого дня, что безопасность — это не препятствие, которое нужно обойти, а средство для ведения бизнеса, это будет иметь огромное значение в их поведении на долгие годы», — Герцберг.

В заключение, Николетти оставил нам это руководство. «Измените свое мышление с обнаружения на предотвращение, поскольку вы должны остановить нулевые дни на их пути».

«Измените свое мышление с обнаружения на предотвращение, поскольку вы должны остановить нулевые дни на их пути».

Защитные решения от атак нулевого дня

Различные решения для обеспечения безопасности помогают обнаруживать угрозы нулевого дня и другие уязвимости и атаки кибербезопасности и защищаться от них. Вы можете использовать комбинацию этих инструментов в зависимости от ваших потребностей и повысить уровень безопасности вашего бизнеса.

Программное обеспечение для управления исправлениями

Решения по управлению исправлениямиобеспечивают актуальность вашего технического стека и ИТ-инфраструктуры. Организации используют этот инструмент для

- Храните базу данных программного обеспечения, промежуточного программного обеспечения и обновлений оборудования.

- Получать оповещения о новых обновлениях или об автоматическом обновлении.

- Уведомлять администраторов об использовании устаревшего программного обеспечения.

G2 Grid® для ПО управления исправлениями

Совет: Для устранения известных уязвимостей можно использовать сканеры уязвимостей или сканеры черного ящика.

Программное обеспечение для управления уязвимостями на основе рисков

Более продвинутое, чем традиционные инструменты управления уязвимостями, программное обеспечение для управления уязвимостями на основе рисков выявляет и приоритизирует уязвимости на основе настраиваемых факторов риска. Компании могут использовать этот инструмент для

- Анализ приложений, сетей и облачных сервисов на наличие уязвимостей.

- Приоритизация уязвимостей на основе факторов риска с помощью машинного обучения.

G2 Grid® для управления уязвимостями на основе рисков

Такие инструменты, как программное обеспечение для управления поверхностью атаки, также можно использовать для сканирования и устранения уязвимостей.

Программное обеспечение для анализа угроз безопасности

Программное обеспечение для анализа рисков безопасностиотслеживает ИТ-стеки, включая сети, приложения и инфраструктуру, для выявления уязвимостей. Предприятия используют это решение для

- Анализ программного обеспечения безопасности, оборудования и операций компании.

- Получить информацию об уязвимостях или дырах в их безопасности.

- Получите рекомендации по оптимизации планирования безопасности в ИТ-системах.

G2 Grid® для анализа рисков безопасности

Системы обнаружения и предотвращения вторжений также полезны для получения сведений о подозрительных действиях, вредоносных программах, атаках с использованием социальной инженерии и других веб-угрозах.

Программное обеспечение для анализа угроз

Программное обеспечение Threat Intelligence предоставляет информацию о новейших киберугрозах, будь то атаки нулевого дня, новые вредоносные программы или эксплойты. Организации используют программное обеспечение для анализа угроз до

Организации используют программное обеспечение для анализа угроз до

- Получайте информацию о возникающих угрозах и уязвимостях.

- Ознакомьтесь с методами устранения возникающих угроз.

- Оценка угроз в различных типах сетей и устройств.

G2 Grid® для анализа угроз

Программное обеспечение для управления информацией и событиями безопасности (SIEM)

SIEM представляет собой комбинацию инструментов безопасности, которые выполняют функции как программного обеспечения для мониторинга информации о безопасности, так и программного обеспечения для управления событиями безопасности. Решение предоставляет единую платформу для облегчения анализа журнала безопасности в режиме реального времени, расследования, обнаружения аномалий и устранения угроз. Предприятия могут использовать SIEM до

- Сбор и хранение данных ИТ-безопасности.

- Мониторинг инцидентов и аномалий в ИТ-системе.

- Соберите информацию об угрозах.

- Автоматизировать реагирование на угрозы.

G2 Grid® для управления информацией о безопасности и событиями (SIEM)

Программное обеспечение для реагирования на инциденты

Инструмент реагирования на инциденты обычно является последней линией защиты от любых киберугроз. Этот инструмент используется для устранения проблем кибербезопасности по мере их возникновения в режиме реального времени. Предприятия используют решение

- Мониторинг и обнаружение аномалий в ИТ-системах.

- Автоматизируйте или проведите группу безопасности через процесс исправления.

- Храните данные об инцидентах для аналитики и отчетности.

G2 Grid® для программного обеспечения реагирования на инциденты

Программное обеспечение для обеспечения безопасности, автоматизации и реагирования (SOAR)

SOAR сочетает в себе функции управления уязвимостями, SIEM и инструментов реагирования на инциденты. Организации используют решение

- Интеграция информации о безопасности и средств реагирования на инциденты.

- Создайте рабочие процессы реагирования системы безопасности.

- Автоматизируйте задачи, связанные с управлением инцидентами и реагированием на них.

G2 Grid® для организации безопасности, автоматизации и реагирования (SOAR)

Щиты подняты

Атаки нулевого дня, без сомнения, становятся все более распространенными и их трудно предотвратить. Но у вас должна быть лучшая защита от него. Знайте стек технологий, который у вас есть. Поддерживайте надежную инфраструктуру безопасности для поиска и устранения уязвимостей.

Следите за аномалиями. Сообщите своим сотрудникам о ваших политиках безопасности и угрозах. Составьте план реагирования на инциденты и регулярно проверяйте его. Смягчить и сдержать атаку, если она произойдет. Следуйте лучшим практикам безопасности с упомянутыми выше решениями безопасности, и вы будете готовы.

Узнайте больше об инструментах кибербезопасности, которые могут защитить вашу компанию от угроз нулевого дня и других кибератак.

Откройте для себя лучшее программное обеспечение для обеспечения безопасности, необходимое для защиты вашего бизнеса от киберугроз.

Обзор программного обеспечения

Саундарья Джаяраман

Саундарья Джаяраман — автор сообщества G2.com. Она любит учиться и писать о новейших технологиях и о том, как они могут помочь бизнесу. Когда она не пишет, вы можете увидеть, как она рисует или читает.

10 лучших практик предотвращения атак нулевого дня, 2022 г.

Рекомендации по предотвращению атак нулевого дняВ этой статье вы найдете всю необходимую информацию о предотвращении атак нулевого дня.

Содержание

- Что такое атака нулевого дня?

- Примеры нулевых дней

- Начальные точки профилактики

- Передовой опыт профилактики

- Заключение

Атака нулевого дня представляет собой угрозу безопасности, которая остается неизвестной специалистам по безопасности до фактической атаки. Атаки нулевого дня, также известные как 0-day, сродни скрытым проблемам со здоровьем, которые годами сохраняются под кожей, но о которых люди не подозревают. Они могут очень быстро превратиться в чрезвычайные ситуации.

Атаки нулевого дня, также известные как 0-day, сродни скрытым проблемам со здоровьем, которые годами сохраняются под кожей, но о которых люди не подозревают. Они могут очень быстро превратиться в чрезвычайные ситуации.

При возникновении риска нулевого дня организациям необходимо практически немедленно протестировать и внедрить исправления. В противном случае атака нулевого дня может сокрушить организацию, что приведет к системным сбоям, коллапсу или другим видам разрушения.

Чтобы начать атаку нулевого дня, хакер должен сначала выявить уязвимость в программном обеспечении — ошибку в коде, еще не обнаруженную первоначальными разработчиками программного обеспечения. Затем хакер изобретает способ «использования» кода. Другими словами, хакер находит способ использовать код как портал для проникновения в организации, использующие программное обеспечение.

Примеры нулевого дня В простом гипотетическом примере злоумышленник может выявить уязвимость в Google Chrome. Выявив уязвимость, хакер может придумать, как использовать ее для доступа к вкладкам браузера организации, собирая информацию о том, кто какие типы задач выполняет, информацию об интеллектуальной собственности или другую информацию. Кибер-злоумышленники обычно записывают, извлекают или крадут такую информацию в целях получения прибыли.

Выявив уязвимость, хакер может придумать, как использовать ее для доступа к вкладкам браузера организации, собирая информацию о том, кто какие типы задач выполняет, информацию об интеллектуальной собственности или другую информацию. Кибер-злоумышленники обычно записывают, извлекают или крадут такую информацию в целях получения прибыли.

Возьмем реальный пример: в 2009 году группа поддерживаемых правительством хакеров использовала нулевой день в Internet Explorer и других версиях программного обеспечения Windows, чтобы атаковать интеллектуальную собственность более 20 различных американских организаций. Хакеры хотели получить исходный код, вероятно, чтобы скопировать его и создать недорогие версии продуктов премиум-класса. По данным Google, злоумышленникам удалось украсть интеллектуальную собственность.

В 2010 году червь Stuxnet использовал четыре уязвимости нулевого дня. Программное обеспечение было разработано для управления скоростью чувствительных обогатительных центрифуг в Иране. Цель состояла в том, чтобы ограничить ядерный потенциал страны. По сообщениям, червь Stuxnet заразил более 200 000 устройств в 14 учреждениях, что составляет до 10% из 9000 центрифуг в городе Натанз.

Цель состояла в том, чтобы ограничить ядерный потенциал страны. По сообщениям, червь Stuxnet заразил более 200 000 устройств в 14 учреждениях, что составляет до 10% из 9000 центрифуг в городе Натанз.

Термин «нулевой день» пришел из мира цифровых медиа. Когда фильм, музыка или другие медиафайлы нелегально доступны до официального выпуска, их иногда называют «нулевым днем». Другими словами, контрабандная версия попадает на полки магазинов, ноутбуки или средства к существованию до выхода официальной версии.

Начальные точки предотвращения: Атака нулевого дня Лучшей отправной точкой для предотвращения атак нулевого дня является сбор информации о последних угрозах в режиме реального времени. Кроме того, организациям следует развернуть брандмауэр веб-приложений (WAF) на границе сети. Это позволяет администраторам просматривать входящий трафик и отфильтровывать вредоносные входные данные.

1. Используйте Exploit Guard в Защитнике Windows. В 2010 году Microsoft представила Exploit Guard в Защитнике Windows. Это эффективно нейтрализует атаки нулевого дня с помощью следующих средств:

Уменьшение поверхности атаки (ASR). Использование ASR защищает от вредоносных программ, останавливая угрозы, основанные на файлах Office, сценариях и электронных письмах. ASR блокирует базовое поведение, связанное с вредоносными документами, способствуя продуктивным сценариям. ASR может выявлять и блокировать вредоносный, запутанный код макросов, сценарии JavaScript, VBScript и PowerShell. Это также может предотвратить выполнение скриптами загруженных полезных данных или исполняемых файлов, отправленных по электронной почте.

Защита сети. Защита исходящих и входящих подключений с помощью механизмов защиты сети. В свою очередь, они предотвращают взаимодействие вредоносных программ с сервером управления и контроля. Исходящий трафик оценивается на основе имени хоста и репутации IP-адреса. Сетевые подключения к ненадежным устройствам прерываются.

Исходящий трафик оценивается на основе имени хоста и репутации IP-адреса. Сетевые подключения к ненадежным устройствам прерываются.

Контролируемый доступ к папкам. Контролируемый доступ к папкам помогает отслеживать изменения, внесенные приложениями в файлы, расположенные в защищенных папках. Это может помочь защитить важные папки и ограничить доступ к авторизованным приложениям. Это предотвращает шифрование файлов с помощью программ-вымогателей.

2. Внедрение решений по анализу угроз. Решения по анализу угроз опираются на сложные базы данных анализа угроз. Например, база данных Check Point Software ThreatCloud проверяет 4 миллиона файлов каждый день. В свою очередь, ежедневно он помогает блокировать 7000 атак нулевого дня.

3. Рассмотрите возможность использования антивируса нового поколения. Антивирусные решения, использующие сигнатуры файлов для обнаружения вредоносного ПО, могут оказаться бесполезными, когда вы сталкиваетесь с угрозами нулевого дня. В то время как традиционный антивирус может быть полезен, когда публично объявляются об уязвимостях и обновляются базы данных поставщиков, вредоносное ПО нулевого дня вытесняет эти системы.

В то время как традиционный антивирус может быть полезен, когда публично объявляются об уязвимостях и обновляются базы данных поставщиков, вредоносное ПО нулевого дня вытесняет эти системы.

Антивирусная технология нового поколения не может идентифицировать все атаки нулевого дня. Однако это может ограничить возможность злоумышленников проникнуть через конечную точку с неизвестным вредоносным ПО.

4. Надежные протоколы управления исправлениями. Каждая организация должна иметь стратегию управления исправлениями. Сотрудники групп ИТ-операций, разработки и безопасности должны иметь четкое представление о стратегии и о том, как она может реализоваться в течение обычного рабочего дня.

Крупные организации должны полагаться на автоматизированное решение для управления исправлениями. Автоматизированные решения получают исправления от поставщиков, автоматически определяют системы, которым требуются обновления, тестируют изменения, связанные с исправлениями, и автоматически развертывают исправления в рабочей среде. В результате организации избегают проблемы пропуска устаревшей системы во время управления исправлениями, а затем непреднамеренного предоставления хакерам возможности скомпрометировать систему.

В результате организации избегают проблемы пропуска устаревшей системы во время управления исправлениями, а затем непреднамеренного предоставления хакерам возможности скомпрометировать систему.

5. Проверка ввода. Проверка ввода, также известная как проверка данных, относится к надлежащему тестированию любого ввода, предлагаемого приложением или пользователем. Это предотвращает попадание неправильно сформированных данных в систему. Практика защищает организации с помощью процесса сканирования уязвимостей и управления исправлениями. В свою очередь, организации могут реагировать на входящие угрозы в режиме реального времени.

6. Рассмотрите решение для кибербезопасности на основе ИИ. Искусственный интеллект необходим, когда речь идет о предотвращении атак нулевого дня. Движки на базе ИИ могут анализировать тысячи индикаторов угроз, вынося точные вердикты, которые помогают организациям опережать угрозы нулевого дня.

7. Обеспечить использование предотвращения мобильных угроз. Мобильные устройства — от телефонов до USB-накопителей — могут создавать угрозы для сетей. Из-за настроек системы угрозы, связанные с мобильными устройствами, часто обходят брандмауэры.

Обеспечить использование предотвращения мобильных угроз. Мобильные устройства — от телефонов до USB-накопителей — могут создавать угрозы для сетей. Из-за настроек системы угрозы, связанные с мобильными устройствами, часто обходят брандмауэры.

8. Внедрить надежную систему резервного копирования данных. Надежная система резервного копирования данных означает, что данная организация сможет эффективно восстанавливаться после угроз. Это также означает, что организация, скорее всего, избежит катастрофического кибер-ущерба. Следуйте правилу 3-2-1. Надежные резервные копии, возможно, на вес золота. Они также обеспечивают душевное спокойствие как руководителям, так и специалистам по безопасности.

9. Поддерживайте план реагирования на инциденты. Все типы организаций во всех отраслях промышленности выигрывают от сохранения планов реагирования на инциденты (IR). Создайте план реагирования на инциденты, специально предназначенный для атак нулевого дня. На тот случай, если ваша система предотвращения угроз нулевого дня не сработает. Это может дать вам преимущество в случае атаки нулевого дня.

На тот случай, если ваша система предотвращения угроз нулевого дня не сработает. Это может дать вам преимущество в случае атаки нулевого дня.

Институт SANS рекомендует сосредоточиться на шести областях реагирования на инциденты. Ваш план противодействия атакам нулевого дня должен охватывать:

- Подготовка. Эта область включает оценку рисков перед инцидентом и побуждает организации документировать роли, обязанности и процессы во время потенциального инцидента.

- Идентификация. В этой области организации могут определить, как обнаруживать потенциальную атаку нулевого дня (используя инструменты и/или операционные средства), как определить подлинность атаки и сосредоточиться на том, какие дополнительные данные следует включать в отчеты об угрозах.

- Сдерживание. При выявлении инцидента безопасности, какие шаги следует предпринять для сдерживания инцидента? Имеются ли средства предотвращения продолжения приступа и/или длительных последствий? Как ваша организация может очистить и восстановить поврежденные системы?

- Искоренение.