устройство, принцип работы, назначение — Ремонт и Строительство

Если говорить совсем простым языком, то сетевой фильтр – это такой тройник с выключателем, очень часто применяется для подключения компьютера к электросети. Данное устройство можно встретить на прилавках магазинов электротоваров, а также уже подключенным к розетке в квартирах и домах. Но для чего нужен сетевой фильтр и что в нем особенного? Об этом мы и поговорим далее.

Предназначение сетевого фильтра

Известно, что у вас в розетке имеется сеть переменного тока напряжением в 220 Вольт. «Переменное напряжение (ток)» значит, что его величина и/или знак непостоянны, а меняются с течением времени по определенному закону.

Природа генерирующих электрических машин (генераторов) такова, что на выходных клеммах генерируется ЭДС синусоидальной формы. Однако всё было бы хорошо, если бы все устройства имели резистивный характер, отсутствовали пусковые токи, и не имели в своем составе импульсных преобразователей. К сожалению, так не бывает, т.к. большинство устройств имеют индуктивный, емкостной характер, щёточные двигателя, импульсные источники вторичного питания. Весь этот замысловатый набор слов – это главные виновники электромагнитных помех.

К сожалению, так не бывает, т.к. большинство устройств имеют индуктивный, емкостной характер, щёточные двигателя, импульсные источники вторичного питания. Весь этот замысловатый набор слов – это главные виновники электромагнитных помех.

Мы начали статью с речи об электромагнитных помехах не просто так. Эти помехи «портят» ровную форму синусоиды. Образуются так называемые гармоники. Если разложить реальный сигнал из розетки в виде ряда Фурье мы увидим, что синусоида дополнилась различными функциями, различной частоты и амплитуды. Форма напряжения в настоящей розетке стала далека от идеальной.

Ну и что в итоге? Плохое электропитание – проблема для радиопередающих устройств. Попросту ваш телевизор или радиоприемник будет работать с помехами. Кроме помех от потребителей в сети присутствуют помехи случайного происхождения, которые мы не можем предугадать. Это всплески, перепады напряжения от перебоев электроснабжения, включения мощной нагрузки и т.д.

Сетевой фильтр нужен для того, чтобы:

- Отфильтровать помехи для чистого питания устройств.

- Снизить помехи, исходящие от питающих приборов.

Как работает сетевой фильтр

Фильтрация ненужных составляющих сигнала осуществляется, как это ни странно, специальными фильтрами, их собирают из индуктивностей (L) и конденсаторов (С). Ограничение всплесков высокого напряжения – варисторами. Это работает благодаря таким электротехническим понятиям – постоянная времени и законы коммутации, реактивное сопротивление.

Постоянная времени – это время, за которое заряжается конденсатор или накапливает энергию индуктивность. Зависит от элементов фильтра (R, L и C). Реактивное сопротивление – это сопротивление элементов, которое зависит от частоты сигнала, а также от их номинала. Присутствует у индуктивностей и конденсаторов. Обусловлено только передачей энергии переменного тока электрическому или магнитному полю.

Простыми словами – с помощью реактивного сопротивления можно снизить, ограничить высокочастотные гармоники нашей синусоиды. Известно, что в розетке частота питания 50 Гц. Значит нужно рассчитывать фильтр на частоты на порядок выше и более. У индуктивности сопротивление растет с ростом частоты, у конденсатора – падает. То есть принцип работы сетевого фильтра заключается в подавлении высокочастотных составляющих сетевой синусоиды, при этом оказывая минимальное влияние на основную 50 Гц составляющую.

Значит нужно рассчитывать фильтр на частоты на порядок выше и более. У индуктивности сопротивление растет с ростом частоты, у конденсатора – падает. То есть принцип работы сетевого фильтра заключается в подавлении высокочастотных составляющих сетевой синусоиды, при этом оказывая минимальное влияние на основную 50 Гц составляющую.

Смотрим что внутри

Мы разобрались, где применяется сетевой фильтр, поэтому теперь давайте разберемся, из чего состоит реальный сетевой фильтр, абстрагируемся от теории.

- Фильтр помех.

- Кнопка или тумблер.

- Варистор.

- Розеточная группа.

- Сетевой шнур.

Внутренности дорогого и качественного фильтра, обратите внимание на батарею конденсаторов справа и размеры дросселя по центру:

Пойдем по порядку – фильтр. Конструкция такого элемента представляет собой LC-фильтр. Нулевой и фазные провода из розетки подключатся к катушке индуктивности (каждый к своей), а между ними 1 и больше конденсаторов. Типовые номиналы деталей:

Типовые номиналы деталей:

- индуктивность каждой катушки – 50-200 мкГн;

- конденсаторы 0,22-1 мкФ.

Варистор – это полупроводниковый элемент с нелинейной ВАХ. При достижении определенного напряжения, приложенного к нему, защищает нагрузку кратковременным замыканием входных цепей питания, принимая «удар» на себя. Нужен для того, чтобы сберечь вашу технику от «плохого питания». Чаще всего применяется варистор на 470 Вольт. Принцип действия такой защиты очевиден – при скачках напряжения цепи питания защищаемой нагрузки шунтируются варистором.

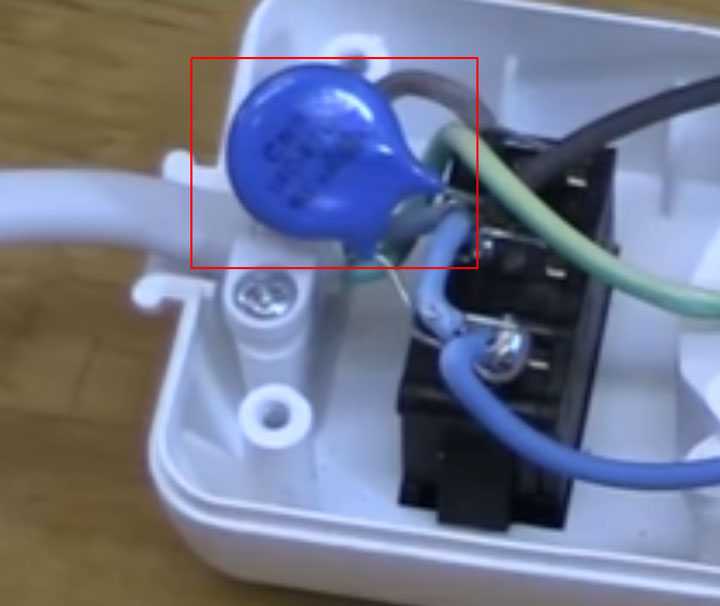

Содержимое дешевого фильтра, здесь вообще нет дросселя – его эффективность минимальна, но всё еще есть варистор (голубой в центре кадра), и он спасет от скачков напряжения:

Для чего нужен тумблер, если всё может работать и без него? Просто чтобы вы не дергали каждый раз вилку из розетки, ведь, чаще всего через сетевой фильтр подключается стационарное оборудование. Это снизит износ контактных пластин розетки.

Принципиальная схема сетевого фильтра:

Где применяется фильтр и что делать, если его нет

Дело в том, что в качественных блоках питания он должен быть установлен, прям на плате и тем более на БП высокой мощности, например компьютерных. Но, к сожалению, ваши зарядные устройства для смартфона, БП от ноутбука, ЭПРА люминесцентных и светодиодных ламп чаще всего не имеют их в своем составе. Это связано с тем, что китайские производители упрощают схемы своих устройств для снижения их себестоимости. Часто бывает, что на плате есть места для деталей, назначение которых фильтровать помехи, но они просто не распаяны и вместо них стоят перемычки. Компьютерные блоки – это отдельная тема, схема практически у всех одна, но исполнение разное, и в самых дешевых моделях фильтр отсутствует.

Вы можете снизить помехи вашего телевизора или другого устройства которое хотите защитить и улучшить свойства его электропитания дополнив обычный удлинитель таким фильтром. Его можно собрать самому или извлечь из хорошего, но ненужного или неисправного БП.

Напоследок рекомендуем просмотреть полезное видео по теме:

Сетевой фильтр – это простое, но полезное устройство, которое улучшит качество электропитания ваших приборов и снизит вред, наносимый его частоте работой импульсных БП, а область применения достаточно широка – используйте его для любой современной аппаратуры. Его устройство позволяет повторить схему даже начинающему радиолюбителю, а ремонт не составит труда. Использование сетевого фильтра крайне желательно для потребителей любого рода.

Дефекты удлинителей и сетевых фильтров

Наиболее часто встречающиеся дефекты удлинителей и сетевых фильтров:

- повреждение шнура;

- повреждение вилки;

- повреждение колодки.

Необходимо отметить, что неисправности удлинителей, сетевых фильтров и прочих аналогичных изделий могут возникать по двум «глобальным» сценариям.

Первый сценарий предполагает наличие скрытых (неявных) производственных дефектов, эдакой мины замедленного действия, заложенной изготовителем. Сюда следует отнести не только огрехи, допущенные рабочими-сборщиками, но и конструкторские ляпы. Во многих случаях эти ляпы обусловлены отнюдь не низкой квалификацией инженеров-конструкторов (разработчиков изделий), а выходящим за все разумные рамки желанием снизить себестоимость изделия. Что хуже — некомпетентность или подлость? «Обе хуже», — сказали бы в Одессе, и были бы правы. Тем не менее, огромное количество подобных поделок продаётся и эксплуатируется везде — не только в этом колоритном черноморском городе, а на всём постсоветском пространстве…

Это капитализм, детка! Тут самолёты пачками разбиваются, чего уж удивляться по поводу каких-то удлинителей!

Скрытые дефекты могут проявить себя даже при неукоснительном соблюдении правил эксплуатации удлинителей. Фактически привести к тем же негативным последствиям, что возникают при, и чем интенсивнее эксплуатируется «недоделанный» удлинитель, тем раньше происходит авария.

Второй сценарий — прямое следствие нарушений условий эксплуатации удлинителей, систематически допускаемых пользователями электроустановки. Здесь уже обижаться не на кого: не соблюдаешь правила — получи проблему.

Дефекты удлинителей и сетевых фильтров —

частые причины электротехнических аварий.

Дефектами (поломками / неисправностями) удлинителей и сетевых фильтров часто интересуются лица, ответственные за учёт / баланс имущества в различных организациях. Оформляя документы на списание вышедших из строя изделий, они раздумывают над формулировками причин поломки. Бумаги должны быть составлены так, чтобы нецелесообразность дальнейшей эксплуатации списываемого имущества не вызывала сомнений.

Пожалуй, с технической точки зрения мы дали исчерпывающую информацию о причинах возникновения неисправностей удлинителей и сетевых фильтров, а также изложили наше понимание ремонтопригодности и целесообразности ремонта (либо отсутствия таковой). Наверное, более или менее технически грамотные специалисты, адекватно владеющие русским языком, в состоянии извлечь практическую пользу из этого материала. Однако в бюрократической системе управления вопросы часто решаются не в интересах Дела, а из желания (осознанной необходимости) угодить начальнику. «Чем больше бумаги, тем чище задница», — говорится в одной распространённой бюрократической пословице, поэтому правила заполнения дефектных ведомостей, актов на списание оборудования и прочих документов обрастают субъективными нюансами. Говорят, что уровень бумажного маразма достигает пика в бюджетных учреждениях.

Наверное, более или менее технически грамотные специалисты, адекватно владеющие русским языком, в состоянии извлечь практическую пользу из этого материала. Однако в бюрократической системе управления вопросы часто решаются не в интересах Дела, а из желания (осознанной необходимости) угодить начальнику. «Чем больше бумаги, тем чище задница», — говорится в одной распространённой бюрократической пословице, поэтому правила заполнения дефектных ведомостей, актов на списание оборудования и прочих документов обрастают субъективными нюансами. Говорят, что уровень бумажного маразма достигает пика в бюджетных учреждениях.

3 инструмента для устранения неполадок фильтрации пакетов

Изображение

Фото Кристины Морилло с сайта Pexels

Nmap, Wireshark и tcpdump — полезные инструменты для устранения неполадок в сети. В этой статье показано, как их использовать на реальном примере, потому что, когда вы пытаетесь освоить новую технологию или метод, иногда лучше всего пройтись по сценарию.

Проблемы начинаются

В этом сценарии бизнес-аналитик имел права администратора на всех сетевых устройствах (маршрутизаторах, коммутаторах, серверах и клиентах). К сожалению, этот человек не имел четкого представления об этих устройствах или их службах, таких как брандмауэры и фильтры пакетов, журналы или маршрутизация. В моей роли я унаследовал эту среду, и мне сказали принять тот факт, что неадминистраторы имеют административные привилегии.

В одном внутреннем сегменте располагалось клиентское устройство, а в другом — сервер базы данных. Между двумя сегментами находился маршрутизатор со строгими правилами фильтрации пакетов. Правила были случайными и не в ужасно логическом порядке, и соответствующее приложение обменивалось данными между клиентом и сервером, используя нестандартные порты. Я был единственным администратором в компании и, как назло, взял выходной.

Аналитик решил, что проблема с фильтром роутера и начал вносить изменения. Аналитик не делал резервную копию исходной конфигурации фильтра и не вел записей об изменениях. Аналитик внес несколько изменений, пока не разочаровался и не отправил мне электронное письмо со словами: «Я не знаю, что не так. Я не знаю, что я сделал. Теперь это не работает. Исправьте это!»

Аналитик внес несколько изменений, пока не разочаровался и не отправил мне электронное письмо со словами: «Я не знаю, что не так. Я не знаю, что я сделал. Теперь это не работает. Исправьте это!»

Эта возможность устранения неполадок появилась в реальной ситуации, с которой я столкнулся как администратор. Было допущено много ошибок, которые позволили этой неудаче произойти в первую очередь.

Выберите свои инструменты

Я мог бы воспользоваться несколькими способами, чтобы восстановить связь. Я решил использовать Nmap, Wireshark и tcpdump, чтобы определить, какие изменения необходимо внести в фильтр. Общая идея заключалась в том, чтобы определить порты, которые приложение предполагает использовать, и сравнить их с портами, которые маршрутизатор разрешает через интерфейс.

Если вы окажетесь в такой же ситуации, выполните следующие действия.

1. Сканирование маршрутизатора

Одним из логических шагов по устранению неполадок является определение доступных подключений.

Запустить сканирование из каждого сегмента интерфейса маршрутизатора, подключенного к этому сегменту. Сохраните результаты сканирования, затем сравните конфигурацию фильтра с результатами сканирования. Если два интерфейса имеют адреса 192.168.1.1 и 192.168.2.1 команды:

$ sudo nmap 192.168.1.1 $ sudo nmap 192.168.2.1

В маршрутизаторе может быть более двух интерфейсов, поэтому проведите дополнительное сканирование, чтобы убедиться, что фильтры не блокируют (или не разрешают) неправильный трафик. Это отличная возможность понять, как именно настроен роутер. Используйте опцию -oN , чтобы заставить Nmap записать результаты в файл.

Вы получите список портов для каждого интерфейса маршрутизатора. Затем выясните, какие порты приложение ожидает увидеть открытыми. Идея состоит в том, чтобы сравнить, какие порты приложение хочет использовать, с теми портами, которые ему разрешено использовать на маршрутизаторе.

2. Перехват сообщений

Еще один способ узнать, какие порты назначения ожидает приложение, — это перехватить сетевой трафик в каждом сегменте. Захват на стороне клиента маршрутизатора отображает пакеты, адресованные IP-адресу удаленного сервера. Напомним, однако, что номер порта также отображается в выводе анализатора пакетов. Это данные, которые вы пытаетесь собрать.

Для этого используйте tcpdump или Wireshark. В следующих разделах описаны оба инструмента.

Использование tcpdump

Вы можете использовать tcpdump для перехвата трафика, исходящего от клиентского компьютера и предназначенного для удаленного сервера по адресу 192.168.2.100. Заголовок пакета отображает порт назначения и показывает, какой IP-адрес и номер порта должен использовать трафик. Это можно сравнить с существующими правилами фильтрации, как видно на устройстве и при сканировании Nmap. Помните, что этот захват происходит в клиентском сегменте.

$ tcpdump dst 192.168.2.100

Захват показывает, куда пытается пройти трафик. Но как tcpdump может показать, проходит ли трафик через маршрутизатор и делает ли это на правильном интерфейсе?

[ Загрузить контрольный список Соображения по внедрению методов DevSecOps. ]

Используйте tcpdump на стороне сервера маршрутизатора для захвата трафика, адресованного серверу. В идеале захваты на каждой стороне маршрутизатора должны быть одинаковыми; то, что отправлено с одной стороны, должно быть передано другой стороне. Конечно, проблема, которую необходимо решить, заключается в том, что этого не происходит. Захват на стороне сервера показывает, какой трафик проходит, и вы уже знаете, что надлежащий трафик не поступает. Сравнение того, что отправлено на одной стороне, с тем, что получено на другой стороне, сужает фильтруемый трафик и, следовательно, определяет правила для редактирования.

Используйте тот же захват (IP-адрес назначения) на этой стороне маршрутизатора:

$ tcpdump dst 192.168.2.100

Вывод результатов tcpdump в файлы с помощью команды -w {имя файла} . Прочитайте файлы .pcap, которые создает tcpdump, используя параметр -r с tcpdump или Wireshark.

Использование Wireshark

При желании вы можете использовать Wireshark вместо tcpdump. Любой инструмент может справиться с работой, и иногда с Wireshark немного проще работать. Процесс такой же.

Сначала перехватите трафик на клиентской стороне маршрутизатора. Далее захват трафика на стороне сервера. Используйте фильтр отображения в Wireshark для просмотра пакетов с IP-адресом сервера в качестве адресата (этот процесс в основном дублирует шаги из примера tcpdump, только с другим инструментом).

Сравните два перехвата. Номера портов, встроенные в пакеты клиентского компьютера, представляют особый интерес. Эти номера портов указывают порты, через которые клиент ожидает обмениваться данными. Теоретически на стороне сервера должны отображаться те же пакеты, но опять же, это именно тот сбой, с которым вы справляетесь.

3. Проверьте настройки брандмауэра маршрутизатора.

Другой способ подтверждения потока трафика — специальная проверка портов вне маршрутизатора. Nmap снова спешит на помощь! Параметр -sA отображает состояние порта конечной машины.

Синтаксис Nmap для проверки состояния брандмауэра довольно прост:

$ nmap -sA 192.168.2.100

Не стесняйтесь перенаправлять вывод в файл.

Вот наиболее распространенные состояния, о которых сообщает Nmap:

- Открыто: Порт принимает входящие соединения

- Закрыто: Ни одно приложение не прослушивает порт

- Отфильтровано: Фильтрация пакетов не позволяет Nmap определить, прослушивает ли служба

- Без фильтрации: Порт доступен, но Nmap не может определить информацию о порте

Предотвращение повторения

После устранения неполадок мы попытались предотвратить повторение проблемы, разъяснив аналитику, что только сетевой администратор может вносить изменения в конфигурацию. Я также изменил административный пароль на сетевых устройствах на то, что знал только я.

Я также изменил административный пароль на сетевых устройствах на то, что знал только я.

Использование анализатора пакетов для просмотра того, какой трафик отправляется с компьютера-источника, и сравнения выходных данных с трафиком, захваченным на другой стороне маршрутизатора, помогает решить проблемы конфигурации фильтрации пакетов, позволяя при необходимости исправить или обновить правила. Сканирование портов предоставляет второй способ увидеть, как выглядит конфигурация маршрутизатора из сегментов сети, что полезно для сравнения с текущей конфигурацией фильтров и ожидаемой конфигурацией.

Ознакомьтесь со статьями по теме Включить системного администратора

Изображение

Изучите основы работы в сети, которые должен знать каждый системный администратор

Работа в сети — одна из самых важных обязанностей системного администратора, поэтому убедитесь, что у вас есть все необходимое.

Изображение

Руководство по устранению неполадок с маршрутизатором

Проблемы с маршрутизатором? Вот руководство по устранению неполадок маршрутизатора, которое будет под рукой в один из таких «особых» моментов с маршрутизатором.

Изображение

Как реагировать на инциденты в сети маршрутизатора (и другие)

При сбое в сети правильный подход может решить проблему хаоса и быстрого устранения проблемы.

Проблемы с интернет-фильтрами в сетях колледжей

Пользовательская и сетевая криминалистика

Дарра Делани, Компьютерный мир |

О программе |

Дарра Делани опирается на свой частый опыт работы с сетевыми администраторами и менеджерами, чтобы открыть окно в реальный мир поддержания работоспособности сетей и безопасности активов данных.

Мнение

Интернет-фильтрысуществуют уже некоторое время, и они могут составлять жизненно важную часть инфраструктуры сетевой безопасности. Обычно они используются для

- Блокировка доступа к неприемлемым или не связанным с работой сайтам, иногда называемая черным списком

- Предотвращение работы таких приложений, как Bittorrent

- Блокировка входа и выхода вредоносных программ и вирусов из сети организации малого и среднего размера не так хороши, когда дело доходит до управления сайтами, потребляющими много трафика.

На прошлой неделе я работал со школой на северо-востоке, у которой периодически возникали проблемы с подключением к Интернету. Через регулярные промежутки времени он замедлялся, создавая проблемы для учителей, студентов и административного персонала.

На прошлой неделе я работал со школой на северо-востоке, у которой периодически возникали проблемы с подключением к Интернету. Через регулярные промежутки времени он замедлялся, создавая проблемы для учителей, студентов и административного персонала.Пока система интернет-фильтрации выполняла свою работу и блокировала сайты из черного списка, она не давала информации о том, как расходуется пропускная способность. Многие системы интернет-фильтрации таковы: хорошо блокируют, но плохо сообщают. ИТ-администратор загрузил систему анализа сетевого трафика, и мы начали смотреть, что происходит с интернет-соединением.

Почти сразу же мы увидели большие объемы трафика потокового видео, простым решением было бы заблокировать доступ к этим сайтам, но это было непросто. Учителя теперь используют гораздо больше онлайн-ресурсов, включая сервисы потокового видео и сайты социальных сетей. Учащиеся также хотят получить доступ к этому материалу, но если им будет предоставлен нефильтрованный доступ, он будет потреблять пропускную способность.

Слишком сильная фильтрация также может быть плохой, поскольку она может расстраивать людей, и технически подкованные люди будут искать способы обойти их с помощью онлайн-сайтов анонимайзеров и прокси-серверов. Системы фильтрации также следует регулярно проверять, чтобы убедиться, что фильтрация контента работает правильно.

Слишком сильная фильтрация также может быть плохой, поскольку она может расстраивать людей, и технически подкованные люди будут искать способы обойти их с помощью онлайн-сайтов анонимайзеров и прокси-серверов. Системы фильтрации также следует регулярно проверять, чтобы убедиться, что фильтрация контента работает правильно.Решение, выбранное этой школой, заключалось в том, чтобы сосредоточиться на основных потребителях полосы пропускания, чтобы заблокировать доступ определенных компьютеров к сайтам с высокой пропускной способностью. Панель мониторинга была настроена так, чтобы отображать текущих основных потребителей пропускной способности, и со студентами и сотрудниками связывались, если они нарушали политику добросовестного использования. Иногда это сводилось к тому, что сотрудники просматривали учебный материал в высоком разрешении, тогда как стандартного разрешения было бы достаточно. Студенты, получающие доступ к большому количеству сайтов социальных сетей, были уведомлены, и доступ к этим сайтам был заблокирован с некоторых систем, расположенных в общественных местах.

Первоначально ИТ-администраторы изменили файлы хоста в этих системах, чтобы некоторые веб-сайты не разрешались правильно через DNS.

Первоначально ИТ-администраторы изменили файлы хоста в этих системах, чтобы некоторые веб-сайты не разрешались правильно через DNS.До сих пор этот подход работал хорошо. Их интернет-фильтр блокирует доступ к неприемлемому и вредоносному контенту, и, отслеживая, какая полоса пропускания потребляется, студенты и сотрудники могут наслаждаться открытой учебной средой с минимальным уровнем интернет-фильтрации.

Слишком открытыми сетями сложно управлять. Множество проблем с использованием полосы пропускания, незаконными загрузками и вредоносными программами. Я тоже не сторонник слишком большой фильтрации и контроля. Недавно я вернулся из поездки на Ближний Восток, и интернет-фильтры в некоторых местах мешали мне читать о финансовых проблемах в Европе. Этот подход старшего брата очень разочаровывал таких, как я, привыкших к достаточно открытому доступу в Интернет. Баланс, на мой взгляд, заключается в том, чтобы блокировать действительно плохие вещи и следить за основными пользователями полосы пропускания и сайтами, связанными с такими вещами, как социальные сети и потоковое видео.